LATIHAN SOAL

- Sebutkan dan jelaskan 3 jenis log yang dapat digunakan dalam proses forensik!

- Sebutkan beberapa barang bukti yang dapat dijadikan evidence terkait komukasi data sesuai dengan UU ITE!

- Lakukan instalasi windump/tcpdump! Lakukan capture traffic menggunakan software tersebut minimal 15 menit pada posisi download atau ada attack dari temannya! Berikan capture screenshot dan penjelasannya!

JAWABAN

1. 3 jenis log yang dapat digunakan dalam proses forensik:

a. Operating System (OS) Log

Log sistem operasi pada server, workstation, dan perangkat jaringan (networking device), seperti router, switch, dll. Log sistem operasi merupakan log yang paling mudah digunakan untuk mengidentifikasi atau menginvestigasi aktivitas mencurigakan yang berkaitan dengan host tertentu. Dibagi menjadi 2, yaitu:

- Event Log

- Audit Log

b. Application Log

Log aplikasi yang berjalan pada sistem dan server seperti pada email server, database server. Log aplikasi berisi seluruh kejadian (event) yang dicatat oleh program. Event yang dicatatkan ke dalam log aplikasi ditentukan oleh pengembang program/software. Informasi yang biasanya terdapat di dalam log aplikasi adalah sebagai berikut:

- Permintaan klien (client request) dan respon server (server response)

- Informasi akun

- Informasi penggunaan (usage information)

- Tindakan operasional yang signifikan

c. Security Software Log

Log pada jaringan (network) dan software keamanan berbasis host (host-based security software). Software yang digunakan untuk keperluan pencatatan log jenis ini adalahsebagai berikut:

- Software anti-malware

- IDS (Intrusion Detection System) dan IPS (Intrusion Prevention System)

- Software untuk akses remote

- Web proxy

- Software pengaturan celah keamanan (vulnerability management software)

- Server autentikasi

- Router

- Firewall

- Server karantina jaringan (network quarantine server)

2. Barang bukti yang dapat dijadikan evidence terkait komukasi data sesuai dengan UU ITE:

a. Electronic Data Interchange (EDI)

Metode komunikasi elektronik yang menyediakan standar pertukaran data melalui peralatan elektronik. dengan merujuk kepada standar yang sama, dua atau lebih organisasi bahkan di negara yang berbeda, dapat melakukan pertukaran dokumen secara elektronik, seperti dokumen pemesanan barang (Purchase Order), tagihan (invoice), dan nota pengiriman (shipping notice). EDI dilakukan melalui transmisi jaringan berikut:

- Jaringan Peer-to-Peer (P2P)

- Value-Added Network (VAN)

- Internet

b. Surat elektronik (electronic mail)

Metode pertukaran pesan digital dari satu pengirim pesan kepada satu atau lebih penerima. Electronic mail atau biasa disingkat email, beroperasi melalui internet atau jaringan komputer lainnya.

c. Dokumen elektronik

Informasi Elektronik yang diteruskan atau dikirimkan dan dapat dilihat, ditampilkan, atau didengar melalui komputer atau sistem elektronik lain. Dokumen elektronik meliputi tulisan, suara, gambar, peta, rancangan, foto, huruf, tanda, angka, kode akses, dan simbol.s

d. Nama domain

Alamat internet penyelenggara negara, orang, badan usaha, atau masyarakat, yang dapat digunakan dalam berkomunikasi melalui internet, yang berupa kode atau susunan karakter yang bersifat unik untuk menunjukkan lokasi tertentu dalam internet.

e. Tidak disebutkan penggunaan LOG sebagai barang bukti dalam UU ITE.

3. Skenario capture traffic:

a. Komputer target

- OS : Kali Linux

- Aktivitas : download dan capture traffic dengan tcpdump

- IP address : 192.168.1.131

b. Komputer penyerang

- OS : Windows 7

- Aktivitas : menyerang komputer target dengan software LOIC

- IP address : 192.168.1.130

Langkah-langkah capture traffic:

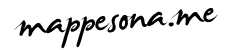

a. Capture traffic dijalankan sekitar 15 menit (pkl. 09.00 – 09.15 WIB) menggunakan tcpdump yang dijalankan di komputer target yang ber-OS Kali Linux. Hasil capture disimpan di file nfat-eth0.log.

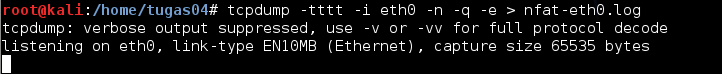

b. Komputer target melakukan aktivitas download file menggunakan aplikasi wget ke https://www.dropbox.com/s/m76ntnhmo8v57dg/CyberJawara2015.zip. Download dilakukan pada pkl. 09.00 WIB.

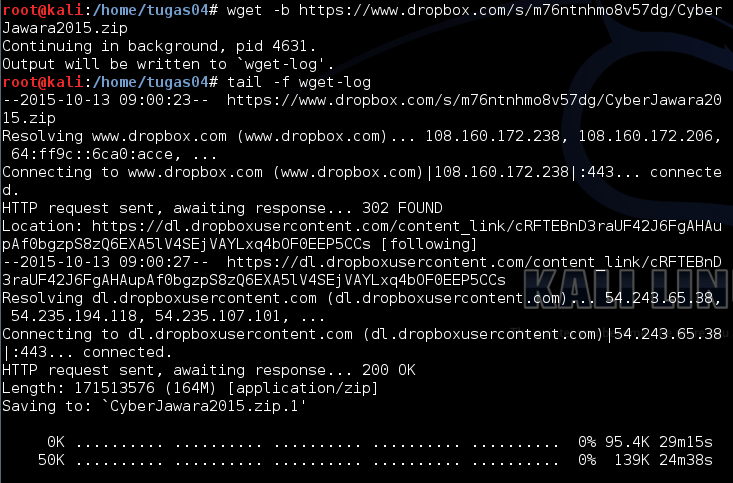

c. Komputer penyerang ber-OS Windows 7 melakukan attack dengan menggunakan software LOIC. Jalankan LOIC dan isikan informasi IP address target dan metode yang digunakan sebagai berikut:

- IP : 192.168.1.131 ~> klik tombol Lock on

- Method : TCP

Klik tombol IMMA CHARGIN MAH LAZER untuk memulai attack melalui protokol TCP port 80. Attack dilakukan pada pkl. 09.05 WIB dan pada pkl. 09.15 akan di-stop. Berikut adalah screenshot LOIC saat melakukan attack.

Dan berikut adalah screenshot proses download file saat attack berlangsung.

d. Setelah 15 menit atau pada pkl. 09.15 WIB, capture traffic dengan tcpdump dihentikan. Tekan tombol Ctrl+C.

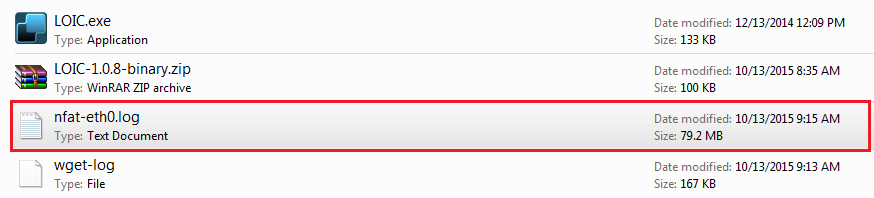

e. Transfer file nfat-eth0.log dari Kali Linux ke Windows 7 untuk lebih memudahkan dalam pembacaan file tersebut. Transfer file dilakukan dengan menggunakan aplikasi winscp. Berikut adalah informasi dari file nfat-eth0.log.

Dapat dilihat ukuran file nfat-eth0.log yang mencapai 79.2 MB dengan durasi capture berkisar 15 menit.

f. Buka file nfat-eth0.log menggunakan aplikasi Notepad++.

Analisis file hasil capture traffic menggunakan tcpdump:

Proses download terjadi pada pkl. 09.00 – 09.15 WIB sedangkan proses attack terjadi pada pkl. 09.05 – 09.15 WIB. Terdapat jeda 5 menit dari pkl. 09.00 – 09.05 WIB, yaitu proses download file tanpa ada attack, yang akan dianalisis perbandingannya dengan proses download file saat ada attack yang berlangsung 10 menit dari pkl. 09.05 – 09.15 WIB.

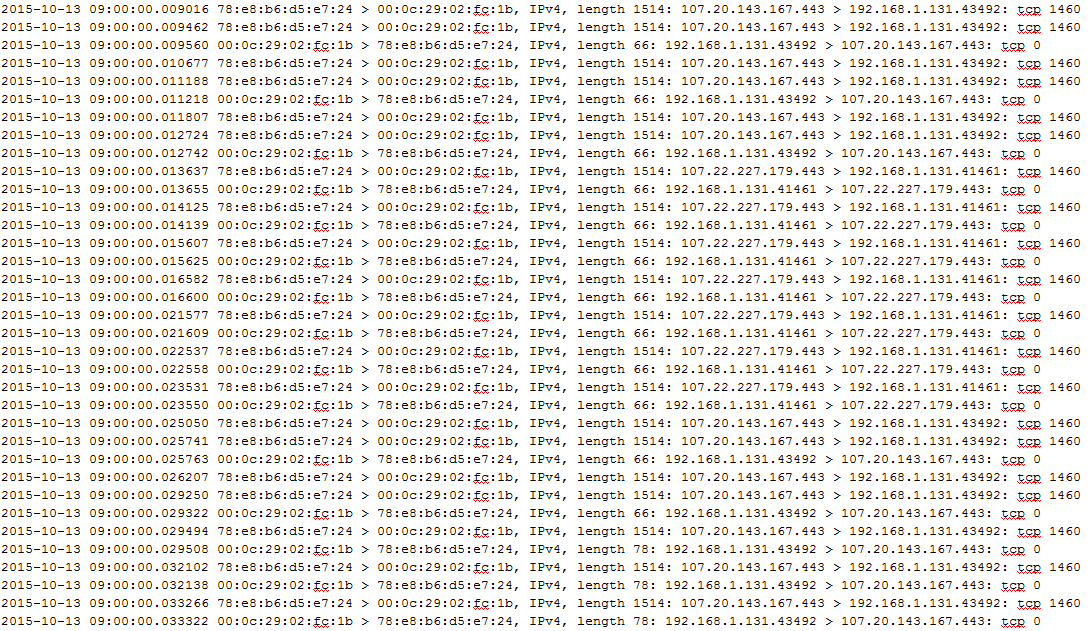

a. Download file tanpa ada attack

- Waktu : pkl. 09.00 – 09.05 WIB

- Durasi : 5 menit

- Screenshot

- Penjelasan

Komputer yang melakukan aktivitas download file memiliki detail sebagai berikut:

- IP address ~> 168.1.131

- Port ~> random karena menggunakan port klien

- MAC address ~> 00:0c:29:02fc:1b

Download file dilakukan ke:

- Website ~> dropbox.com

- IP address ~> 22.227.179

- Port ~> 443 (HTTPS)

- MAC address ~> MAC address modem (yang bertindak sebagai gateway ke internet) yaitu 78:e8:b6:d5:e7:24

Kesimpulan: IP address yang terbaca adalah source IP address komputer yang download file dan destination IP address www.dropbox.com. Source port yang digunakan oleh komputer adalah port yang random, sedangkan destination port www.dropbox.com menggunakan port 443 (HTTPS). Source MAC address komputer dapat terbaca sedangkan destination MAC address yang terbaca adalah MAC address modem yang bertindak sebagai gateway ke internet.

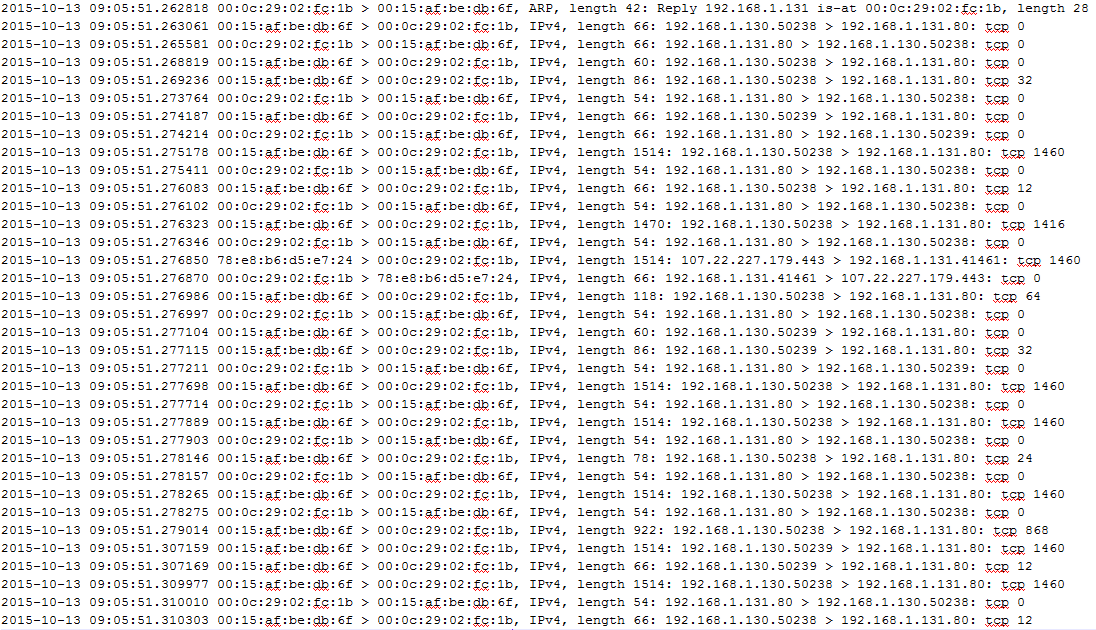

b. Download file saat ada attack

- Waktu : pkl. 09.05 – 09.15 WIB

- Durasi : 10 menit

- Screenshot

- Penjelasan

Komputer yang melakukan attack memiliki detail sebagai berikut:

- IP address ~> 168.1.130

- Port ~> random karena menggunakan port klien

- MAC address ~> 00:15:af:be:db:6f

Komputer yang diserang memiliki detail sebagai berikut:

- IP address ~> 168.1.131

- Port ~> 80 (HTTP)

- MAC address ~> 00:0c:29:02fc:1b

Kesimpulan: IP address yang terbaca adalah IP address komputer penyerang dan IP address komputer yang diserang. Source port yang digunakan oleh penyerang adalah port yang random dan serangannya menuju ke destination port 80 dari komputer target. MAC address komputer penyerang dan MAC address komputer yang diserang sama-sama dapat terbaca. Attack dari komputer penyerang cukup berdampak pada proses download yang menjadi tersendat-sendat dan akibatnya jarang ter-record di file log tersebut. Dapat dilihat pada gambar di atas bahwa dalam 1 layar screenshot, MAC address modem yaitu 78:e8:b6:d5:e7:24 hanya muncul 2 baris.