LATIHAN SOAL

- Sebut dan jelaskan tahapan-tahapan investigasi forensik email sesuai modul CHFI! Berikan contoh masing-masing tahapannya!

- Sebutkan beberapa tools yang sering digunakan untuk forensik email!

- Lakukan investigasi email menggunakan beberapa web pendukung forensik email! Buatlah studi kasusnya!

JAWABAN

1. Tahapan-tahapan forensik email sesuai modul CHFI beserta contohnya:

a. Mendapatkan surat izin penggeledahan (search warrant)

- Investigator harus memiliki izin untuk melakukan investigasi. Dalam hal ini, investigator hanya bisa melakukan investigasi pada barang-barang yang telah diizinkan untuk diinvestigasi, menyita komputer dan akun email yang diduga terlibat dalam tindak kejahatan.

- Contoh: Mendapatkan search warrant untuk menyita akun email yang dicurigai terlibat dalam suatu kasus kejahatan. Akun email dapat disita dengan mengganti password email tersebut. Password yang ada sekarang dapat ditanyakan langsung kepada korban maupun didapatkan dari server email.

b. Mendapatkan bit-by-bit image dari informasi email

- Melakukan imaging bit-by-bit untuk memperoleh informasi dari email tersebut. Imaging yang dilakukan haruslah menyeluruh meliputi folder, pengaturan, dan konfigurasi yang ada untuk penyelidikan lebih lanjut.

- Enkripsi image menggunakan MD5 hashing untuk menjaga integritas barang bukti.

- Contoh: Membuat image dari semua folder, pengaturan, dan konfigurasi terakhir akun email ke dalam removable disk menggunakan tools seperti Safe Back.

c. Memeriksa header email

- Melakukan pemeriksaan terhadap header yang terdapat pada email. Dalam kegiatan ini, investigator melakukan upaya untuk menemukan header email melalui berbagai baris perintah, klien berbasis web dan GUI (Graphical User Interface).

- Membuka header email dan menyalinnya ke dalam dokumen teks.

- Contoh: Header email mengandung informasi yang penting, seperti waktu pengiriman email (message sent time), unique ID number, dan IP address dari server pengirim.

d. Menganalisis header email

- Mengumpulkan barang bukti dari header email yang mendukung proses investigasi untuk melacak pelaku.

- Contoh: Barang bukti yang diperoleh dari header email dapat berupa return path, alamat email penerima (recipient’s email address), tipe layanan pengiriman email (type of sending email service), IP address server pengirim, nama email server, unique message number, tanggal dan waktu email dikirim, dan informasi file yang dilampirkan (attachment file).

e. Melacak dari mana email berasal

- Melakukan pelacakan terhadap email yang asli untuk mengetahui dari mana email tersebut berasal. Investigator menggunakan tools untuk melacak pengirim email dan IP address Langkah pertama adalah dengan memeriksa informasi pada header email.

- Header akan menunjukkan mail server asal (originating mail server).

- Mendapatkan file log dari originating mail server untuk mengetahui siapa yang mengirimkan email dengan menggunakan surat perintah pengadilan melalui penegak hukum maupun pengaduan yang diajukan melalui pengacara.

- Contoh: Setelah didapatkan originating mail server-nya, perlu diketahui juga mengenai informasi domain dari server tersebut. Informasi mengenai registrasi domain internet dapat dilihat melalui www.arin.net, www.internic.com, www.freeality.com.

f. Mengakuisisi arsip email (email archive)

- Pengarsipan email merupakan pendekatan sistematis untuk menyimpan dan melindungi data yang terkandung di dalam email, sehingga data tersebut dapat diakses dengan cepat di kemudian hari.

- Terdapat 2 jenis arsip email, yaitu local archive dan server storage archive.

- Contoh: Local archive yang memiliki format arsip independen dari mail server. Misalnya:

- .PST

- .DBX

- .MBX

- Contoh: Server storage archive berupa arsip yang memiliki tempat penyimpanan untuk semua klien yang ada pada server. Misalnya:

- MS Exchange ~> .STM, .EDB

- Lotus Notes ~> .NSF, .ID

- GroupWise ~> .DB

g. Melakukan pemulihan (recovery) terhadap email yang telah dihapus (deleted email)

- Recovery dari deleted email bervariasi tergantung email client yang digunakan.

- Contoh: Eudora Mail

- Pesan yang dihapus dilabeli “tagged for deletion” dan tidak terlihat lagi di dalam mailbox.

- Namun pesan yang dilabeli “tagged for deletion” masih ada di dalam folder Trash sampai folder Trash tersebut dikosongkan.

- Contoh: Outlook PST

- Data diambil dari bagian arsip yang aktif kemudian dipindah ke recycle bin.

- Jika recycle bin dikosongkan, data tersebut akan berpindah ke unallocated space dari arsip email untuk beberapa waktu lamanya, biasanya dalam hitungan minggu.

- Proses recovery data ini bervariasi lamanya tergantung dari ukuran arsip email-nya.

2. Tools yang sering digunakan untuk forensik email:

a. Stellar Phoenix Deleted Email Recovery

- Memulihkan email dengan format PST dan DBX yang dihapus secara permanen.

- Software ini memulihkan item PST, seperti file .pst, .eml dan .msg, serta email DBX, seperti file .dbx dan .eml.

b. Recover My Email

Software untuk email recovery yang digunakan untuk memulihkan deleted email dari file .PST (Outlook) aau file .DBX (Outlook Express).

c. Outlook Express Recovery

Memulihkan email dan item lain dari file .DBX yang rusak atau corrupt pada Outlook Express versi 5.0 ke atas.

d. Zmeil

Software untuk memulihkan pesan email yang terhapus secara tidak sengaja atau pesan dari database email yang corrupt, disebabkan oleh permasalahan pada software atau catu daya yang digunakan.

e. Quick Recovery for MS Outlook

- Memperbaiki dan memulihkan data file MS Outlook yang rusak atau corrupt.

- Mendapatkan email dari file .PST yang rusak atau corrupt.

- Memperbaiki file .PST yang corrupt dan memulihkan semua MS Outlook item, seperti Calendar, Tasks, Notes, Contacts, Journals, dan lain-lain.

f. Email Detective

Tool yang digunakan pada beberapa investigasi dan pemulihan data.

g. Email trace – Email Tracking

Membantu pelacakan terhadap pengirim email dan IP address pengirim tersebut.

h. R-Mail

- Memulihkan email Outlook yang tidak sengaja terhapus, kontak, catatan, task, dan item

- Memperbaiki file .PST yang rusak di mana folder dan data Outlook disimpan.

i. FINALeMAIL

- Memulihkan file database email dan melacak keberadaan email yang hilang yang tidak memiliki informasi lokasi data yang tekait dengan email tersebut.

- Memulihkan pesan email dan attachment yang dihapus dari folder Deleted Items pada MS Outlook Express, Netscape Mail, Eudora.

- Memulihkan keseluruhan file database

j. eMailTrackerPro

Menganalisis header email dan menyediakan IP address mesin yang mengirimkan email tersebut.

k. Forensic Tool Kit (FTK)

- Menganalisis email Outlook, Outlook Express, AOL, Netscape, Yahoo, Earthlink, Eudora, Hotmail, MSN.

- Fitur menampilkan, mencari, dan mengekspor pesan email dan attachment-nya.

- Memulihkan email yang terhapus keseluruhan maupun sebagian (deleted & partially deleted email).

l. Paraben’s Email Examiner

- Memeriksa format email, seperti America Online (AOL), Outlook Exchange (PST), Eudora, dan lain-lain.

- Memulihkan pesan dan folder yang terhapus.

m. Paraben’s Network E-mail Examiner

Memeriksa penyimpanan email MS Exchange (.EDB), Lotus Notes (.NSF), dan GroupWise.

n. Net

- Membantu komunitas internet untuk melaporkan dan mengontrol penyalahgunaan jaringan (network abuse) maupun user yang menyalahgunakannya (abusive user).

- Layanan blacklist maupun spam analysis tidak termasuk di dalamnya.

- Sekali terdaftar, ketika kita mengirimkan email ke [email protected], di mana domain-name adalah nama domain dari sumber atau junk email yang melakukan tindakan abusive, maka sistem akan otomatis mengirimkan email berisi pesan kita kepada best reporting address(es) milik domain tersebut.

o. Mail Detective Tool

- Aplikasi monitoring yang didesain untuk mengontrol penggunaan email di jaringan perusahaan.

- Menganalisis file log dari email server dan menyediakan laporan detail mengenai email pribadi dan email bisnis yang datang ke dan pergi dari jaringan perusahaan, beserta distribusi trafik oleh user dan alamat email.

3. Investigasi email menggunakan beberapa web pendukung forensik email:

a. Studi kasus: Penipuan melalui email (scam email)

Studi kasus yang diambil adalah mengenai scam email yang termasuk ke dalam tindak kejahatan lewat media email.

b. Contoh kasus: Penipuan panggilan kerja melalui email (job scam)

Job scam adalah termasuk ke dalam kategori scam email. Terdapat contoh kasus pada Desember 2012 di mana korban yang tertipu lowongan kerja yang diposkan oleh pelaku, mengirimkan sejumlah uang untuk biaya pemesanan tiket dan transportasi pada saat menghadiri tes penerimaan kerja. Kasus diambil dari:

http://m.beritakotaonline.com/5265/lagi-polisi-ungkap-kasus-cyber-crime-di-makassar/

Pelaku mengiklankan lowongan kerja PT. Adaro Indonesia di http://lowongan-kerja.tokobagus.com/hrd-rekrutmen/lowongan-kerja-adaro-indonesia-14669270.html pada awal Desember 2012. Dan pada tanggal 22 Desember 2012, korban yang masih berstatus pencari kerja mengirimkan surat lamaran kerja, CV, dan pasfoto berwarna ke email [email protected] milik pelaku. Pelaku membalas email dari korban tersebut dengan mengirimkan surat yang isinya panggilan seleksi rekruitmen karyawan yang seakan-akan benar jika surat panggilan tersebut berasal dari PT. Adaro Indonesia. Di dalam surat tersebut dicantumkan waktu tes, syarat-syarat yang harus dipenuhi oleh korban, tahapan & jadwal seleksi, serta nama-nama peserta yang berhak untuk mengikuti tes wawancara PT. Adaro Indonesia.

Di dalam email juga tercantum nama travel agent yaitu OXI TOUR & TRAVEL untuk melakukan reservasi pemesanan tiket serta mobilisasi (penjemputan peserta di bandara menuju ke tempat pelaksanaan tes) dengan penanggung jawab FIRMANSYAH (082341055575).

Selanjutnya korban kemudian menghubungi nomor HP milik Firmansyah dan diangkat oleh pelaku yang mengaku karyawan OXI TOUR & TRAVEL yang mengurus masalah tiket maupun mobilisasi peserta tes. PT. Adaro Indonesia telah bekerja sama dengan OXI TOUR & TRAVEL dalam hal transportasi terhadap peserta yang lulus seleksi penerimaan karyawan. Korban pun kemudian mengirimkan nama lengkap dan alamat email untuk pemesanan tiket melalui SMS ke nomor HP 082341055575 sesuai dengan yang diminta oleh pelaku. Adapun alamat e-mail korban adalah [email protected].

Setelah korban mengirim nama lengkap dan alamat email pribadi, korban kemudian mendapat balasan SMS dari nomor yang sama yang berisi total biaya dan nomor rekening. Isi SMS-nya adalah “Total biaya pembayaran IDR 2.000.000,-. Silakan transfer via BANK BNI no.rek: 0272477663 a/n: MUHAMMAD FARID”. Selanjutnya korban pun mentransfer uang sebesar Rp. 2.000.000,00 (dua juta rupiah) untuk pembelian tiket. Setelah mentransfer uang, korban kembali menghubungi Firmansyah untuk menanyakan kepastian pengiriman tiketnya, namun dijawab oleh tersangka jika kode aktivasi tiket telah hangus. Timbul kecurigaan pada korban setelah tahu jika aktivasinya dilakukan dengan menu transfer. Sehingga pada hari itu juga, Minggu tanggal 23 Desember 2012 korban langsung melaporkan kejadian tersebut di SPKT Polda Sulsel.

c. Simulasi kasus

- Nama PT fiktif : PT. Orada Indonesia

- Travel agent fiktif : Asia Travel Center Indonesia à disebutkan dalam lampiran email

- Email pelaku : [email protected]

- Email korban : [email protected]

- Pelaku mengirimkan surat panggilan tes penerimaan kerja PT. Orada kepada korban. Korban tertipu dengan mengirimkan sejumlah uang untuk biaya pemesanan tiket dan transportasi pada saat menghadiri tes penerimaan kerja. Sadar telah ditipu, korban pun melaporkan kasusnya ke polisi.

- Polisi menurunkan anggota unit cyber crime-nya untuk menginvestigasi kasus penipuan yang melibatkan media email ini. Objek investigasi berupa email pelaku yang dikirimkan kepada korban.

- Email pelaku diinvestigasi menggunakan beberapa web yang mendukung forensik email, yaitu:

- net ~> Email Dossier

- is

- http://www.cyberforensics.in/OnlineEmailTracer/index.aspx

- com

d. Investigasi kasus

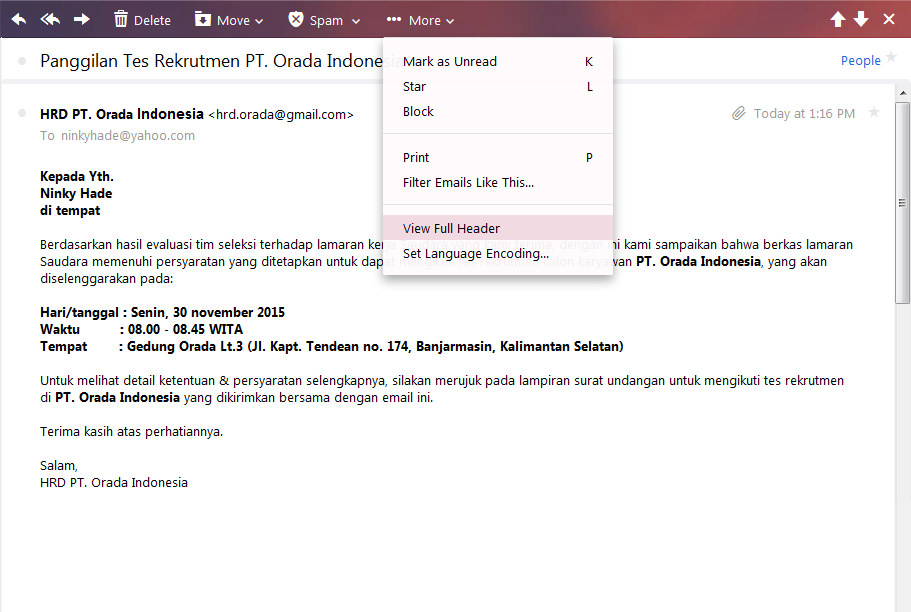

Simulasi kasus tersebut melibatkan email sebagai media komunikasi. Langkah yang dilakukan adalah dengan memeriksa header dari email yang dikirimkan oleh pelaku kepada korban.

- Korban menggunakan email dari provider Yahoo, yaitu [email protected]. Login ke Yahoomail dan buka email yang dikirimkan oleh pelaku.

- Klik pada tombol drop-down More dan klik opsi View Full Header.

- Pilih teks header pesan (message header text) dan salin ke teks editor kemudian simpan file tersebut.

- Sign-out email.

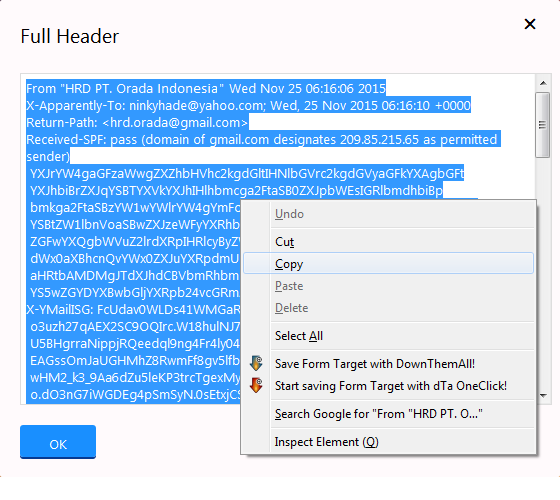

- Berikut adalah isi header email pelaku.

From "HRD PT. Orada Indonesia" Wed Nov 25 06:16:06 2015 X-Apparently-To: [email protected]; Wed, 25 Nov 2015 06:16:10 +0000 Return-Path: <[email protected]> Received-SPF: pass (domain of gmail.com designates 209.85.215.65 as permitted sender) YXJrYW4gaGFzaWwgZXZhbHVhc2kgdGltIHNlbGVrc2kgdGVyaGFkYXAgbGFt YXJhbiBrZXJqYSBTYXVkYXJhIHlhbmcga2FtaSB0ZXJpbWEsIGRlbmdhbiBp bmkga2FtaSBzYW1wYWlrYW4gYmFod2EgYmVya2FzIGxhbWFyYW4gU2F1ZGFy YSBtZW1lbnVoaSBwZXJzeWFyYXRhbiB5YW5nIGRpdGV0YXBrYW4gdW50dWsg ZGFwYXQgbWVuZ2lrdXRpIHRlcyByZWtydXRtZW4gY2Fsb24gawEwAQEBAQNt dWx0aXBhcnQvYWx0ZXJuYXRpdmUDAzMCA3RleHQvcGxhaW4DAzACA3RleHQv aHRtbAMDMgJTdXJhdCBVbmRhbmdhbiBUZXMgUFQuIE9yYWRhIEluZG9uZXNp YS5wZGYDYXBwbGljYXRpb24vcGRmAwMw X-YMailISG: FcUdav0WLDs41WMGaRLBPxGSj101x767DFB0QhS_tSpBmcaO o3uzh27qAEX2SC9OQIrc.W18hulNJ7BF8Txxfl8hV9c_QvXEpDXD.aq5wdLV U5BHgrraNippjRQeedql9ng4Fr4ly04JkDod33mN3TX_bpsTYRADtwXuRlS1 EAGssOmJaUGHMhZ8RwmFf8gv5lfbphhbRnswN5e9dU5o8OE5pA8c_yzplg_n wHM2_k3_9Aa6dZu5leKP3trcTgexMyFPdmPvaYhp8R.AEQCq47VJLaXYnaWf o.dO3nG7iWGDEg4pSmSyN.0sEtxjCS3ANK1ViryetCH8BavrlyuhMDT07gvD Q.RkI6_qe3nZulLIx4tw7dbbil58LJgG1SHGyM6pihsXmL7pgF4Mm3yxU2kn Q7PDcNuuAMyHfLgSzyxREkkfjQWanv6dnWj8EjlbGhllWkvf6ZITghSY8.kH QiE8VuF2_kCT9wQUHk.jGsZTT2Ow3MSoP.qqpr82AiCC8qTc90VjmWQxh6l1 6hup058ZmEYB7J7e3TLbkXIJT2udJMByE76AfGI2Mt1H0hc7mxHGRewBl9NC cAXjMPx5ZTxoxAL04GX63NlYBWzoVLad.pASWubrel7SR1ZiS6pfLo_0iiAV dzoVGZVylwbISXtaG0btWRfcXBdXdxXJrsTuN61bN9Fw4s4wjT5b0w1qOL9H LD8yj_0Vs9rtn3VVVwDlYNge3zEXYRLErYgVt9o3YJ1V93ciQhnd5tHO1bEo AD_XPu_MMm77qTHFrkkkt3yHKIdsOOU.26GDKwb7xoX84zEY6iCJYiEPgf_. B21YH8cm61U0BAR4DrxJzgVLx9pQPIj76llmst5MGKub_kUkTVFLzdLNyfOO 00rd_eYpZTMQH6NZUar2JotkCkPT7.wICrHoBkxWaArJaIwvbIWCYtTLjLn5 5ZhrkPZixvypDb0dGAGgIgcMkR2EzbnZ2FF44OF04Pr_dZz0M2OFWptEXXzg Yc.VfCtFvgv5EC2TuC97nTNwzBAZhsqeftH0zWhZExA2zo5GLkr7FA_MKTG8 WRwzEvQk07esNbFg44q5soQ76XpMr0zkJp56M9gqrV3QQNWj.ygn3fqNDUtr XehHHx0ysh6t8NoGLcW2oSfTjEH7g_.qL2ZeXoqHYlYtuV3x1yYC_T6K9f.n eDmDnUAeu9dpPXvovgtnaxNWaz5fHD0NfITxMAE7CWqYP6EH5zBXijULp1sy B0dn7l_7tnwr4uTki0gj_o._o9wdgnp.AER3CHSsFZoon2QZ.Sjt2YSIZALC aYAH9aGk5vMsSxTV7BYpvkdUx7ZYXOydVlDrZpjHWakt8w9FvK5T3ETo6Nlv NIqFZgXcZzkgfYhiVDRe.Jzq9OWuVscK5IlgT4kR4xLv.bC.7xrFq3P45mez gQgSAVNEdmHQLFKCZonNxgjO8I297SijNRmPn5Km2Adrdf2NpJTeC269_4Gf rhtvG9l9jMGzynebqCURpLgns6cYHOzwIIM- X-Originating-IP: [209.85.215.65] Authentication-Results: mta1523.mail.ne1.yahoo.com from=gmail.com; domainkeys=neutral (no sig); from=gmail.com; dkim=pass (ok) Received: from 127.0.0.1 (EHLO mail-lf0-f65.google.com) (209.85.215.65) by mta1523.mail.ne1.yahoo.com with SMTPS; Wed, 25 Nov 2015 06:16:09 +0000 Received: by lfs39 with SMTP id 39so4246787lfs.3 for <[email protected]>; Tue, 24 Nov 2015 22:16:07 -0800 (PST) DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=gmail.com; s=20120113; h=mime-version:date:message-id:subject:from:to:content-type; bh=f6Xid5fFZl8bQuJdMXsdQa5uSFU3DVH1YLvXZK/P7Zs=; b=eLuYjxhteyVa452CB99jfYTY6ijZj+yaYNH35ieync6c8WglJuCEJmR3hAZJRYZKcU 04wyYRBdqB5dzAl3FrGN6uyKoja4rQGBcvOmRwdRjblTfzDl9S7qbMxTsg7k5Q5SsmtA nUqpGSq2daKtR8IeWLp143FGYkBWqkyQ0fr2S7rOvRB0qwPWeh2E7BeYAaSwHKhrKSG 8rmV1hCVfdivEjEsdFFNo2vntQWVHZTFDcSp6RfwkzeLuT/v0YrSK2UgMUebAmGPP7T5 c7wpc23zSDII+V5HoCPAqRMa3tVCjuHnepCXdZUTqEf07f570ooL0iPKNmV4bG6AzCTQ OsYg== MIME-Version: 1.0 X-Received: by 10.112.99.4 with SMTP id em4mr14329080lbb.87.1448432166908; Tue, 24 Nov 2015 22:16:06 -0800 (PST) Received: by 10.25.214.106 with HTTP; Tue, 24 Nov 2015 22:16:06 -0800 (PST) Date: Wed, 25 Nov 2015 13:16:06 +0700 Message-ID: <CAFv=qGF+58K65NPO+4=M8HNgQ9SjVq0iWTmO4ZnFuxREY6wTjA@mail.gmail.com> Subject: Panggilan Tes Rekrutmen PT. Orada Indonesia From: "HRD PT. Orada Indonesia" <[email protected]> To: [email protected] Content-Type: multipart/mixed; boundary=001a11340c9acacdae052557642d Content-Length: 360642

- Menganalisis header email pelaku.

- From : [email protected]

- Sender : HRD PT. Orada Indonesia

- To : [email protected]

- Date : Wed, 25 Nov 2015 13:16:06 +0700

- Subject : Panggilan Tes Rekrutmen PT. Orada Indonesia

- Originating-IP : 85.215.65

- Received : pass (domain of gmail.com designates 209.85.215.65 as permitted sender)

- Message-ID : <CAFv=qGF+58K65NPO+4=M8HNgQ9SjVq0iWTmO4ZnFuxREY6wTjA@mail.gmail.com>

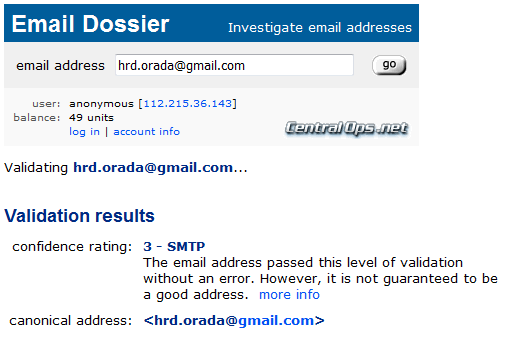

- Selanjutnya dilakukan validasi terhadap alamat email pelaku apakah alamat email tersebut benar-benar valid. Untuk mengecek validitas email, buka situs web http://centralops.net dan pilih menu Email Dossier. Isikan alamat email secara lengkap dan benar, kemudian klik tombol go. Hasil yang muncul akan menunjukkan apakah alamat email yang dimasukkan tadivalid atau tidak. Untuk alamat email [email protected] berikut adalah hasil pengecakan validitasnya:

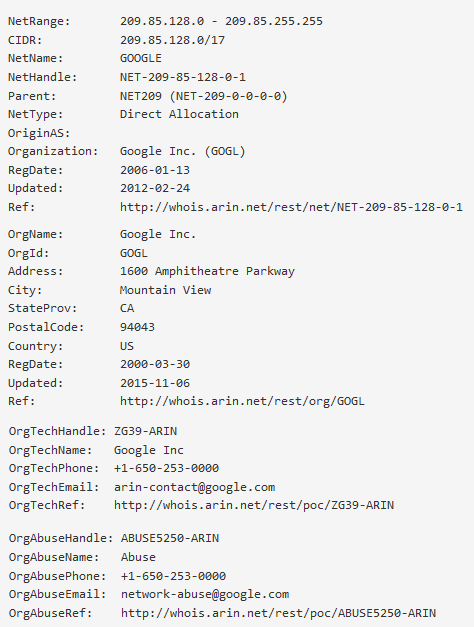

- Kemudian lakukan pengecekan terhadap originating IP address. Pengecekan ini dapat dilakukan dengan menggunakan online toolis. Buka situs web https://who.is dan isikan IP address yang telah ditemukan pada header email, kemudian klik tombol kaca pembesar (search).

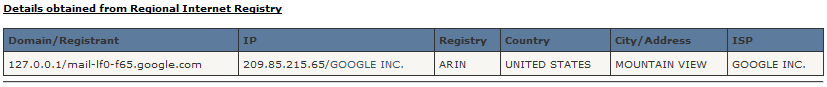

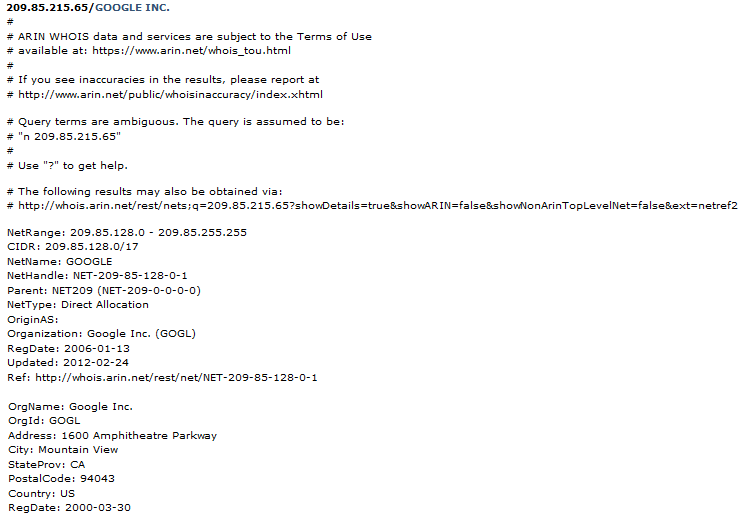

- Hasil yang muncul nantinya dapat menunjukkan alamat geografis dari penyedia layanan email (email provider) yang digunakan. Untuk IP address 209.85.215.65 adalah milik Google, Inc. dan alamat geografisnya adalah di 1600 Amphitheatre Parkway, Mountain View, California (CA), US. Oleh karena berada di US, maka domain registrant-nya mengikuti milik ARIN (American Registry for Internet Number).

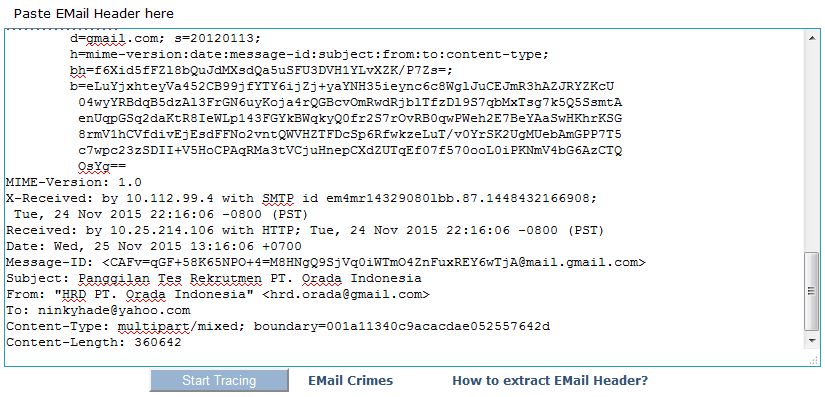

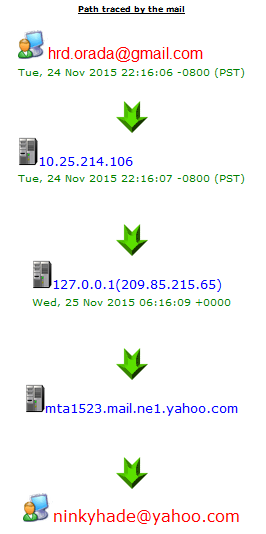

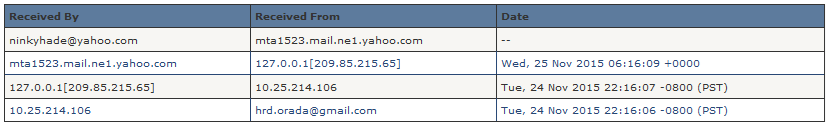

- Investigator dapat juga melakukan trace back email pelaku untuk mendapatkan informasi berupa email pengirim dan IP address-nya menggunakan situs web http://www.cyberforensics.in/OnlineEmailTracer/index.aspx. Salin header email ke dalam form yang tersedia kemudian klik tombol Start Tracing.

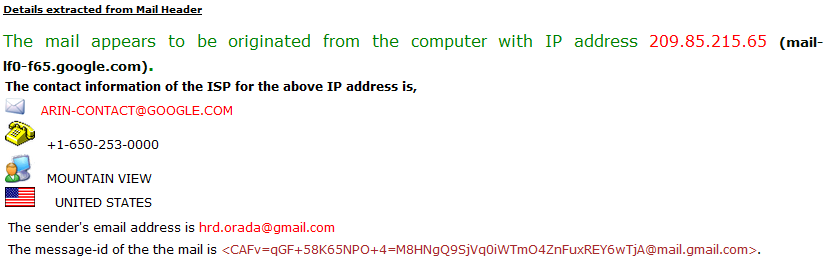

- Hasil yang muncul adalah berupa IP address dan domain registrant dari IP address tersebut, yaitu sebagai berikut:

- Dan berikut adalah hasil tracing perjalanan email pelaku untuk sampai ke tujuan (path trace).

- Selain itu, masih ada tambahan informasi berupa domain registrant dari IP addres email tersebut.

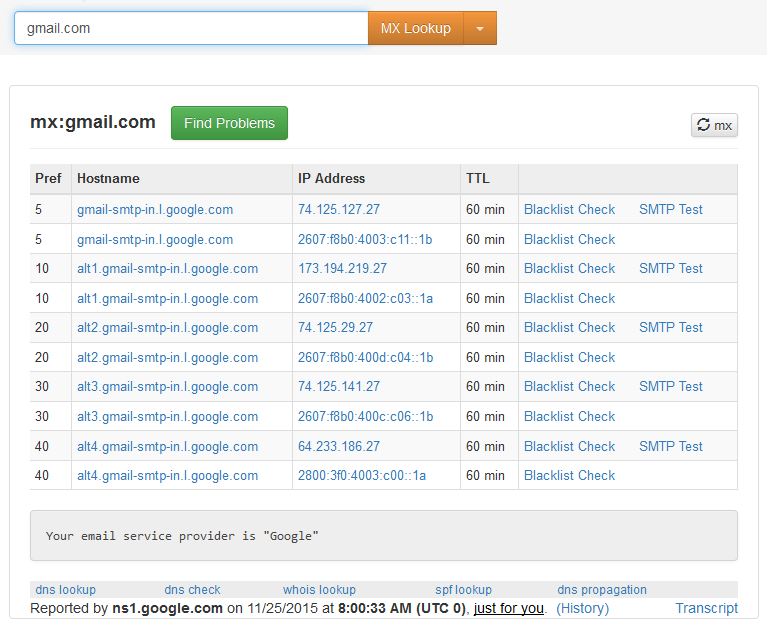

- Setelah mengetahui informasi tersebut, ada baiknya bagi investigator untuk mengecek juga siapakah email provider dari domain email yang digunakan oleh pelaku dan apakah domain tersebut tidak bermasalah untuk diakses. Hal ini dapat dilakukan menggunakan online tool mxtoolbox.com. Buka situs web http://mxtoolbox.com/ kemudian isikan nama domain dari email milik pelaku. Klik tombol MX Lookup untuk memprosesnya. Hasil yang muncul menunjukkan bahwa domain gmail.com yang digunakan oleh pelaku untuk mengirimkan email kepada korban adalah menggunakan email provider Google.

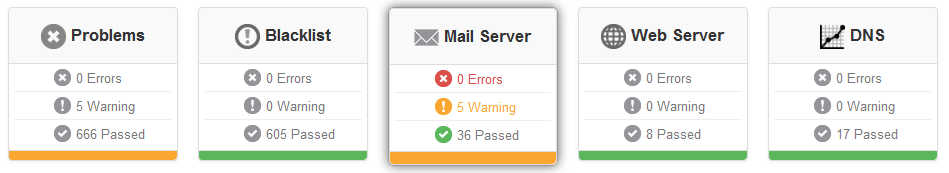

- Selain itu, mxtoolbox.com juga dapat digunakan untuk menemukan permasalahan pada domain email. Klik tombol Find Problems. Hasilnya akan muncul sebagai berikut.

- Untuk melihat detail informasinya, cukup klik pada tombol Errors, Warning, atau Passed.

- Jadi, kesimpulannya adalah email pelaku menggunakan domain gmail.com yang merupakan domain milik Google dengan IP address-nya adalah 209.85.215.65 berada di US sehingga mengikuti domain registrant ARIN.

- Langkah selanjutnya yang dapat dilakukan oleh investigator adalah dengan menghubungi pihak email provider gmail.com untuk berkoordinasi agar investigator bisa mendapatkan informasi lebih lanjut mengenai pelaku lewat akun yang digunakannya, yaitu [email protected].