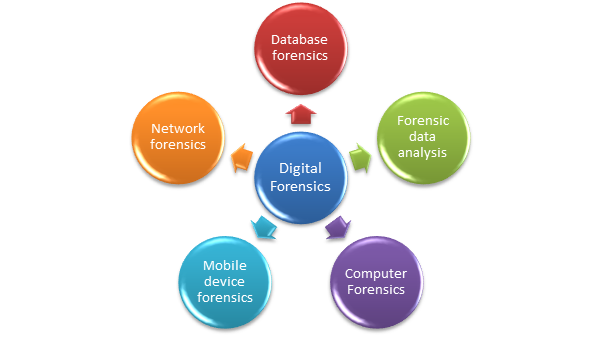

Issue Seputar Digital Forensics

Postingan kali ini akan membahas mengenai issue-issue yang terjadi dalam dunia digital forensics. Issue-issue ini dipaparkan di dalam paper berikut: 1. Paper “Calm Before the Storm: The Challenges of Cloud Computing in Digital Forensics“ Disusun oleh : George Grispos, Tim Storer, dan William Bradley Glisson Tahun : 2012 Sumber : http://www.dcs.gla.ac.uk/~grisposg/Papers/calm.pdf Issue …