Meningkatnya jumlah aktivitas kriminal yang menggunakan informasi digital sebagai alat atau target, memerlukan tata cara terstruktur dalam penanganannya. Proses atau prosedur penanganan yang digunakan dalam investigasi forensik komputer akan memiliki pengaruh langsung terhadap hasil investigasinya. Melewatkan satu langkah atau mengganti prosedur penanganan barang bukti dapat mengakibatkan kesimpulan yang tidak valid. Dan parahnya lagi, barang bukti tersebut tidak dapat dijadikan rujukan di pengadilan.

Pada awal tahun 1984, Laboratorium FBI dan badan penegak hukum lainnya mulai mengembangkan program untuk memeriksa barang bukti komputer. Dan dengan semakin berkembangnya zaman, model-model investigasi forensik komputer pun bermunculan.

Melalui pengamatan terhadap model-model investigasi tersebut, dapat ditarik kesimpulan, yaitu:

- Beberapa model investigasi hanya dapat diaplikasikan pada skenario tertentu, sementara model yang lain dapat diaplikasikan pada skenario yang lebih luas.

- Beberapa model ada yang sangat mendetail, sementara model yang lain general.

PROBLEMATIKA

Dari dua poin di atas, muncul sebuah problematika, yaitu sulit dan betapa membingungkannya bagi seorang investigator terutama yang masih junior untuk mengadopsi model investigasi yang tepat dalam penanganan sebuah kasus.

SOLUSI

Untuk itu diperlukan sebuah analisis terhadap berbagai macam model investigasi, mengekstrak fase-fase yang sama di antara model-model investigasi tersebut, dan mengusulkan model investigasi yang baru yang dapat dijadikan starting point dalam penanganan sebuah kasus dan dapat diaplikasikan pada setiap skenario.

PERKEMBANGAN MODEL INVESTIGASI FORENSIK KOMPUTER

Sebelum tiba pada usulan model investigasi, ada baiknya menyimak perkembangan model investigasi forensik komputer dari masa ke masa.

[table id=3 /]

PENGELOMPOKAN & GENERALISASI FASE PADA MODEL INVESTIGASI

Setiap model investigasi memiliki fase-fasenya sendiri yang dapat dilihat pada kolom “Gambaran Fase” di tabel atas. Fase-fase tersebut adalah:

[table id=4 /]

Fase-fase tersebut juga dapat dikelompokkan dan digeneralisir ke dalam beberapa fase general agar lebih sederhana. Pengelompokan fase-fase pada model investigasi ke dalam fase general, tampak pada tabel berikut.

[table id=5 /]

USULAN MODEL INVESTIGASI FORENSIK KOMPUTER

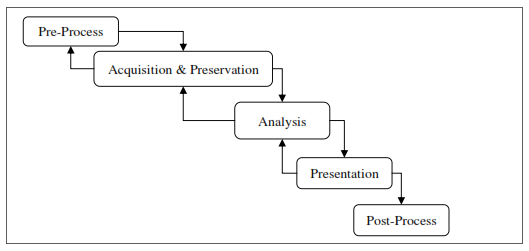

Berdasarkan tabel tersebut, dibuatlah usulan model investigasi yang menggunakan 5 fase general di atas. Model investigasi ini diberi nama “Generic Computer Forensic Investigation Model” (GCFIM).

1. Pre-Process

Tugas-tugas yang dilaksanakan dalam fase ini berhubungan dengan semua pekerjaan yang harus dilakukan sebelum dimulainya proses investigasi dan pengumpulan data secara resmi.

2. Acquisition & Preservation

Fase ini adalah fase pengumpulan, pengamanan, dan penyimpanan data sehingga dapat digunakan pada fase berikutnya.

3. Analysis

Fase ini adalah fase utama dari proses investigasi forensik komputer dan merefleksikan fokus dari kebanyakan model investigasi yang telah diamati, yaitu analisis terhadap data yang telah didapatkan untuk mengidentifikasi sumber kejahatan dan menemukan pelaku kejahatan tersebut.

4. Presentation

Temuan-temuan dalam fase analisis didokumetasikan dan dipresentasikan kepada pihak yang berwenang. Fase ini merupakan fase yang krusial karena tidak hanya bertujuan membuat pihak berwenang paham akan apa yang dipresentasikan, tetapi juga harus didukung oleh bukti yang kuat dan dapat diterima. Tujuan utama dari fase ini adalah untuk membuktikan kebenaran dari suatu kasus kejahatan.

5. Post-Process

Fase ini berhubungan dengan akhir dari sebuah proses investigasi. Barang bukti fisik dan digital harus dikembalikan kepada pihak yang berwenang untuk menyimpannya. Peninjauan terhadap proses investigasi harus dilakukan agar ada pembelajaran yang dapat diambil dan bisa meningkatkan performa investigasi pada masa yang akan datang.

Diagram usulan model investigasi GCFIM dirancang agar investigator dapat kembali ke fase sebelumnya, karena tidak menutup kemungkinan investigator akan berhadapan dengan situasi yang dapat berubah-ubah terkait dengan Tempat Kejadian Perkara (TKP, baik fisik maupun digital), alat investigasi yang digunakan, alat kejahatan yang digunakan, dan tingkat keahlian investigator. Dengan kata lain, investigator dapat kembali ke fase sebelumnya apabila diperlukan dengan tujuan tidak hanya untuk mengoreksi kelemahan investigasi, tetapi juga untuk mendapatkan temuan atau informasi baru.

KESIMPULAN

Tujuan dari diusulkannya model investigasi forensik komputer GCFIM ini adalah untuk memberikan starting point dalam penanganan kasus kejahatan komputer dan dapat diterapkan ke dalam setiap skenario, sehingga problematika sulitnya mengadopsi model investigasi yang tepat dalam penanganan sebuah kasus, dapat terselesaikan.

SUMBER

- Yusoff, Y., Ismail, R., & Hassan, Z. (2011). Common phases of computer forensics investigation models. International Journal of Computer Science & Information Technology (IJCSIT), 3(3). Retrieved from http://airccse.org/journal/jcsit/0611csit02.pdf