LATIHAN SOAL

- Sebut dan jelaskan perbedaan spesifikasi teknis web server (Apache, nginx, dan IIS web server) terutama dilihat dari kemampuan logging dan kebutuhan resource-nya!

- Lakukan uji coba pentest attack (httpdos, dos) terhadap sebuah website tertentu, kemudian extract-lah data web log dari web server tersebut!

- Pilih salah satu dari Apache, nginx, atau IIS.

- Web server bisa pinjam ke yang sudah punya hosting.

- Atau gunakan localhost.

- Tuliskan saran yang harus dijalankan oleh pengelola atau admin web tersebut untuk dapat mencegah serangan dan prosedur untuk membuat report berdasarkan web log dari web server tersebut!

JAWABAN

1. Perbedaan spesifikasi teknis web server Apache, nginx, dan IIS web server dilihat dari kemampuan logging dan kebutuhan resource-nya:

~~~ General ~~~

a. Apache

Apache merupakan web server yang paling banyak dipergunakan di internet. Program ini pertama kali didesain untuk sistem operasi di lingkungan UNIX. Namun demikian, pada beberapa versi berikutnya Apache mengeluarkan programnya yang dapat dijalankan di Windows NT. Apache mempunyai program pendukung yang cukup banyak. Hal ini memberikan layanan yang cukup lengkap bagi penggunanya. Beberapa dukungan Apache:

- Kontrol akses

- CGI (Common Gateway Interface)

- PHP (Personal Home Page/PHP Hypertext Preprocessor)

- SSI (Server Side Includes)

Kelebihan:

- Open Source.

- Proses instalasi mudah.

- Mampu beroperasi pada berbagai platform sistem operasi.

- Performa dan konsumsi sumber daya tidak terlalu banyak, hanya sekitar 20 MB untuk file-file dasarnya dan setiap daemon-nya hanya memerlukan sekitar 950 KB memory per child.

- Mendukung transaksi yang aman (secure transaction) menggunakan SSL (Secure Socket Layer).

- Mendukung third party berupa modul-modul tambahan.

Kekurangan:

- Tidak bisa mengatur load seperti IIS sehingga akan terus mem-fork proses baru sampai dalam batas yang diizinkan sistem operasi. Akan memudahkan penyerang karena RAM akan cepat habis.

- Mudah diserang oleh DoS (pada Apache versi 1.3 dan versi 2 sampai versi 2.0.36).

- Apache tidak memproses karakter kutip dalam string Referer dan User-Agent yang dikirimkan oleh client. Ini berarti Client dapat memformulasi inputnya secara hati-hati untuk merusak format baris log akses.

b. nginx

Nginx dengan cepat memberikan konten statis dengan penggunaan sumber daya sistem yang efisien. Nginx dapat menyebarkan konten dinamis HTTP di jaringan menggunakan FastCGI handler untuk script, dan dapat berfungsi sebagai perangkat lunak yang mampu menjadi penyeimbang beban (load balancer). Nginx menggunakan asynchronous-event, yaitu pendekatan untuk menangani permintaan yang diprediksi memberikan kinerja yang lebih rendah dari beban, kontras dengan model web server Apache yang menggunakan proses yang berorientasi pada pendekatan penanganan permintaan (request-response).

Fitur yang ada pada web server Nginx:

- Menyeimbangkan beban (load balancing).

- Mendukung SSL (Secure Socket Layer).

- Mendukung server virtual berbasis nama host maupun alamat IP.

- Memiliki kemampuan untuk menangani lebih dari 10.000 koneksi simultan.

- Logging yang dapat dikustomisasi (custom logging).

- SSI (Server Side Includes)

Kelebihan:

- Kekuatan dan performa yang tinggi sehingga menjadikannya web server yang stabil.

- Penggunaan sumber daya (resource) yang digunakan pada web server ini jauh lebih sedikit. Untuk melayani hosting bisa lebih kuat dan lebih banyak dibandingkan web server lain, contohnya Litespeed.

Kekurangan:

- Kadang kala ada masalah pada saat melakukan konfigurasi .htaccess dan itu semua bergantung pada aturan konfigurasi yang ditetapkan oleh web master-nya sendiri.

c. IIS

Internet Information Service (IIS) adalah komponen yang dapat digunakan untuk mengelola web, File Transfer Protocol (FTP), Gopher, dan NNTP. Komponen IIS terdapat pada sistem operasi Windows NT, Windows 2000, Windows XP, Windows 7, dan Windows Server 2003. Pada Windows 98, supaya dapat mengelola web diperlukan komponen Personal Web Server (PWS) walaupun tidak terdapat fasilitas untuk FTP. PWS ini juga merupakan bagian dari IIS.

Komponen pendukung IIS antara lain:

- Protokol jaringan TCP/IP.

- Domain Name System (DNS).

- Software untuk membuat situs web, salah satunya Microsoft FrontPage.

Kelebihan:

- Performanya yang tinggi, stabil, dan memiliki banyak fitur.

- Mudah dikonfigurasi.

- Menggunakan hanya sedikit sumber daya (resource) pada server.

- Tidak bergantung kepada thread untuk melayani client.

Kekurangan:

- Belum support IPv6.

- Update/patch versi terbarunya lama keluar.

~~~ Kemampuan Logging ~~~

a. Apache

Terdiri dari 2 file log, yaitu:

- access.log

- error.log

Log pada web server Apache menyediakan informasi mengenai aktivitas web application, seperti:

- Alamat IP client

- Identifikasi mesin client

- User ID client

- Waktu

- Baris permintaan (request) dari client

- Kode status (status code)

- Ukuran objek yang dikembalikan pada client

Sedangkan format log pada web server Apache adalah sebagai berikut:

- LogFormat “%h %l %u %t \”%r\” %>s %b” common

- CustomLog “logs/access_log” common

b. nginx

Terdiri dari 2 file log, yaitu:

- error.log

Nginx menuliskan informasi mengenai aktivitas yang muncul pada web servernya dalam berbagai tingkatan level ke dalam error log. Bagian error_log mengatur logging ke dalam file-file tertentu, standar error, maupun syslog. Selain itu, error_log mengatur tingkatan level pesan paling minimum yang dpaat dituliskan ke log. Secara default, file log error ini terletak di logs/error.log (absolute path bergantung pada sistem operasi dan instalasinya), dan semua pesan dengan tingkatan level di atas yang sudah di-set akan di-log.

Contoh konfigurasi:

error_log logs/error.log warn;

Dalam kasus ini, pesan dengan tingkatan level “warn” di-set menjadi minimum, sehingga menyebabkan pesan dengan tingkatan level “warn” dan di atas “warn” akan di-log, yaitu “error”, “crit”, “alert”, and “emerg”.

- access.log

Nginx menuliskan informasi mengenai permintaan client pada log access setelah permintaan tersebut diproses oleh server. Secara default, file log access ini terletak di logs/access.log, dan informasi yang tertulis di log menggunakan format kombinasi yang telah diatur oleh server. Berikut adalah contoh file log access yang mendefiniskan format log yang menggunakan format kombinasi dari server dengan nilai yang menunukkan rasio kompresi gzip pada penanganan permintaan. Format berikut kemudian diaplikasikan pada server virtual yang menggunakan kompresi.

http {

log_format compression '$remote_addr - $remote_user [$time_local] '

'"$request" $status $body_bytes_sent '

'"$http_referer" "$http_user_agent" "$gzip_ratio"';

server {

gzip on;

access_log /spool/logs/nginx-access.log compression;

...

}

}

c. IIS

Log pada web server IIS menyediakan informasi yang berguna terkait aktivitas bermacam web application. Informasi tersebut berupa:

- Waktu koneksi (connection time)

- Alamat IP

- Akun pengguna (user account)

- Halaman yang diakses (browsing page)

- Action

Format log pada web server IIS merupakan format yang sudah fix dan tidak dapat dikustomisasi dan berbasis format teks ASCII. Termasuk di dalam format log IIS adalah hal-hal mendasar, seperti alamat IP client, username, tanggal & waktu, layanan, nama server & alamat IP-nya, tipe permintaan (request type), target operasi, dan lain-lain.

Contoh:

192.168.100.150, -, 03/6/11, 8:45:30, W3SVC2, SERVER, 172.15.10.30, 4210, 125, 3524, 100, 0, GET, /dollerlogo.gif, -,

~~~ Kebutuhan Resource ~~~

a. Apache

Performansi dan konsumsi sumber daya (resource) dari web server Apache tidak terlalu banyak, hanya sebesar 20 MB untuk file-file dasarnya, dan setiap daemon-nya hanya memerlukan sebesar 950 KB memory per child.

b. nginx

Nginx adalah web server yang fokus pada konkurensi tinggi, kinerja, dan penggunaan sumber daya memori dan CPU yang rendah. Nginx adalah alternatif yang populer setelah Apache, sehingga banyak orang memiliki pengalaman dan pengujian yang signifikan pada Nginx. Nginx hemat sumber daya dan relatif mampu menangani high load. Nginx dapat menangani sekitar 40% lebih banyak lalu lintas dalam waktu yang 300% lebih sedikit. Hal ini membuat Nginx sekitar 4,2 kali lebih cepat dari Apache.

c. IIS

- Memory

- CPU

- SMP

- Disk drives

2. Uji coba attack (httpdos, dos) terhadap sebuah website tertentu:

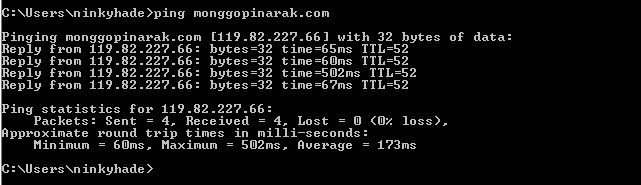

a. Identify the target

- Target HTTP DoS : http://monggopinarak.com

- ping monggopinarak.com

- ping 119.82.227.66

b. Perform attack menggunakan:

- 4 laptop ter-install tools untuk HTTP DoS:

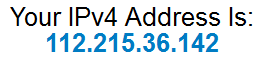

- Cek alamat IP publik laptop melalui situs http://whatismyipaddress.com/ kemudian catat IP tersebut. Hasilnya adalah sebagai berikut:

- Laptop 1 : 112.215.36.142 – 112.215.36.145 (Alamat IP berganti-ganti karena menggunakan koneksi modem/mobile broadband yang telah diset dynamic IP oleh ISP). Cek menggunakan http://whatismyip.com

- Laptop 2 : 182.253.163.1

- Laptop 3 : 202.162.43.91

- Laptop 4 : 114.121.234.203

- Download dan install salah satu tools untuk HTTP DoS, yaitu:

- DoSHTTP 2.5 : Berbentuk .exe sehingga harus di-install terlebih dahulu. File dapat di-download dari http://doshttp.soft32.com/get/file/id/627328/?iframe=true&width=420&height=200&javascript=true&no_download_manager=1

- SwitchBlade 4.0.1 :Berbentuk .zip kemudian di-extract terlebih dahulu. Lalu jalankan file “gui.exe”. Jika tidak bisa, ulangi langkah extract file .zip dengan mematikan antivirus terlebih dahulu untuk sementara sampai attack selesai. File dapat di-download dari https://sites.google.com/a/proactiverisk.com/pr2/SwitchBlade4.0.1.zip?attredirects=0

- Jalankan tools yang telah disebutkan di atas untuk melakukan attack HTTP DoS.

- Cek alamat IP publik laptop melalui situs http://whatismyipaddress.com/ kemudian catat IP tersebut. Hasilnya adalah sebagai berikut:

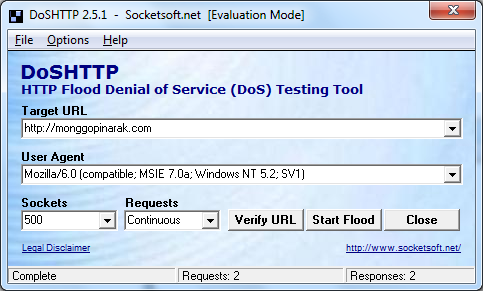

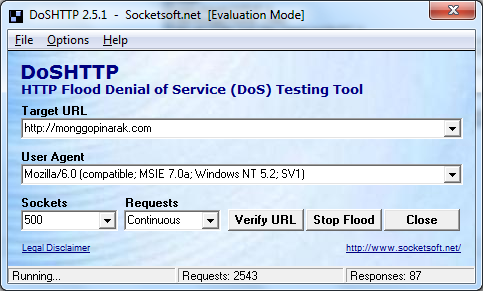

- Attack dilakukan pada tanggal 9 Desember 2015 menggunakan tools HTTP DoS berikut:

- DoSHTTP 2.5

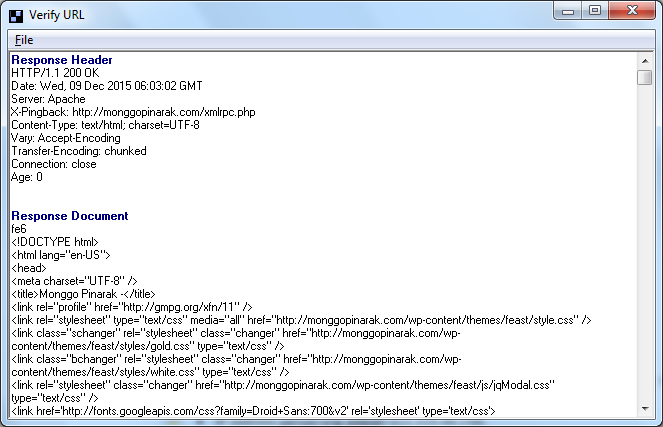

-

- Target URL : http://monggopinarak.com

- User-Agent : Mozilla/6.0

- Sockets : 500

- Requests : Continuous

-

- Klik tombol Verify URL, maka akan muncul window hasil verifikasi URL.

-

- Tutup window hasil verifikasi URL. Klik tombol Start Flood untuk memulai serangan. Serangan akan berjalan seperti tampak pada gambar berikut:

-

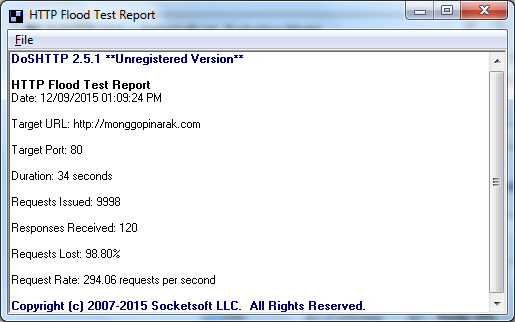

- Hasilnya adalah sebagai berikut:

-

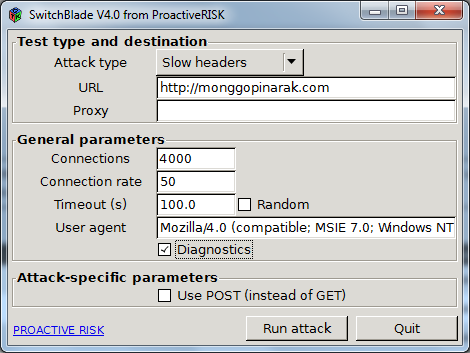

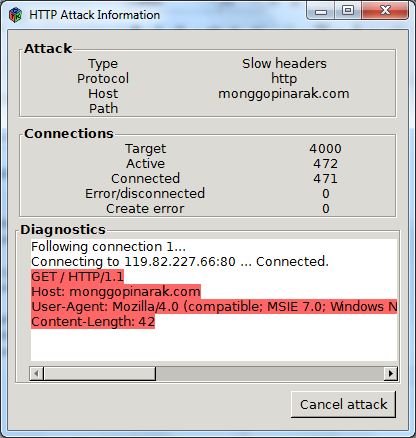

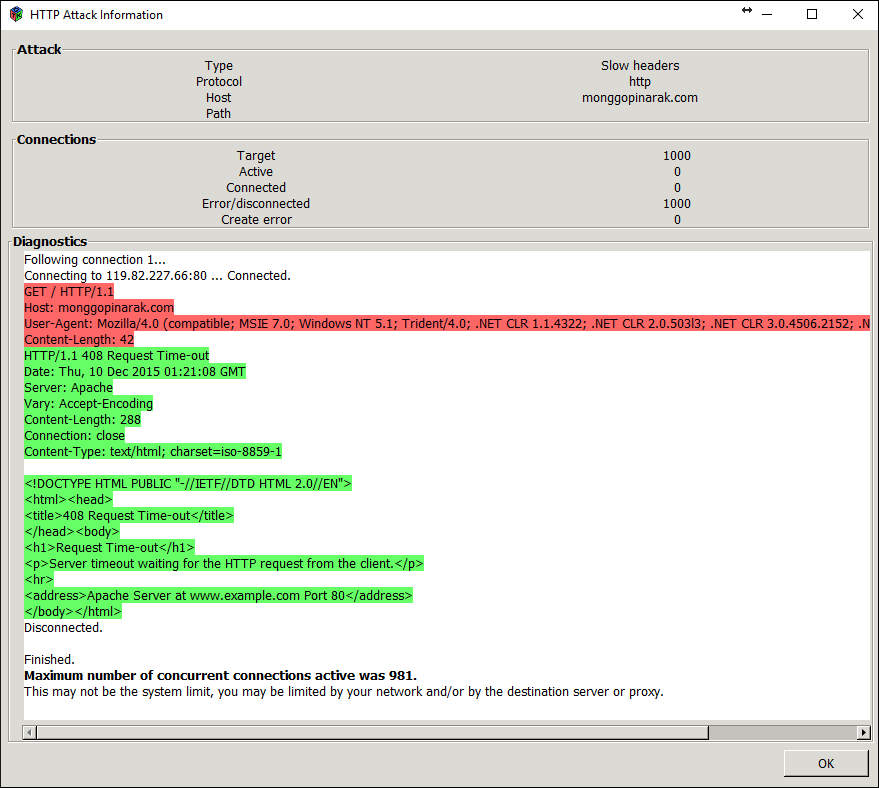

- SwitchBlade 4.0.1

- Attack Type : Slow headers / Slow POST / SSL renegotiation (pilih salah satu)

- URL : http://monggopinarak.com

- Connections : 4000

- User-Agent : Mozilla/4.0

- Centang pada opsi Diagnostics.

- Klik tombol Run Attack untuk memulai serangan. Serangan akan berjalan seperti tampak pada gambar berikut:

- Hasilnya adalah sebagai berikut:

- SwitchBlade 4.0.1

c. Analisis:

- Target adalah website http://monggopinarak.com dengan IP address 119.82.227.66.

- IP address penyerang adalah 112.215.36.142 – 112.215.36.142, 182.253.163.1, 202.162.43.91, dan 114.121.234.203.

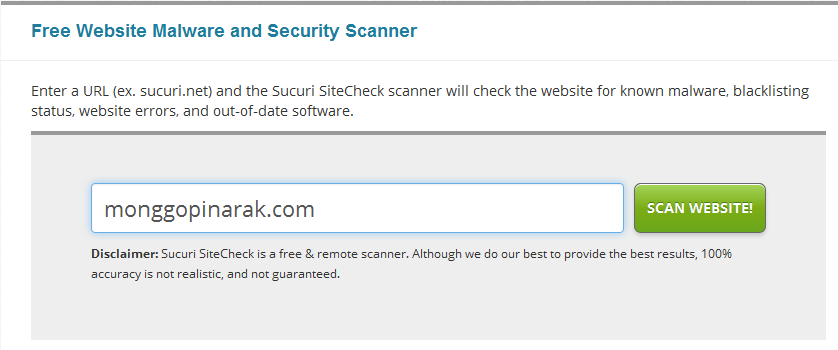

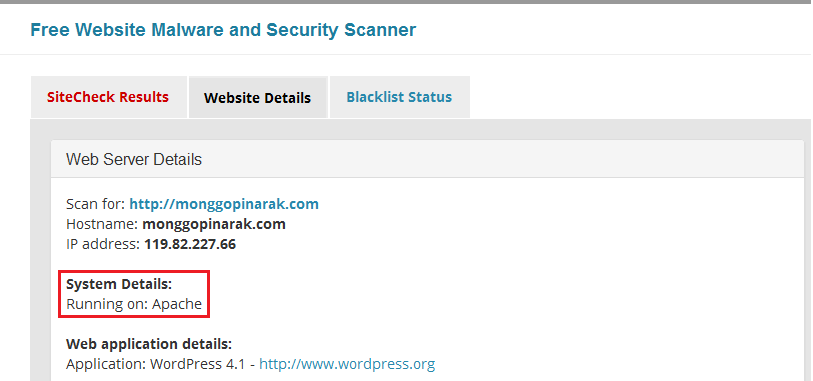

- Scan website dengan online tool dari https://sitecheck.sucuri.net untuk mengetahui web server yang digunakan oleh website tersebut.

- Hasil scanning pada website http://monggopinarak.com:

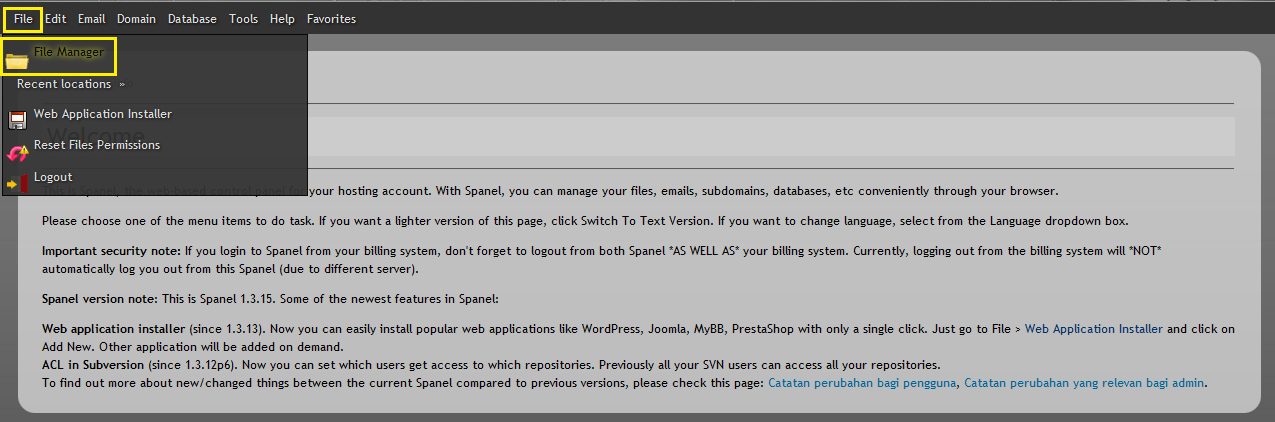

- Langkah-langkah pengambilan log Apache dari server melalui fasilitas Spanel dari pihak webhosting:

- Login ke Spanel yang telah disediakan oleh pihak webhosting.

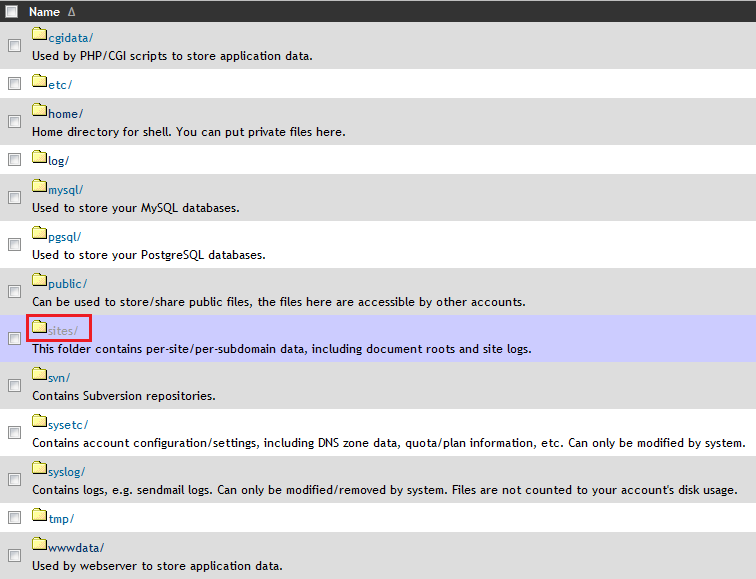

- Pilih menu File File Manager untuk mengetahui folder apa saja yang ada di dalam website http://monggopinarak.com.

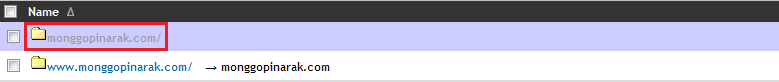

- Klik folder sites/.

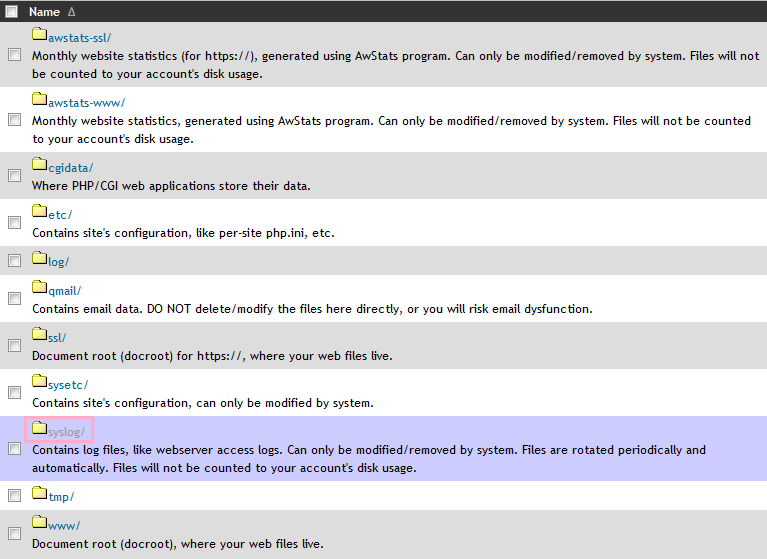

- Klik folder monggopinarak.com/.

- Klik folder syslog/.

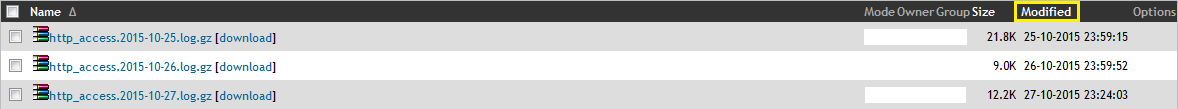

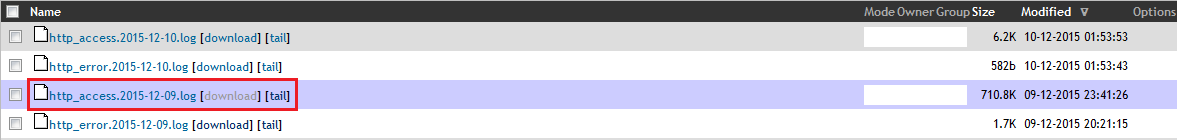

- Klik pada judul kolom Modified untuk melakukan pengurutan (sorting) file menurut waktu pembuatan/modifikasi-nya.

- File log telah diurutkan menurut waktu pembuatan/modifikasi-nya. Download file access.log bernama http_access.2015-12-09.log karena attack dilakukan pada tanggal 9 Desember 2015. Simpan file log Apache di komputer.

- Logout dari Spanel.

- Langkah-langkah menganalisis log Apache:

- Install aplikasi untuk menganalisis log Apache di komputer, yaitu Apache Logs Viewer. File instalasi dapat di-download dari http://www.apacheviewer.com/download/.

- Jalankan aplikasi Apache Logs Viewer.

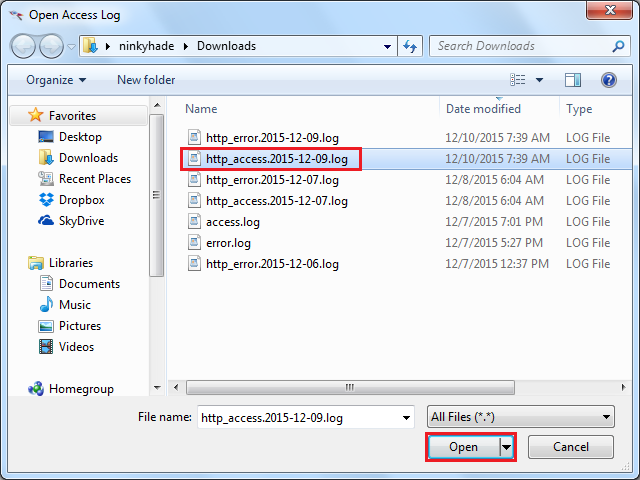

- Buka file log Apache menggunakan Apache Logs Viewer melalui menu File Add Access Log. Browse file log Apache yang telah di-download dari Spanel dan klik tombol Open.

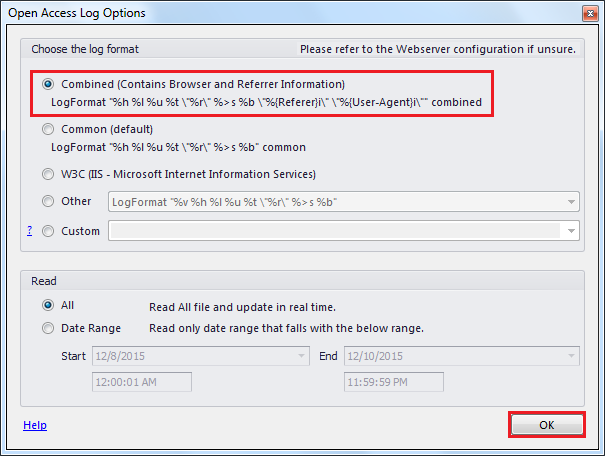

- Pilih opsi format tampilan Combined sebagai berikut. Klik tombol OK.

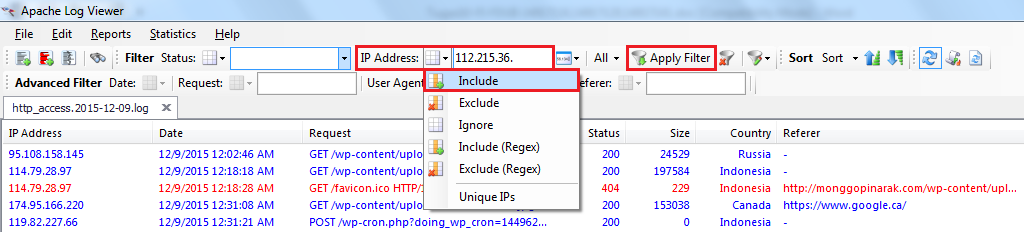

- Filter file berdasarkan alamat IP penyerang. Caranya adalah dengan mengisikan alamat IP di form isian filter IP Address pada bagian atas menu.

- Laptop 1 : 112.215.36.142 – 112.215.36.145

- Cukup ketikkan 112.215.36. pada form isian dan pilih opsi Include pada tombol drop-down di samping filter IP Address, kemudian klik tombol Apply Filter untuk memfilter file log berdasarkan alamat IP).

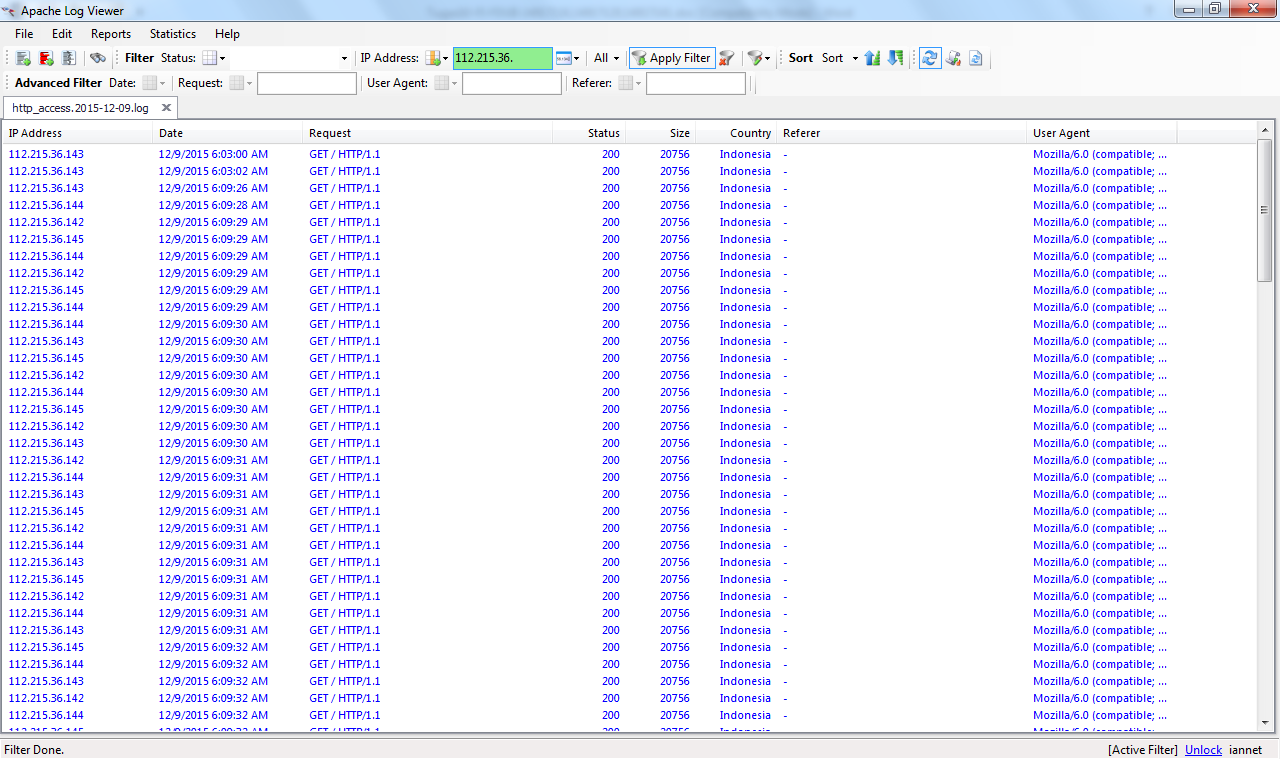

- Hasilnya akan muncul semua alamat IP yang mengandung string 112.215.36. pada kolom IP Address sebagai berikut:

- Klik tombol Clear Filter

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

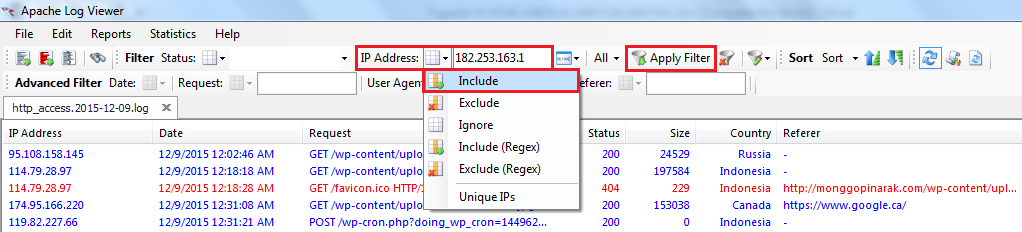

- Laptop 2 : 182.253.163.1

- Ketikkan 182.253.163.1 pada form isian dan pilih opsi Include pada tombol drop-down di samping filter IP Address, kemudian klik tombol Apply Filter untuk memfilter file log berdasarkan alamat IP.

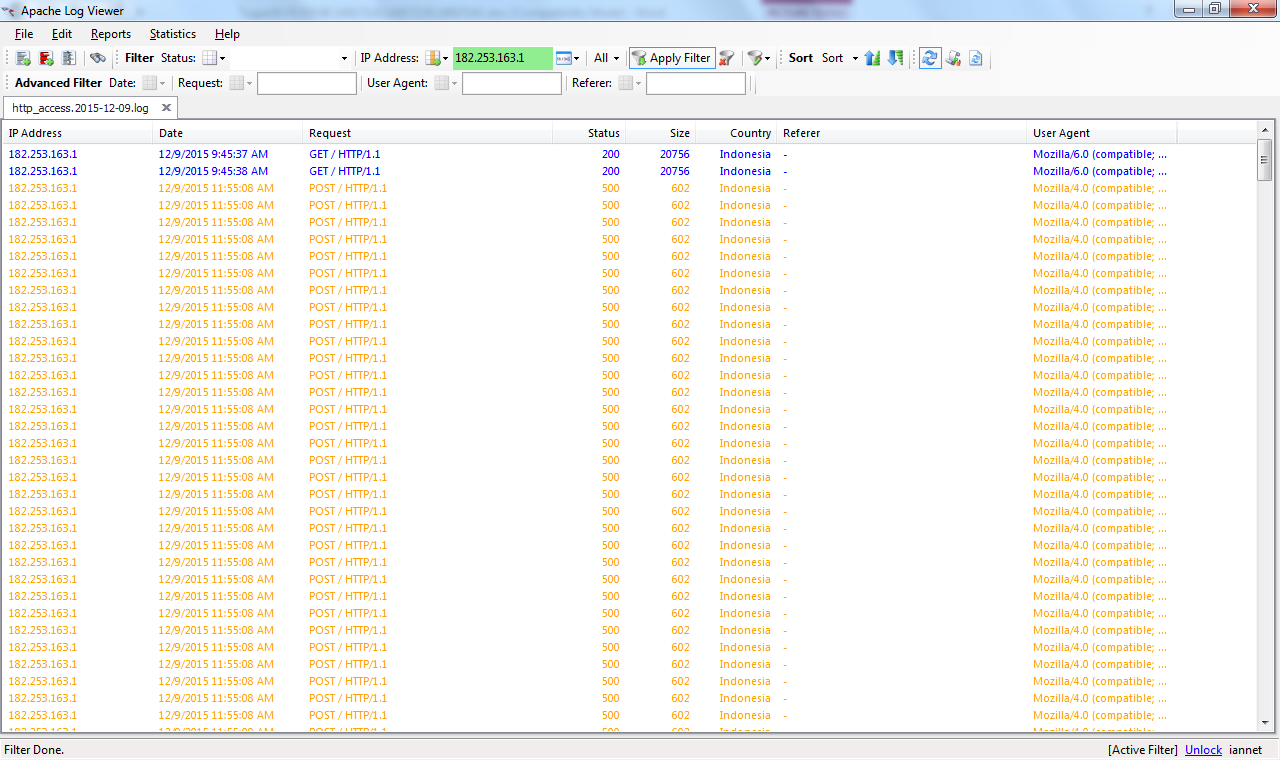

- Hasilnya akan muncul semua alamat IP yang mengandung string 182.253.163.1 pada kolom IP Address sebagai berikut:

- Klik tombol Clear Filter

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

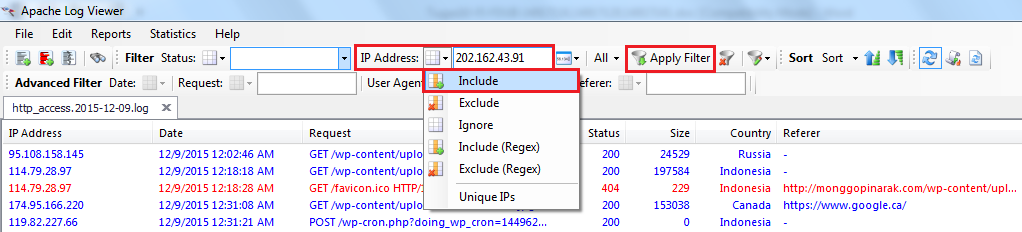

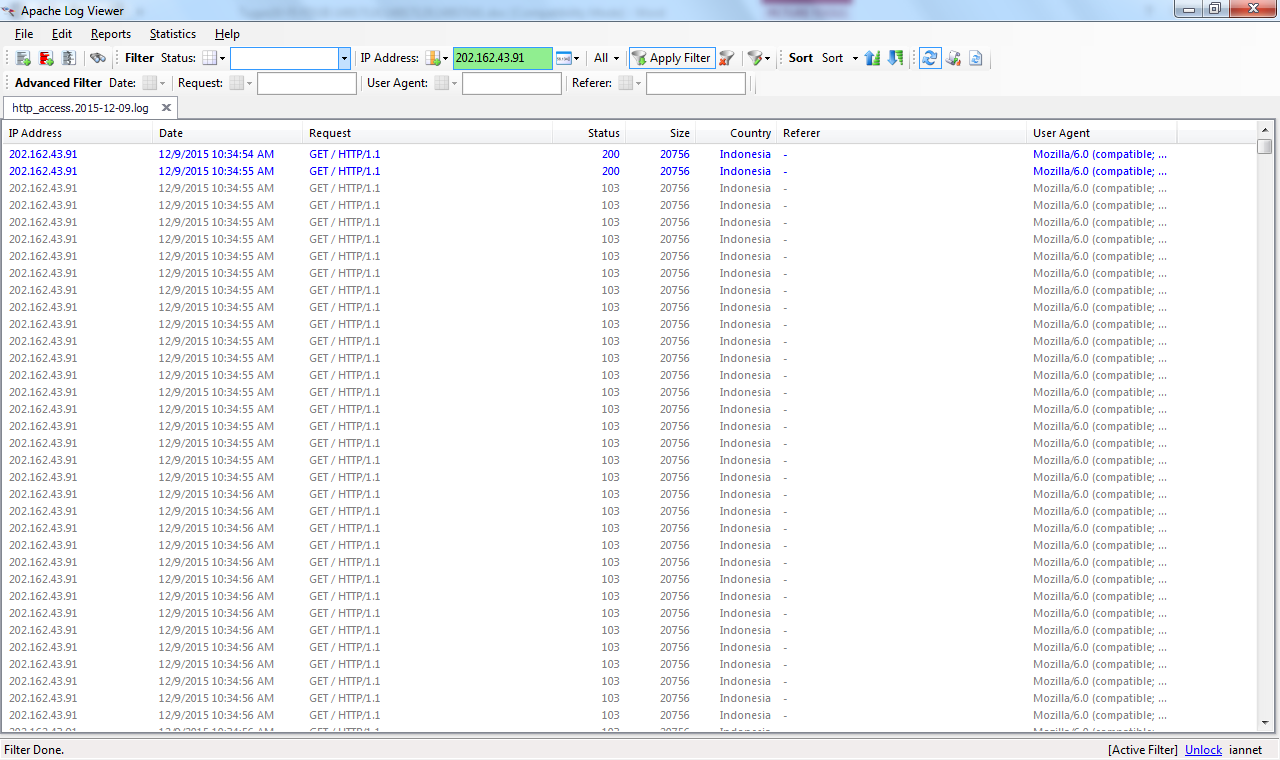

- Laptop 3 : 202.162.43.91

- Ketikkan 202.162.43.91 pada form isian dan pilih opsi Include pada tombol drop-down di samping filter IP Address, kemudian klik tombol Apply Filter untuk memfilter file log berdasarkan alamat IP.

- Hasilnya akan muncul semua alamat IP yang mengandung string 202.162.43.91 pada kolom IP Address sebagai berikut:

- Klik tombol Clear Filter

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

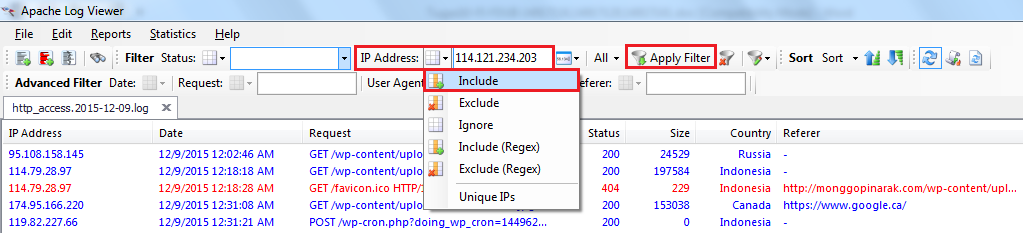

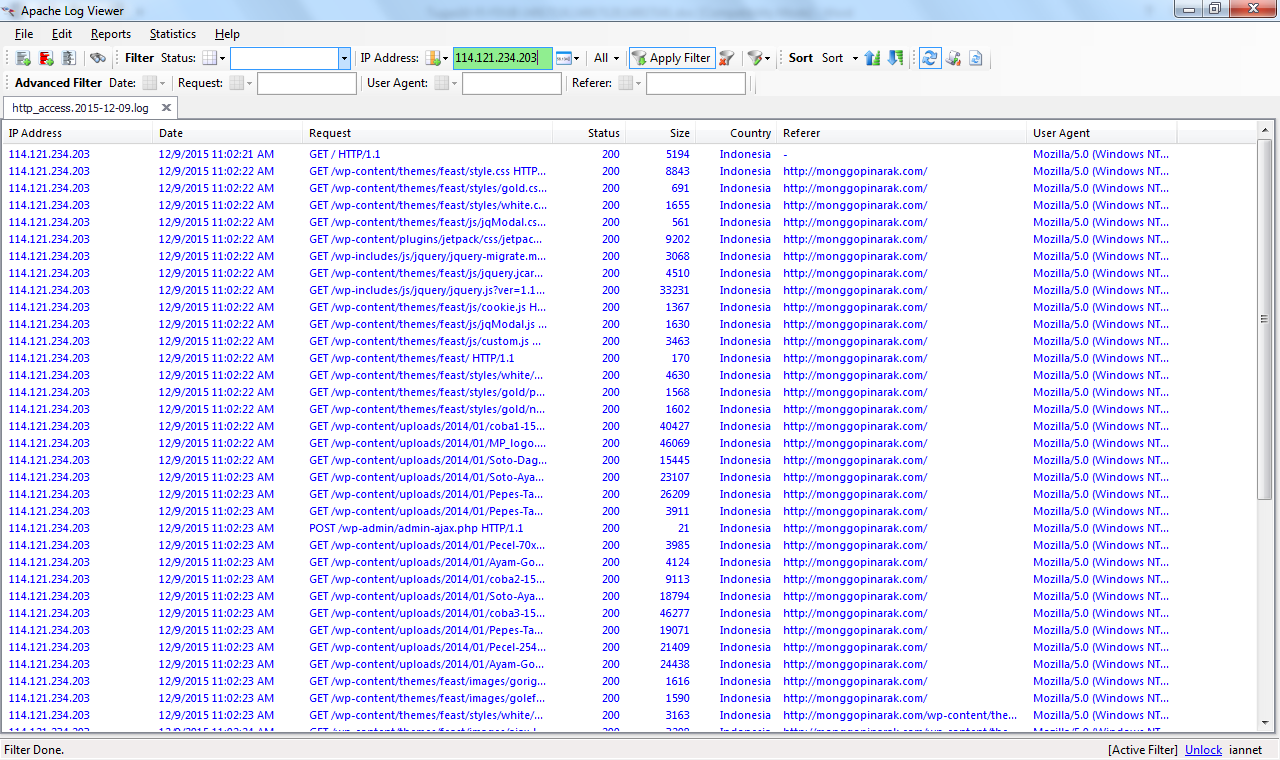

- Laptop 4 : 114.121.234.203

- Ketikkan 114.121.234.203 pada form isian dan pilih opsi Include pada tombol drop-down di samping filter IP Address, kemudian klik tombol Apply Filter untuk memfilter file log berdasarkan alamat IP.

- Hasilnya akan muncul semua alamat IP yang mengandung string 114.121.234.203 pada kolom IP Address sebagai berikut:

- Klik tombol Clear Filter

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

di sebelah tombol Apply Filter untuk menghilangkan filter pada file log.

- Dari tampilan filter IP Address tersebut dapat diketahui bahwa banyak sekali baris yang muncul hanya dari 1 alamat IP saja. Baris-baris tersebut merupakan hasil request yang dicatatkan oleh server ke dalam log.

- Karakteristik yang menandakan serangan HTTP DoS dari baris-baris tersebut jika diamati adalah sebagai berikut:

- Request berupa GET/HTTP1.1 atau POST/HTTP1.1 tergantung dari serangannya, dan halaman yang di-request (referer) biasanya berupa halaman home dari website yang di-attack, yaitu http://monggopinarak.com atau bahkan tidak terdeteksi sama sekali dan diberi tanda “-“.

- Frekuensi kemunculan baris dengan GET/HTTP1.1 atau POST/HTTP1.1 adalah sangat sering, padahal hanya berasal dari 1 alamat IP.

- Kode status HTTP untuk serangan dengan 1 alamat IP akan sama, misalnya kode berikut:

- 103 (Resume Request) : Kode ini berarti server dapat melanjutkan proses request POST.

- 200 (OK) : Kode ini menunjukkan bahwa request HTTP telah sukses diproses oleh server.

- 304 (Not Modified) : Kode ini menunjukkan bahwa sumber (resource) tidak mengalami modifikasi sejak request terakhir.

- 404 (Not Found) : Kode ini berarti server tidak menemukan resource yang diminta oleh request HTTP.

- 500 (Internal Server Error) : Kode ini menunjukkan bahwa telah terjadi error yang tidak sesuai dengan pesan error yang lain.

- Laptop 1 : 112.215.36.142 – 112.215.36.145

3. Saran yang harus dijalankan oleh pengelola atau admin web untuk mencegah serangan dan prosedur untuk membuat report berdasarkan web log dari web server:

a. Saran untuk mencegah serangan

- Deteksi serangan

- Melakukan pengecekan website secara berkala untuk melihat apakah ada trafik yang berjalan tidak seperti biasanya.

- Sering melakukan pengecekan statistik web dan mengamati tampilan grafik ketika website berjalan normal, berapa pengunjung per hari, per minggu, dan seterusnya. Sehingga jika ada anomali yang menunjukkan serangan DoS seperti terlihat dari statistik pengunjung yang meningkat sangat jauh dari biasanya, maka dapat segera diketahui dan ditindaklanjuti.

- Login ke web server dan melakukan pemeriksaan koneksi yang aktif menggunakan perintah “netstat -an” pada Windows Server. Amati jika ada banyak sekali koneksi yang berstatus TIME_WAIT, maka dapat dicurigai bahwa koneksi tersebut merupakan hasil dari serangan DoS.

- Melakuan pengecekan file log untuk melihat adanya aktivitas yang mencurigakan. Pada serangan DoS, akan muncul banyak baris dengan alamat IP yang sama dan mengakses halaman web yang sama pula.

- Mitigasi serangan

- Menggunakan mod_reqtimeout

Sejak Apache HTTP Server versi 2.2.15, mod_reqtimeout secara default sudah dimasukkan. mod_reqtimeout dapat digunakan untuk mengatur timeout untuk menerima HTTP request header dan HTTP request body dari client. Jika client gagal mengirimkan data header atau body dalam waktu yang telah ditentukan, status error 408 REQUEST TIME OUT dikirimkan oleh server.

Contoh konfigurasi:

<IfModule mod_reqtimeout.c> RequestReadTimeout header=20-40,MinRate=500 body=20,MinRate=500 </IfModule>

Konfigurasi di atas memperbolehkan data header dikirimkan oleh client dalam waktu sampai 20 detik. Jika client mengirimkan data header 500 Bytes per second, server akan memperbolehkan maksimum 40 detik untuk data header selesai dikirimkan.

Sebagai tambahan, konfigurasi server memperbolehkan client untuk mengirimkan data body dalam waktu sampai 20 detik. Selama client mengirimkan data header 500 Bytes per second, server akan menunggu sampai 40 detik untuk request body selesai dikirimkan.

-

- Menggunakan mod_qos

mod_qos adalah modul Quality of Service (QoS) untuk Apache HTTP Server yang memperbolehkan implementasi mekanisme kontrol yang dapat menyediakan level prioritas yang berbeda untuk masing-masing permintaan HTTP.

Contoh konfigurasi:

<IfModule mod_qos.c> # handle connections from up to 100000 different IPs QS_ClientEntries 100000 # allow only 50 connections per IP QS_SrvMaxConnPerIP 50 # limit maximum number of active TCP connections limited to 256 MaxClients 256 # disables keep-alive when 180 (70%) TCP connections are occupied QS_SrvMaxConnClose 180 # minimum request/response speed (deny slow clients blocking the server, keeping connections open without requesting anything QS_SrvMinDataRate 150 1200 </IfModule>

Konfigurasi tersebut melacak hingga 100.000 koneksi dan membatasi server dengan maksimum 256 koneksi. Sebagai tambahan, konfigurasi server membatasi setiap alamat IP dengan maksimum 50 koneksi dan menonaktifkan HTTP KeepAlive ketika 180 koneksi digunakan (70% dari total koneksi). Konfigurasi server juga membutuhkan minimum 150 Bytes per second per connection, dan membatasi koneksi menjadi 1.200 Bytes per second ketika MaxClients tercapai.

-

- Menggunakan mod_security

mod_security adalah Web Application Firewall (WAF) open source yang dapat digunakan pada Apache HTTP server. mod_security bekerja dengan pengaturan yang diaplikasikan untuk menjalankan fungsi tertentu.Contoh konfigurasi:

SecRule RESPONSE_STATUS "@streq 408" "phase:5,t:none,nolog,pass, setvar:ip.slow_dos_counter=+1, expirevar:ip.slow_dos_counter=60, id:'1234123456'" SecRule IP:SLOW_DOS_COUNTER "@gt 5" "phase:1,t:none,log,drop, msg:'Client Connection Dropped due to high number of slow DoS alerts', id:'1234123457'"

Aturan pada konfgurasi tersebut mengidentifikasi kapan Apache HTTP server memicu kode status 408 dan melacak berapa kali hal ini terjadi sembari menyimpan data dalam media penyimpanan berbasis IP sehingga dapat berubungan dengan request. Jika event ini telah terjadi lebih dari 5 kali dalam 60 detik, request di dalamnya yang terkait dengan alamat IP tersebut akan di-drop oleh mod_security dalam jangka waktu 5 menit.

-

- Menggunakan firewall

Firewall dapat diatur pada server bergantung dengan jenis sistem operasinya. Contoh pada Linux dapat menggunakan iptables, sedangkan pada Windows Server menggunakan Windows Firewall. Firewall digunakan untuk mengatur action terhadap trafik yang datang ke, pergi dari, maupun melewati server. Action yang dilakukan untuk menangani trafik-trafik tersebut dapat berupa ACCEPT, REJECT, maupun DROP.

-

- Memasang load balancer

Load balancer terdiri dari 3 jenis, yaitu link load balancer untuk menyeimbangkan beban pada link internet, server load balancer untuk menyeimbangkan beban pada server, dan application load balancer untuk menyeimbangkan beban pada level aplikasi. Load balancer yang dapat diaplikasikan untuk mitigasi serangan HTTP DoS adalah berupa server load balancer untuk menangani request halaman web pada lebih dari 1 web server, sehingga beban pada sebuah web server tidak terlalu berat.

b. Prosedur pembuatan report berdasarkan web log dari web server:

- Dari hasil analisis pada no. 2(c) dapat diketahui bahwa banyak baris di dalam log yang menunjukkan request yang sama, padahal datangnya dari 1 alamat IP.

- Untuk itulah diperlukan prosedur pembuatan report yang berisi statistik web server beserta summary dari log yang berisi timestamp, IP address, status HTTP, halalamn yang diakses, dan keterangan.

- Report statistik web server:

- Login ke Spanel.

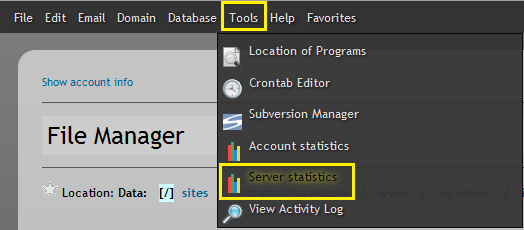

- Pilih menu Tools Server statistics

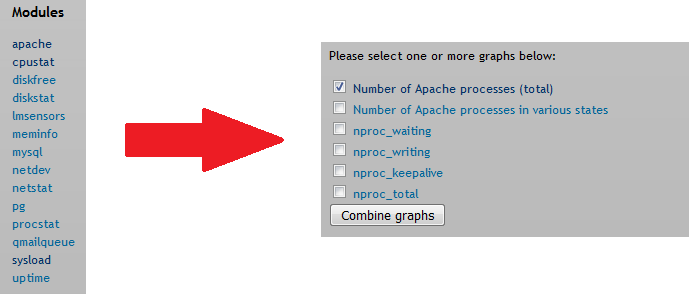

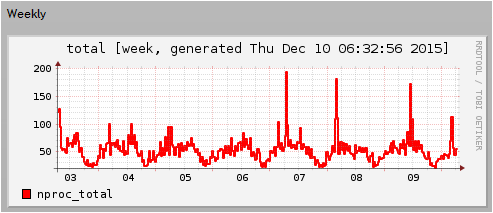

- Pilih modul apache dan pilih Number of Apache processes (total) pada grafik yang disediakan. Kemudian klik tombol Combine graphs.

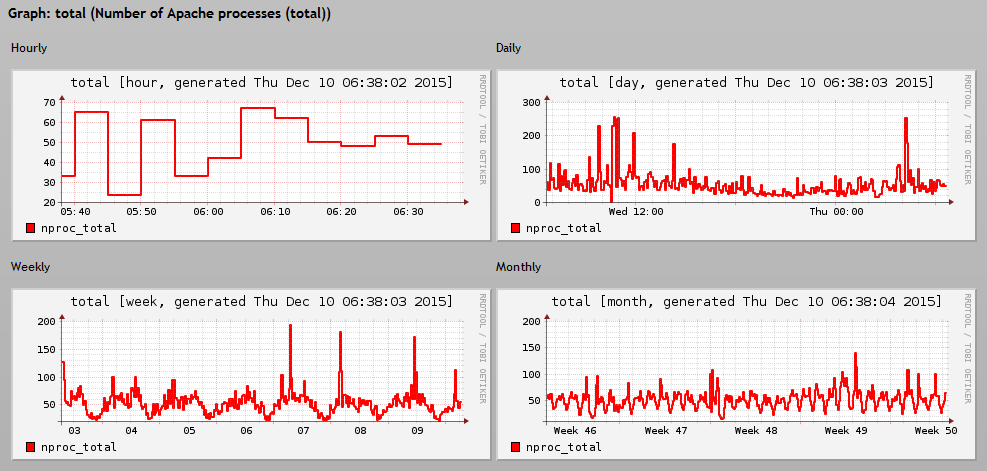

- Perhatikan grafik Daily dan Weekly.

-

-

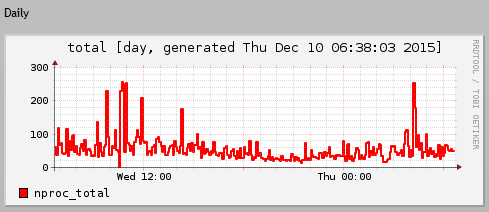

- Grafik Daily

Grafik Daily tersebut menunjukkan bahwa pada hari Rabu, 9 Desember 2015, web server menangani trafik yang tinggi dibandingkan dengan waktu yang lain.

Grafik Daily tersebut menunjukkan bahwa pada hari Rabu, 9 Desember 2015, web server menangani trafik yang tinggi dibandingkan dengan waktu yang lain.- Grafik Weekly

Grafik Weekly tersebut menunjukkan bahwa pada tanggal 9 Desember 2015 saat terjadinya serangan HTTP DoS, juga terjadi lonjakan trafik yang ditangani oleh web server dibandingkan dengan tanggal 3 – 6 Desember 2015.

Grafik Weekly tersebut menunjukkan bahwa pada tanggal 9 Desember 2015 saat terjadinya serangan HTTP DoS, juga terjadi lonjakan trafik yang ditangani oleh web server dibandingkan dengan tanggal 3 – 6 Desember 2015.

-

- Report file log Apache dalam format berikut:

- Jalankan Apache Logs Viewer.

- Buka file log Apache http_access.2015-12-09.log yang telah di-download dari Spanel.

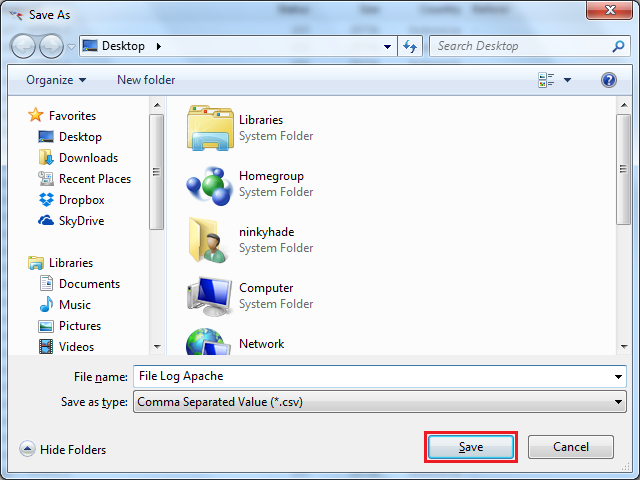

- Pilih menu File Export List. Dengan adanya menu ini, maka file log Apache yang masih berekstensi .log akan di-export menjadi file .csv. Simpan file .csv ke komputer dengan cara ketikkan nama file dan klik tombol Save.

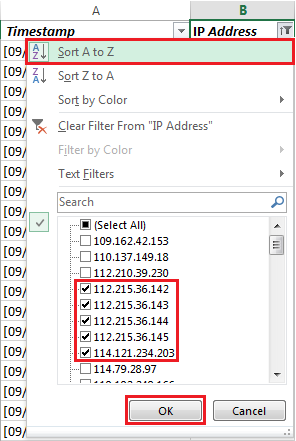

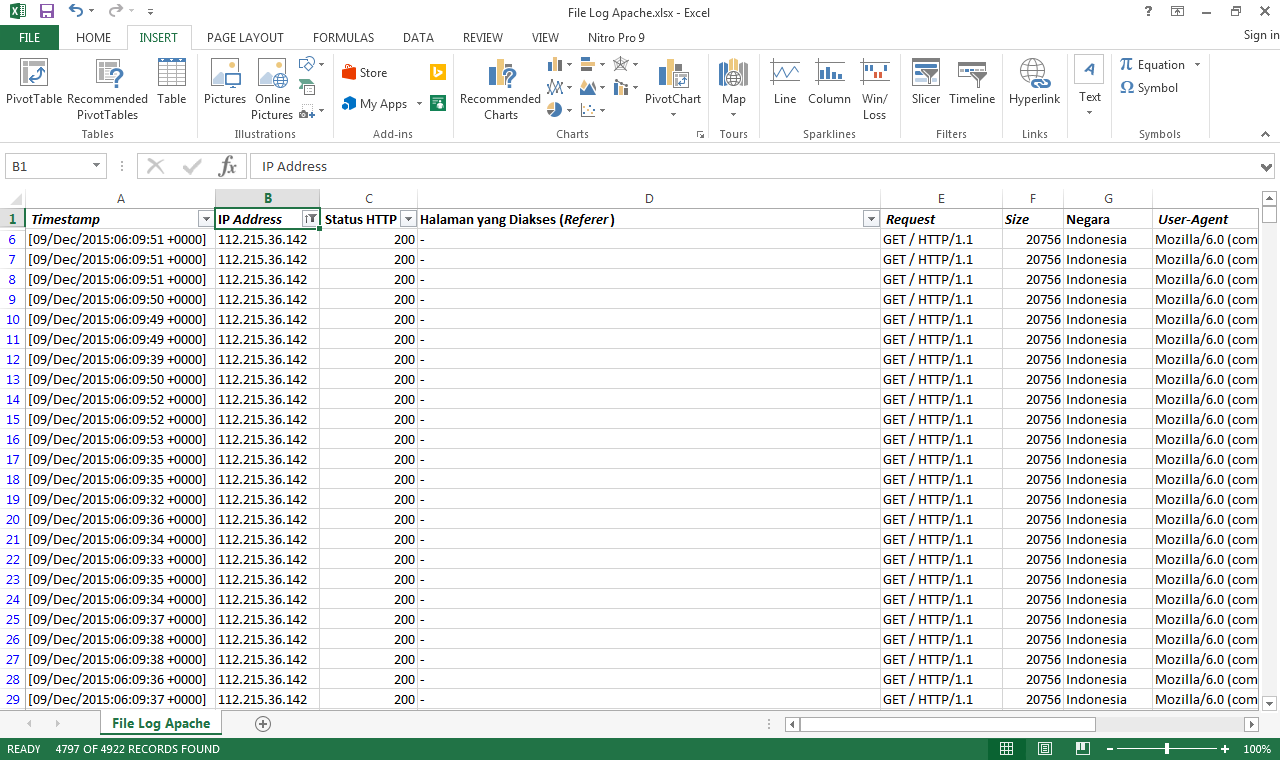

- Buka file .csv tersebut dengan Microsoft Excel, edit dan atur kolom sesuai format report, serta tambahkan filter pada kolom IP Address untuk mengurutkan baris log berdasarkan alamat IP (pilih alamat IP penyerang), dan pilih opsi Sort A to Z. Kemudian klik tombol OK.

- Hasil akan nampak seperti berikut:

- Berikut adalah file .csv-nya:

- Berikut adalah report sesuai format yang diminta:

- Yang perlu diperhatikan adalah pada kolom Timestamp, jam pada server menunjukkan +00.00, maka untuk mengkonversinya menjadi GMT +7 diperlukan penambahan +07.00 pada timestamp tersebut.