LATIHAN SOAL

- Gambarkan dan jelaskan cara kerja DNS lengkap dengan contohnya!

- Tuliskan serangan-serangan yang sering terjadi pada DNS! Berikan contohnya!

- Tuliskan tahapan-tahapan investigasi serangan pada DNS (forensik DNS)!

JAWABAN

1. Cara kerja DNS server dan contohnya:

a. Hierarki DNS server

Komputer dan perangkat lain di internet menggunakan IP address untuk berkomunikasi. Manusia tidak dapat mengingat banyak sekali IP address di internet, maka digunakanlah nama domain. DNS server bertugas menerjemahkan (resolve) nama domain ke IP address sehingga dapat membawa user ke website tujuannya.

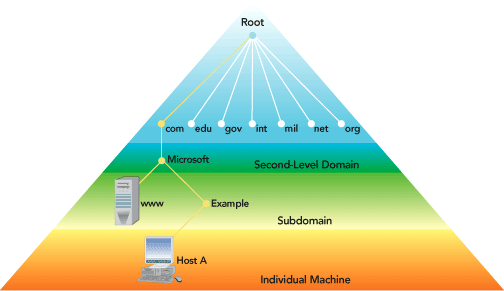

Sebelum masuk ke cara kerja DNS server, perlu diketahui terlebih dahulu mengenai hierarki DNS server. Berikut adalah hierarkinya:

- Hierarki paling atas adalah “Root”.

- Di bawah Root terdapat TLD atau “Top-Level Domain”. Dalam TLD juga terdapat country code atau yang disebut sebagai ccTLD (country code TLD), seperti ID untuk Indonesia, UK untuk United Kingdom, US untuk United States, dan lain-lain.

- Di bawah TLD, terdapat “Second-Level Domain” yang biasanya adalah nama domain dari suatu host. Contoh pada gambar adalah Microsoft.

- Di bawah Second-Level Domain terdapat “Subdomain”. Subdomain ini tidak ada batasannya.

- Hierarki paling bawah adalah “Host”, yang merupakan individual machine.

b. Cara kerja DNS server dan contohnya

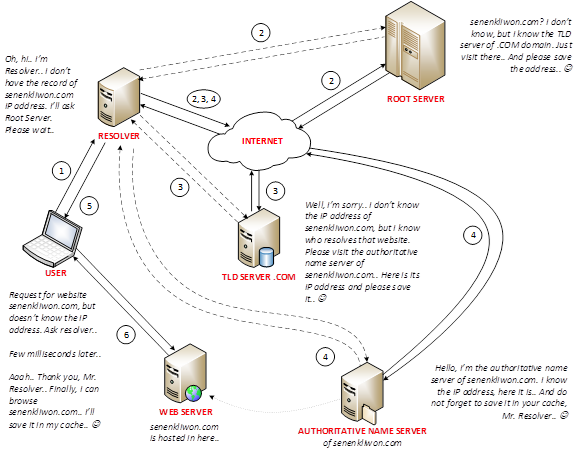

Contoh alamat web : senenkliwon.com

Setelah memahami hierarki DNS server, berikut adalah cara kerja DNS server:

- Ketika user mengetikkan alamat web com pada web browser, web browser melakukan pencarian di dalam cache-nya. Cache adalah media penyimpanan sementara. Jika tidak ditemukan, web browser akan meminta bantuan sistem operasi untuk melakukan pencarian IP address alamat web yang dimaksud.

- Jika sistem operasi tidak menemukan IP address web com di dalam cache-nya, maka sistem operasi akan meminta bantuan kepada resolver.

- Resolver biasanya merupakan server di ISP (Internet Service Provider) yang digunakan oleh user. Semua resolver harus mengetahui 1 hal, yaitu di mana menemukan root server. Resolver melakukan pencarian IP address di dalam cache-nya. Jika tidak ditemukan, resolver akan mengontak root server.

- Root server tidak mengetahui IP address dari senenkliwon.com, dia hanya mengetahui lokasi (IP address) TLD server .COM. Resolver kemudian menyimpan informasi berupa lokasi (IP address) TLD server .COM di dalam cache-nya, sehingga jika nantinya terdapat permintaan alamat web dengan TLD .COM, resolver tidak perlu menghubungi root server lagi.

- Resolver kemudian menghubungi TLD server .COM, namun TLD server .COM tidak mengetahui IP address dari com, dia hanya mengetahui authoritative name server (beserta IP address-nya) dari web senenkliwon.com, misalnya ns1.cloudflare.com dan ns2.cloudflare.com. Informasi berupa authoritative name server ns1.cloudflare.com dan ns2.cloudflare.com (beserta IP address-nya) tersebut disimpan di dalam cache si resolver.

NOTE:

TLD server mengetahui banyak sekali authoritative name server dengan bantuan dari domain registrar yang menginformasikan nama domain dan authoritative name server-nya ke TLD server, ketika sebuah domain dibeli.

- Resolver kemudian menghubungi ns1.cloudflare.com. ns1.cloudflare.com kemudian memberikan IP address dari web com, kemudian disimpan oleh resolver di cache-nya.

NOTE:

Biasanya ada lebih dari 1 authoritative name server dari sebuah domain. Misal pada contoh ini adalah ns1.cloudflare.com dan ns2.cloudflare.com yang dapat me-resolve domain apapun yang dikelola oleh senenkliwon.com. Penggunaan lebih dari 1 authoritative name server ini dimaksudkan untuk membagi load pekerjaan dan sebagai backup apabila salah satu authoritative name server bermasalah. Authoritative name server bertugas untuk menjawab DNS query, seperti IP address sebuah website atau IP address mail-nya. Dapat juga diketahui dengan command/tool whois.

- Resolver memberikan IP address com kepada sistem operasi untuk disimpan di cache-nya dan akan diteruskan kepada web browser. Web bsrowser menghubungi IP address senenkliwon.com dan menampilkan halaman web-nya.

c. Rangkuman

- Jika IP address web yang diakses tidak ada di dalam cache dari web browser dan sistem operasi, maka resolver akan dikontak.

- Jika IP address web yang dimaksud tidak ada di dalam cache dari resolver, maka resolver akan menghubungi root server.

- Root server tidak akan memberikan IP address web tersebut, namun memberikan informasi mengenai TLD server-nya, kemudian disimpan di dalam cache si resolver.

- TLD server tidak akan memberikan IP address web tersebut, namun memberikan informasi mengenai authoritative name server-nya, kemudian disimpan di dalam cache si resolver.

- Authoritative name server akan memberikan IP address web tersebut dan disimpan oleh resolver di dalam cache-nya.

- Resolver memberikan IP address web yang dimaksud kepada sistem operasi untuk disimpan di dalam cache-nya dan diteruskan ke web browser.

- Web browser menghubungi IP address tersebut dan menampikan halaman web-nya.

Sumber : https://howdns.works

2. Serangan-serangan yang terjadi pada DNS server:

a. Zero-day Attack

Penyerang memanfaatkan celah keamanan yang belum diketahui pada DNS protocol stack atau software dari DNS server itu sendiri, di saat pengembang software tidak memiliki waktu untuk membuat patch dari celah keamanan tersebut.

b. DDos Attack

Serangan yang dilakukan oleh mesin (botnet) yang men-generate banyak sekali permintaan untuk resolve IP address ke DNS server target.

c. Man in the Middle Attack

Mesin (server) yang telah diinfeksi sehingga menjadi berbahaya (malicious) dan melakukan penetrasi ke jaringan, mengambil alih keseluruhan struktur DNS, dan meneruskan DNS request ke website yang berbahaya (malicious website).

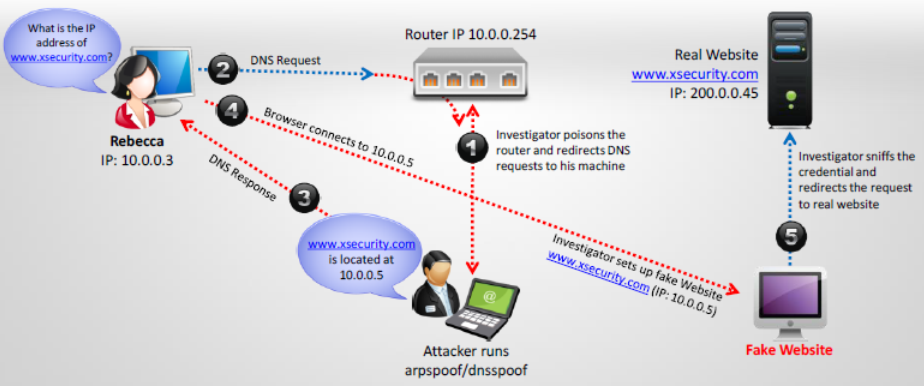

d. DNS Poisoning

Serangan yang juga sering terjadi pada DNS server adalah DNS poisoning yang merupakan teknik untuk menipu DNS server agar percaya bahwa DNS server telah menerima informasi yang autentik. Serangan ini berdampak pada penggantian IP address yang sesungguhnya menjadi IP address palsu pada level layanan DNS di mana alamat web dikonversi menjadi IP address.

Contoh DNS poisoning:

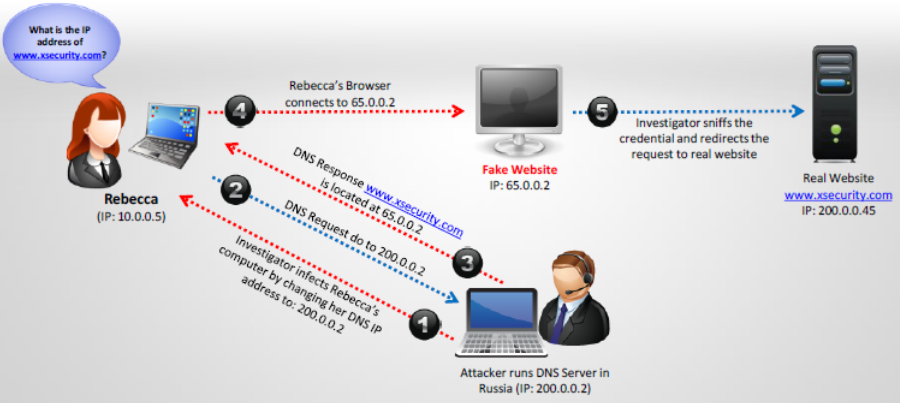

- Intranet DNS Spoofing (Local Network)

- Internet DNS Spoofing (Remote Network)

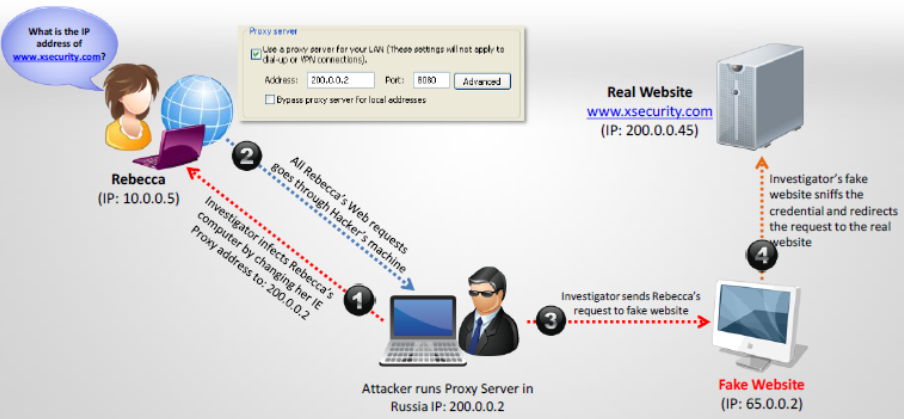

- Proxy Server DNS Poisoning

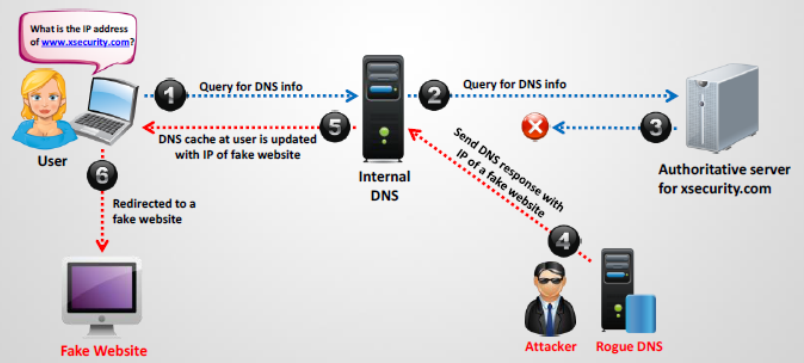

- DNS Cache Poisoning

3. Tahapan investigasi serangan pada DNS (forensik DNS):

Apabila terjadi serangan pada DNS server berupa DNS poisoning, berikut adalah beberapa tahapan untuk melakukan investigasi terhadap serangan tersebut:

a. Jika diketahui bahwa cache DNS server telah corrupt, maka lakukan dump terhadap isi dari cache DNS server untuk memeriksa baris yang tidak seharusnya ada.

b. Pada sistem Linux, gunakan command “ndc dumpdb”.

c. Langkah-langkah investigasi:

- Jalankan aplikasi packet sniffer, yaitu Wireshark.

- Capture paket DNS.

- Identifikasi IP address yang digunakan untuk resolve nama domain.

- Jika IP address pada langkah sebelumnya bukan merupakan konfigurasi IP address perusahaan (non-company configured IP), maka penyerang menggunakan DNS server yang tidak standar (non-standard DNS server) untuk resolve nama domain.

- Lakukan investigasi pada IP address yang ditemukan tersebut, siapa yang menggunakannya, dari negara mana, dan lain-lain.

- Lakukan whois lookup terhadap IP address tersebut. Beberapa tool yang dapat digunakan untuk whois lookup adalah sebagai berikut:

Whois lookup merupakan online tool dari https://whois.net/ untuk mendapatkan informasi mengenai sebuah website.

~ SmartWhois

Utilitas informasi jaringan yang berguna untuk melihat informasi yang tersedia mengenai IP address, nama host, atau domain. Dan juga menyediakan informasi mengenai negara, provinsi, kota, nama penyedia jaringan, administrator, dan informasi kontak dari technical support-nya.

~ ActiveWhois

Network tool untuk menemukan informasi mengenai IP address atau domain internet, dan juga informasi mengenai negara dan alamat pemilik IP address tersebut.

~ LanWhoIs

Digunakan untuk menemukan informasi mengenai siapa yang melakukan registrasi domain atau situs, di mana, dan kapan, serta informasi mengenai siapa yang bertanggung jawab untuk melakukan support terhadap domain atau situs tersebut.

~ CountryWhois

Utilitas yang digunakan untuk mengidentifikasi lokasi geografis dari sebuah IP address. Mirip dengan SmartWhois yang fokus kegunaannya adalah pada identifikasi IP address ke negara di mana IP address tersebut berada.