LATIHAN SOAL

- Jelaskan tahapan-tahapan investigasi forensik jaringan berbasis wireless! Berikan contohnya!

- Lakukan eksperimen deteksi AP menggunakan wifi forensics tools (minimal 5 tools)!

- Lakukan eksperimen wifi packet sniffer menggunakan tcpdump untuk paket-paket data ke situs-situs tertentu!

JAWABAN

1. Tahapan investigasi forensik jaringan berbasis wireless:

a. Mendapatkan surat izin penggeledahan (search warrant)

- Search warrant harus memiliki otorisasi yang tepat dari pihak yang memberikan kewenangan untuk melakukan pemeriksaan peralatan komputer di tempat (on-site), seperti perangkat wireless.

- Analisis forensik hanya dilakukan pada peralatan yang diizinkan untuk diperiksa.

- Contoh: Mendapatkan surat izin penggeledahan dari pengadilan.

b. Mengidentifikasi perangkat wireless di TKP

- Sistem yang terkoneksi ke jaringan wireless menyediakan petunjuk penting untuk pemecahan kasus.

- Jika perangkat yang terkoneksi ke jaringan wireless dapat dideteksi, investigator harus:

- Memeriksa jumlah komputer, laptop, atau PDA yang terkoneksi ke Wireless LAN Access Point.

- Memeriksa IP address dan MAC address menggunakan scanning tools seperti Nmap.

- Contoh:

- Mengidentifikasi perangkat wireless yang terkoneksi ke jaringan.

- Memeriksa lokasi fisik dari perangkat wireless tersebut, seperti lokasi router, Access Point, repeater, laptop, antena, wireless USB network adapter, PDA, PCMCIA/EIAs.

c. Mendokumentasikan TKP dan melakukan pemeliharaan dokumen Chain of Custody

- Semua perangkat yang terkoneksi ke jaringan wireless harus didokumentasikan.

- Mengambil gambar (foto) dari barang bukti yang ditemukan.

- Mendokumentasikan status perangkat selama pengamanan barang bukti.

- Melakukan pemeliharaan Chain of Custody terhadap dokumen, foto, dan barang bukti.

- Contoh:

- Mendokumentasikan laptop dengan mengambil gambar screen laptop, aplikasi yang running, koneksi jaringan, dan lain-lain.

- Melakukan pemeliharaan Chain of Custody terhadap dokumen, foto, dan barangbukti berupa laptop tersebut.

d. Mendeteksi koneksi wireless

- Berputar-putar dengan membawa laptop wifi enabled yang ter-install wireless discovery tool dan melakukan mapping jaringan wireless.

- Untuk menemukan jaringan wireless maka diperlukan perangkat-perangkat berikut:

- Laptop dengan wifi card.

- Antena wifi

- Program wireless discovery.

- Contoh: Wireless discovery tools di antaranya adalah NetStumbler, inSSIDer, NetSurveyor, Vistumbler, WirelessMon, Kismet, dan lain-lain.

e. Mendeteksi kekuatan sinyal wireless

- Menggunakan program aplikasi yang dapat melakukan pengukuran dan kalkulasi dari kekuatan sinyal radio atau interferensi di lapangan.

- Contoh: Penggunaan program aplikasi FSM, produk ZAP Checker, dan melakukan analisis spektrum (spectrum analysis) untuk mengetahui transmisi wifi radio, mengukur amplitudo sinyal radio, dan mengubahnya ke dalam bentuk angka-angka.

f. Melakukan mapping zona wireless & hotspot

- Mengumpulkan informasi setelah mendeteksi adanya koneksi wireless.

- Menganalisis informasi yang telah dikumpulkan secara tepat untuk mempersiapkan mapping-nya.

- Mempersiapkan static map untuk zona wireless & hotspot.

- Contoh: Penggunaan program aplikasi seperti MS Visio, SmartDraw, EDrawNetDiagram, dan lain-lain untuk melakukan mapping zona wireless & hotspot.

g. Melakukan koneksi ke Wireless Access Point (WAP)

- Melakukan koneksi langsung dari laptop ke WAP menggunakan kabel.

- Jika kedua perangkat tersebut DHCP enabled, maka laptop akan otomatis mendapatkan IP address dalam 1 jaringan yang sama dengan WAP.

- Menjalankan perintah ipconfig pada command prompt untuk melihat IP address default gateway yang biasanya merupakan IP address

- Login ke IP address WAP tersebut menggunakan web browser.

- Jika mengetahui merk/brand dari WAP tersebut, cek username dan password default di situs http://www.governmentsecurity.org/articles/default-logins-and-passwords-for-networked-devices.html.

- Melakukan percobaan login dengan username dan password default yang telah didapatkan dari situs governmentsecurity.com, karena dalam banyak kasus, customer tidak mengganti akun default administrator untuk WAP tersebut.

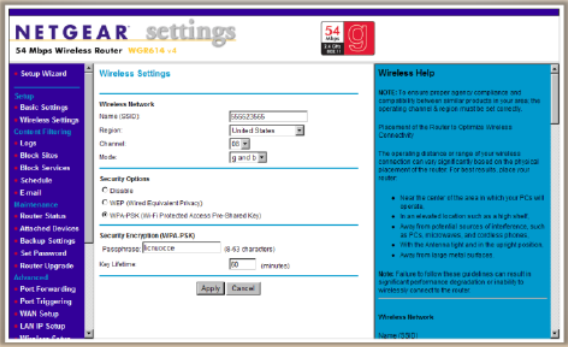

- Contoh: Login ke Netgear Wireless Router

h. Melakukan akuisisi dan analisis data wireless

- Setelah login ke WAP:

- Melakukan pemeriksaan IP address, device name, dan MAC address dari perangkat yang terkoneksi ke WAP.

- Melakukan pemeriksaan terhadap settingan LAN TCP/IP.

- Mendapatkan settingan konfigurasi dan log di dalam WAP.

- Memeriksa file log pada perangkat wireless yang ditemukan, yaitu analisis registry, log histori koneksi jaringan, log perangkat wireless, footprint perangkat USB.

- Contoh:

- Mendapatkan dan menganalisis file log berikut:

- Log DHCP untuk mengetahui IP address yang di-assign ke MAC address perangkat yang terkoneksi ke WAP tersebut.

- Log jaringan untuk melihat ada atau tidaknya aktivitas penyusupan (intrusion).

- Log firewall juga untuk melihat ada atau tidaknya intrusion.

- Dapat menggunakan tools seperti Firewall Analyzer, Firewall Log Analyzer, dan lain-lain untuk melihat log pada firewall.

- Mendapatkan dan menganalisis file log berikut:

i. Membuat laporan

- Laporan yang dibuat harus memuat:

- Nama investigator.

- Daftar barang bukti wireless.

- Dokumen barang bukti dan hal pendukung lainnya.

- Daftar tools yang digunakan untuk investigasi.

- Perangkat dan settingan yang digunakan dalam proses pemeriksaan.

- Deskripsi yang jelas mengenai langkah-langkah pemeriksaan.

- Detail mengenai temuan-temuan, seperti informasi file, barang bukti yang internet-related, analisis data dan image.

- Kesimpulan dari hasil investigasi.

- Contoh: Membuat laporan untuk investigasi serangan Wireless LAN (WLAN).

2. Deteksi AP menggunakan wifi forensics tools:

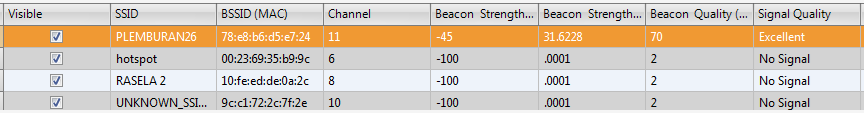

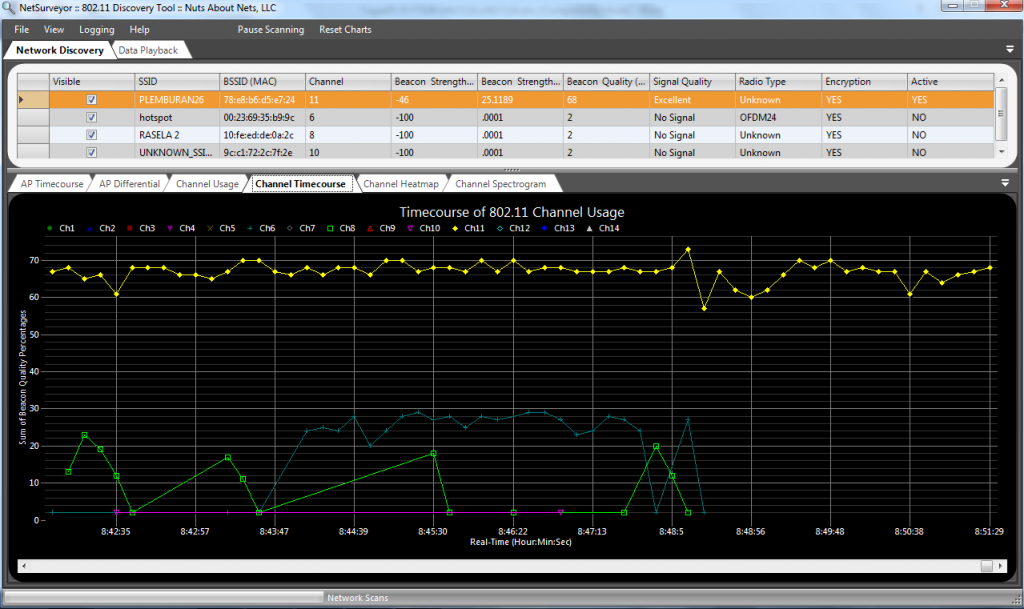

a. NetSurveyor

Mengumpulkan informasi mengenai WAP di lingkungan sekitar secara real-time.

- Download NetSurveyor dari http://nutsaboutnets.com/netsurveyor-wifi-scanner/ dan lakukan instalasi NetSurveyor.

- Jalankan NetSurveyor dan capture SSID yang di-broadcast oleh WAP. Hasilnya terdapat 4 SSID, yaitu sebagai berikut:

- PLEMBURAN26 dengan channel 11

- hotspot dengan channel 6

- RASELA 2 dengan channel 8

- UNKNOWN_SSID_9c:c1:72:2c:7f:2e dengan channel 10

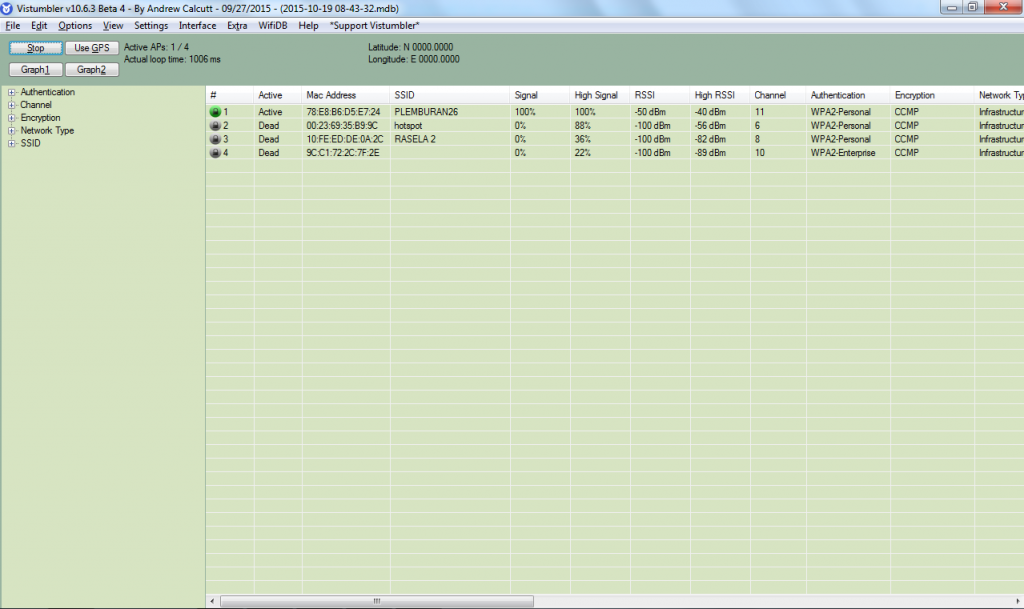

b. Vistumbler

Menemukan WAP dan mengumpulkan informasi wireless. Vistumbler mendukung GPS dan live Google Earth tracking.

- Download Vistumbler dari http://sourceforge.net/projects/vistumbler/ dan lakukan instalasi Vistumbler.

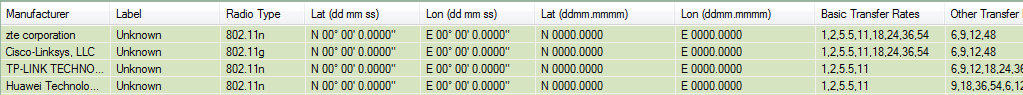

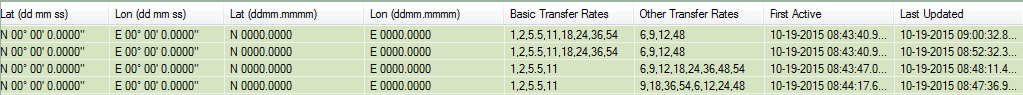

- Jalankan Vistumbler dan capture SSID yang di-broadcast oleh WAP. Hasilnya terdapat 4 SSID, yaitu sebagai berikut:

- PLEMBURAN26 dengan status Active

- hotspot dengan status Dead

- RASELA 2 dengan status Dead

- UNKNOWN_SSID_9c:c1:72:2c:7f:2e dengan status Dead

Terlihat Manufacturer dari perangkat yang mem-broadcast SSID-SSID tersebut.

Dan waktu First Active dan Last Updated.

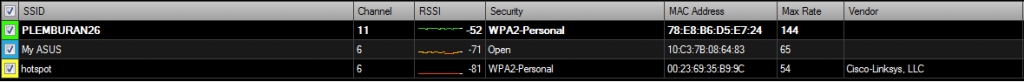

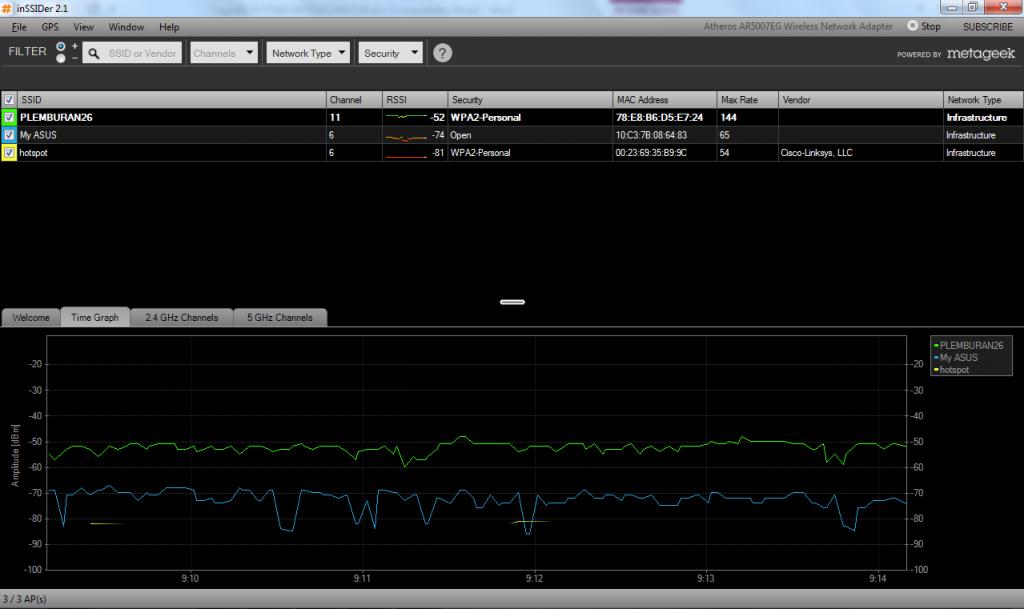

c. inSSIDer

- Download inSSIDer dari http://inssider.en.softonic.com/download dan lakukan instalasi inSSIDer.

- Jalankan inSSIDer dan capture SSID yang di-broadcast oleh WAP. Pada saat inSSIDer dijalankan, muncul 1 SSID baru sehingga hasilnya terdapat 5 SSID, yaitu sebagai berikut:

- PLEMBURAN26 dengan status Active

- My ASUS dengan status Active

- hotspot dengan status Active

- RASELA 2 dengan status Dead

- UNKNOWN_SSID_9c:c1:72:2c:7f:2e dengan status Dead

- Yang ter-record menggunakan inSSIDer adalah SSID yang berstatus Active saja, yaitu:

- PLEMBURAN26 dengan status Active

- My ASUS dengan status Active

- hotspot dengan status Active

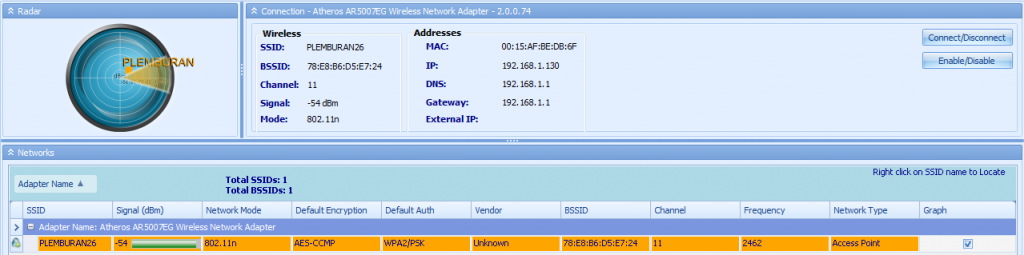

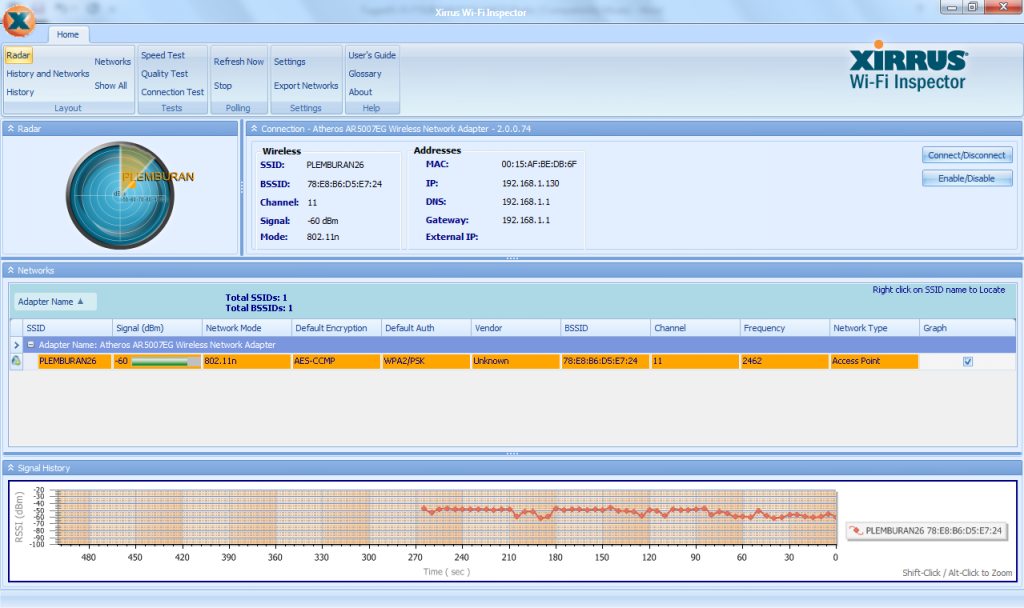

d. Xirrus Wi-Fi Inspector

- Download Xirrus Wi-Fi Inspector dari http://www.xirrus.com/free-tools/ dan lakukan instalasi Xirrus Wi-Fi Inspector.

- Jalankan Xirrus Wi-Fi Inspector dan capture SSID yang di-broadcast oleh WAP. Pada saat Xirrus Wi-Fi Inspector dijalankan, hanya terdapat 1 SSID yang Active, yaitu PLEMBURAN26 dengan channel 11 dan signal -59 dBm.

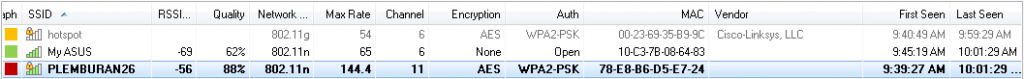

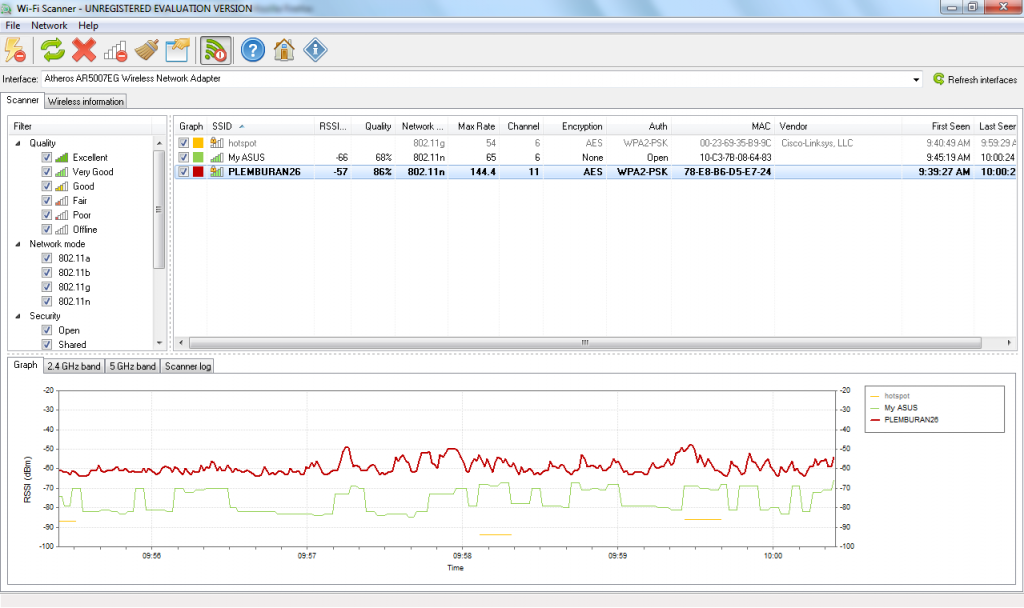

e. LizardSystems Wifi Scanner

- Download LizardSystems Wifi Scanner dari http://lizardsystems.com/wi-fi-scanner/ dan lakukan instalasi LizardSystems Wifi Scanner.

- Jalankan LizardSystems Wifi Scanner dan capture SSID yang di-broadcast oleh WAP. Pada saat LizardSystems Wifi Scanner dijalankan, hasilnya terdapat 3 SSID yang Active, yaitu:

- PLEMBURAN26 dengan status Active

- My ASUS dengan status Active

- hotspot dengan status Active

Kesimpulan:

- SSID PLEMBURAN26 merupakan SSID yang stabil dengan kekuatan sinyal -59 dBm. Hal ini juga dipengaruhi letak AP yang dekat dengan laptop yang menjalankan program wifi discovery tools.

- Program yang digunakan berupa NetSurveyor dan Vistumbler dapat me-record SSID yang berstatus Dead. Sedangkan ketiga program lainnya, yaitu inSSIDer, Xirrus Wifi Inspector, dan LizardSystems Wifi Scanner tidak dapat me-record keberadaan SSID yang berstatus Dead tersebut.

3. Wifi packet sniffer menggunakan tcpdump untuk capture paket data ke situs:

a. Spesifikasi komputer yang digunakan dalam skenario packet sniffing menggunakan koneksi wireless ini adalah sebagai berikut:

- Komputer host yang melakukan pengaksesan situs (browsing):

- Operating System (OS) : Windows 7 (as host OS)

- IP address : 192.168.1.130

- MAC address : 00-15-af-be-db-6f

- Komputer yang melakukan packet sniffing (sniffer):

- Virtual Machine (VM) : Yes (as guest OS)

- Network adapter : bridged DHCP IP address

- Operating System (OS) : Kali Linux

- IP address : 192.168.1.131

- MAC address : 00:0c:29:02:fc:1b

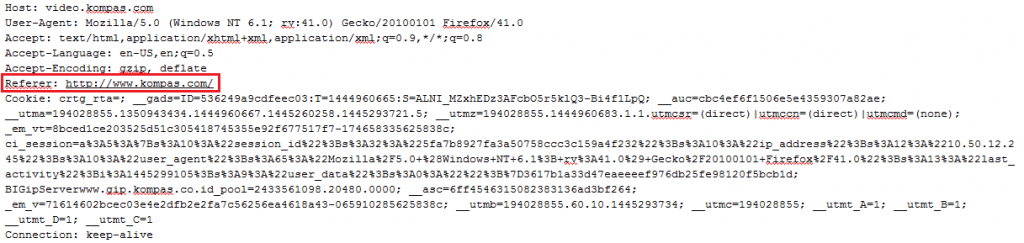

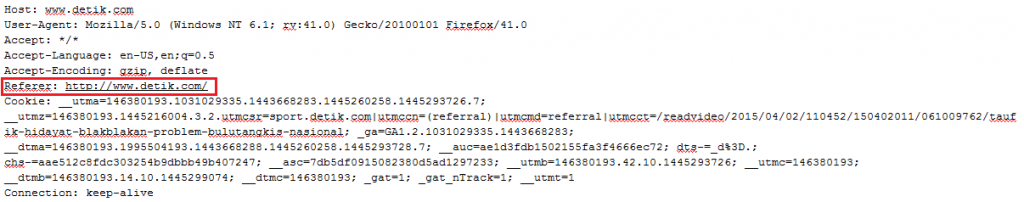

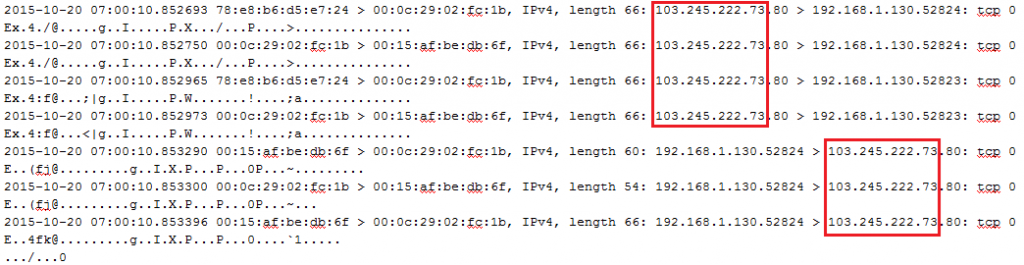

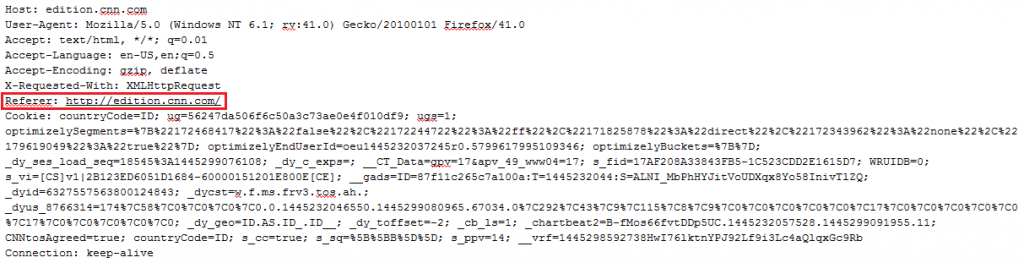

b. Komputer host melakukan aktivitas browsing menggunakan web browser Mozilla Firefox dari Windows 7 ke situs-situs: http://www.kompas.com, http://www.detik.com, dan http://edition.cnn.com.

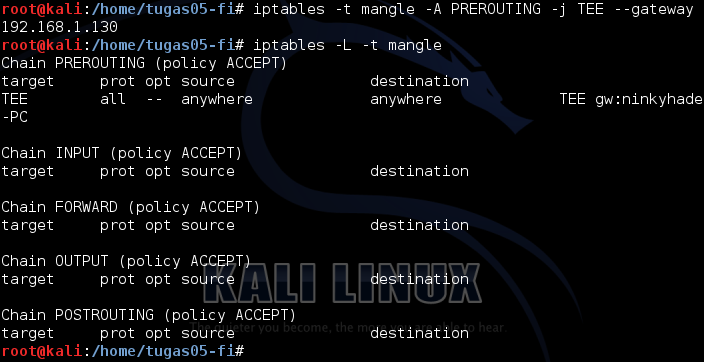

c. Komputer sniffer yang ada di dalam VM tidak dapat meng-capture paket yang terjadi di komputer host-nya, kecuali paket broadcast dan paket yang menuju ke komputer sniffer, karena network adapter milik komputer sniffer tidak di-assign secara fisik. Oleh karena itu, perlu dilakukan port mirroring menggunakan iptables, sehingga trafik yang ada di komputer host akan di-mirror juga ke komputer sniffer yang ada di dalam VM.

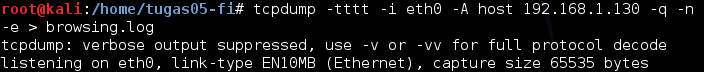

d. Komputer sniffer melakukan capture trafik komputer host yang sedang browsing dan hasil capture di-record ke dalam file log untuk dibaca kemudian.

e. Komputer sniffer selesai melakukan capture trafik komputer host dan menekan tombol Ctrl+C pada terminal untuk menghentikan proses capture. Berikut adalah file browsing.log:

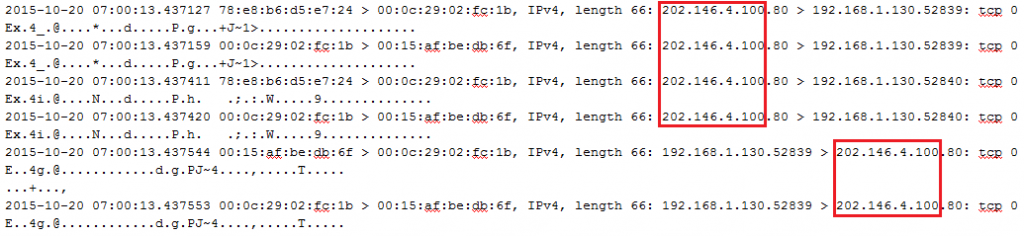

f. Search file tersebut untuk mencari informasi mengenai situs yang diakses, yaitu:

C:\Users\ninkyhade>ping www.kompas.com

Pinging www.kompas.com [202.146.4.100] with 32 bytes of data:

Reply from 202.146.4.100: bytes=32 time=54ms TTL=243

Reply from 202.146.4.100: bytes=32 time=58ms TTL=243

Reply from 202.146.4.100: bytes=32 time=69ms TTL=243

Reply from 202.146.4.100: bytes=32 time=59ms TTL=243

Hasil capture pada file browsing.log

C:\Users\ninkyhade>nslookup www.detik.com

Server: UnKnown

Address: 192.168.1.1

Non-authoritative answer:

Name: detik.com

Addresses: 64:ff9b::cbbe:f245

64:ff9c::cbbe:f245

64:ff9b::cbbe:f12b

64:ff9c::cbbe:f12b

203.190.242.69

203.190.241.43 ~> captured IP address

Hasil capture pada file browsing.log

![]()

C:\Users\ninkyhade>ping edition.cnn.com

Pinging turner.map.fastly.net [103.245.222.73] with 32 bytes of data:

Reply from 103.245.222.73: bytes=32 time=757ms TTL=55

Reply from 103.245.222.73: bytes=32 time=96ms TTL=55

Reply from 103.245.222.73: bytes=32 time=80ms TTL=55

Reply from 103.245.222.73: bytes=32 time=82ms TTL=55

Hasil capture pada file browsing.log

Kesimpulan:

- IP address dan situs yang diakses oleh komputer host dapat ter-capture di dalam file browsing.log.

- Dalam simulasi ini, komputer sniffer adalah sebuah guest OS di dalam Virtual Machine (VM) yang melakukan packet sniffing dan meng-capture paket yang ada di komputer host menggunakan tool

- Untuk dapat melakukannya, sebelum tcpdump dijalankan, maka perlu dilakukan port mirroring dengan iptables untuk me-mirror trafik dari komputer host ke network adapter milik komputer sniffer.