LATIHAN SOAL

- Carilah studi kasus kejahatan komputer yang dilakukan menggunakan jaringan komputer di Indonesia!

- Sebutkan langkah-langkah yang harus dilakukan untuk menginvestigasi kasus tersebut!

- Simulasikan menggunakan beberapa tools yang ada di buku “Computer Forensics: Investigating Network Intrusion & Cybercrime”!

JAWABAN

1. Studi kasus kejahatan komputer yang dilakukan menggunakan jaringan komputer di Indonesia:

- Studi kasus kejahatan melalui jaringan komputer di Indonesia yang diangkat dalam tugas ini adalah mengenai DDoS (Distributed Denial of Service) attack yang menimpa situs (website) go.id pada tahun 2013.

- DDoS attack merupakan jenis serangan terhadap sebuah komputer atau server di dalam jaringan internet dengan cara menghabiskan sumber (resource) yang dimiliki oleh komputer tersebut sampai komputer tersebut tidak dapat menjalankan fungsinya dengan benar, sehingga secara tidak langsung mencegah pengguna lain untuk memperoleh akses layanan dari komputer yang diserang tersebut.

- Berikut ini adalah berita yang memuat informasi mengenai DDoS attack yang menargetkan serangan ke website milik Polri.

2. Langkah-langkah yang harus dilakukan untuk menginvestigasi kasus DoS atau DDoS attack terhadap layanan web (web server) adalah sebagai berikut:

- Menganalisis log pada web server, FTP, dan local system untuk mengkonfirmasi adanya serangan web.

- Mengecek file untuk mendapatkan informasi yang berkaitan dengan waktu (timestamp), IP address, kode status HTTP, dan sumber yang diminta (requested resources).

- Mengidentifikasi sifat serangan, apakah target serangan adalah DDoS attack ataukah hanya ditujukan ke satu target saja. Apakah penyerang berusaha mematikan jaringan secara keseluruhan ataukah hanya berusaha menyusup ke satu mesin saja.

- Melokalisir sumber.

- Menggunakan firewall dan log IDS untuk mengetahui dari mana serangan berasal. Hal ini dapat membantu mengidentifikasi apakah serangan berasal dari komputer yang terinfeksi (compromised host) di dalam jaringan internal ataukah dari jaringan luar.

- Memblok serangan. Saat serangan sudah diketahui dari mana asalnya, maka lakukan blocking untuk serangan tersebut.

- Jika telah diketahui adanya host yang terkena serangan, nonaktifkan host tersebut dari jaringan sampai host tersebut “bersih” dari serangan yang mengenainya, kemudian kembalikan host tersebut ke layanan/fungsinya semula.

- Jika serangan dilakukan dari jaringan luar, lakukan blocking akses IP address jaringan luar tersebut ke dalam jaringan internal.

- Melakukan investigasi terhadap serangan yang dilakukan, dimulai dari IP address penyerang yang telah diketahui.

3. Simulasi kasus DDoS attack menggunakan tools yang ada di buku “Computer Forensics: Investigating Network Intrusion & Cybercrime”:

Oleh karena keterbatasan spesifikasi server dan jumlah perangkat yang tersedia, simulasi yang dilakukan adalah berupa DoS attack saja.

a. Spesifikasi komputer yang digunakan dalam skenario kasus adalah sebagai berikut:

- Komputer yang melakukan DoS attack (penyerang)

- Operating System (OS) : Windows 7

- IP address : 192.168.1.130

- MAC address : 00-15-af-be-db-6f

- Tools : LOIC dan ping

- Komputer target:

- Operating System (OS) : Kali Linux

- IP address : 192.168.1.131

- MAC address : 00:0c:29:02:fc:1b

- Service : http (TCP port 80)

- Website : http://amplopdigital.com/wordpress

b. Skenario DoS attack akan dibagi menjadi 2 sesi, yaitu sebelum ada attack dan setelah ada attack.

- Skenario sebelum ada DoS attack:

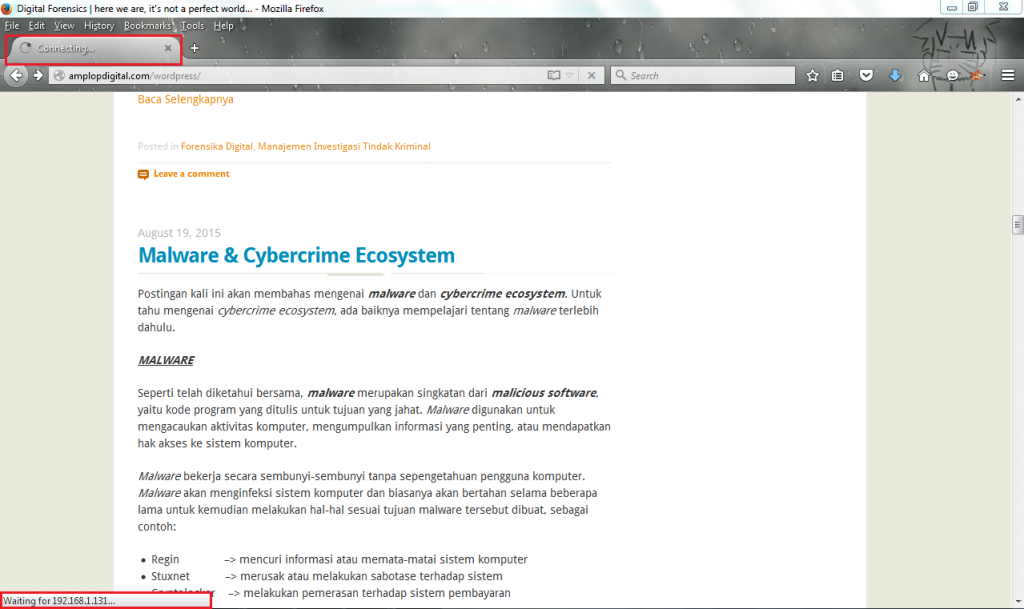

- Komputer penyerang melakukan aktivitas browsing menggunakan web browser Mozilla Firefox ke alamat http://amplopdigital.com/wordpress.

- Hasilnya adalah website dapat dibuka dengan lancar.

- Skenario DoS attack:

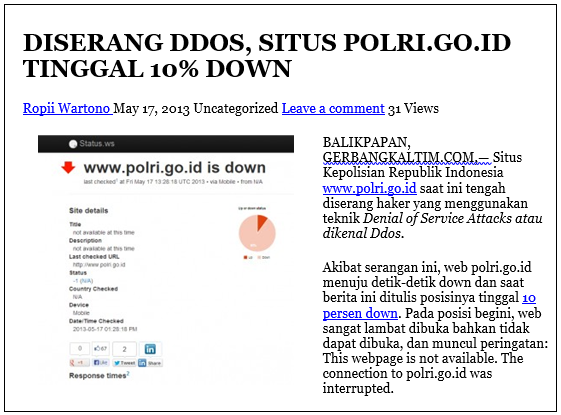

- Komputer penyerang melakukan aktivitas browsing ke alamat http://amplopdigital.com/wordpress sembari melakukan DoS attack menggunakan menggunakan tools LOIC dan ping.

- Tool LOIC diset sebagai berikut:

- IP address : 192.168.1.131 ~> Lock on

- Port : 80

- Method : HTTP

- Klik tombol Imma Chargin Mah Lazer.

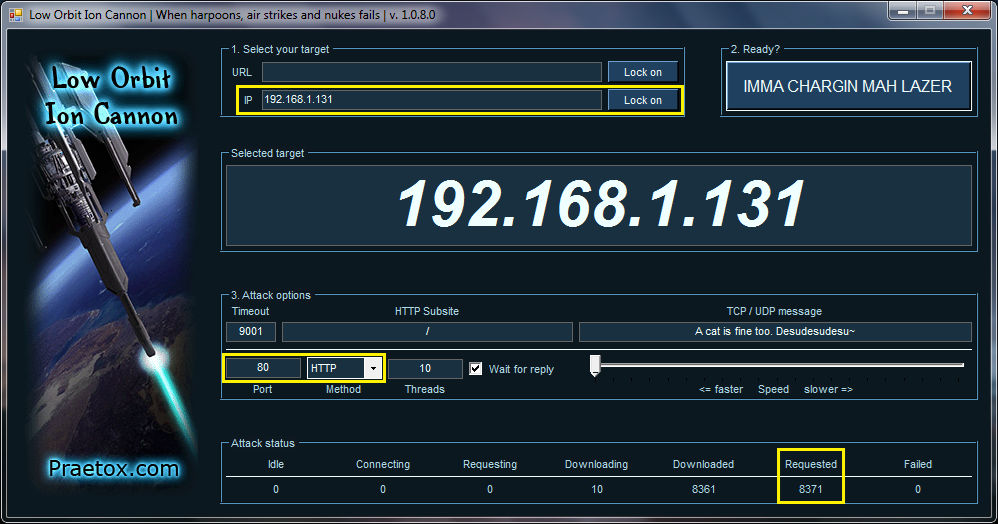

- Ping dilakukan menggunakan command prompt (CMD) pada Windows untuk membanjiri server dengan paket data yang besar (ping flood) dengan beban 65500 secara terus-menerus.

- Komputer target melakukan capture paket data menggunakan:

- Wireshark

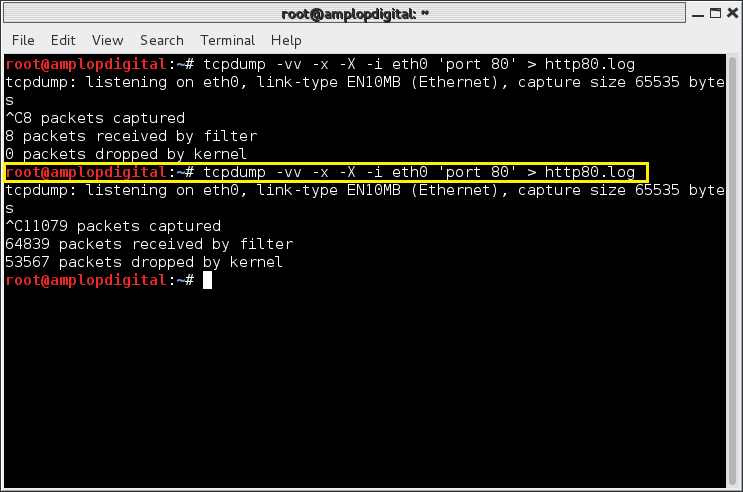

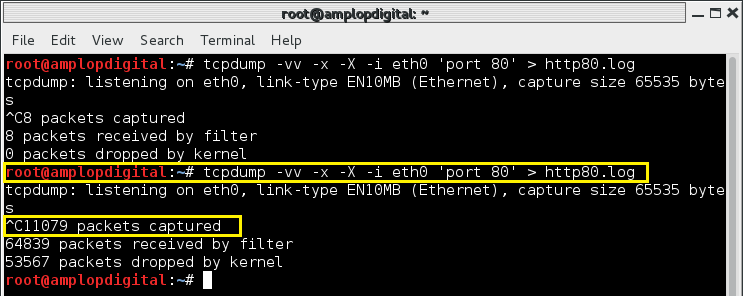

- tcpdump : tcpdump -vv -x -X -I eth0 ‘port 80’ > http80.log

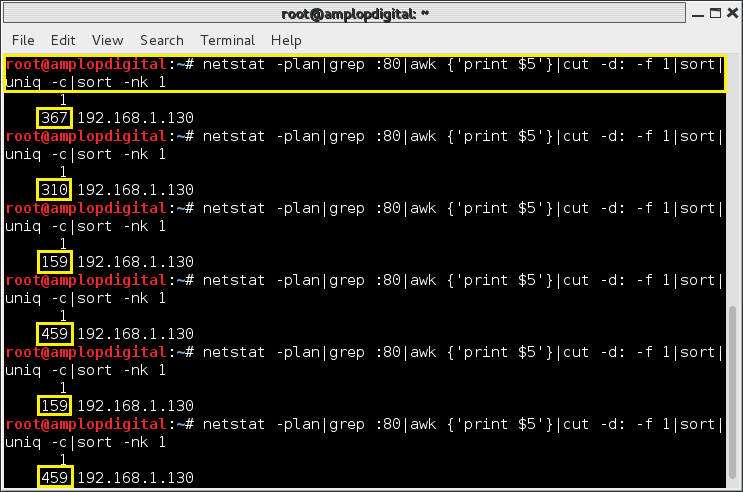

- Dan melakukan pengecekan terhadap jumlah koneksi ke arah port 80 (HTTP) dengan perintah berikut:

netstat -plan|grep :80|awk {‘print $5’}|cut -d: -f 1|sort|uniq -c|sort -nk 1

- Hasilnya adalah sebagai berikut:

- Koneksi ke port 80 (HTTP) jumlahnya sangat besar, padahal datangnya hanya dari 1 IP address yaitu 192.168.1.130 (komputer penyerang).

- Koneksi ke website semakin melambat. Pada status bar di bagian atas menunjukkan bahwa website yang diakses terus-menerus connecting. Hal ini berlangsung cukup lama.

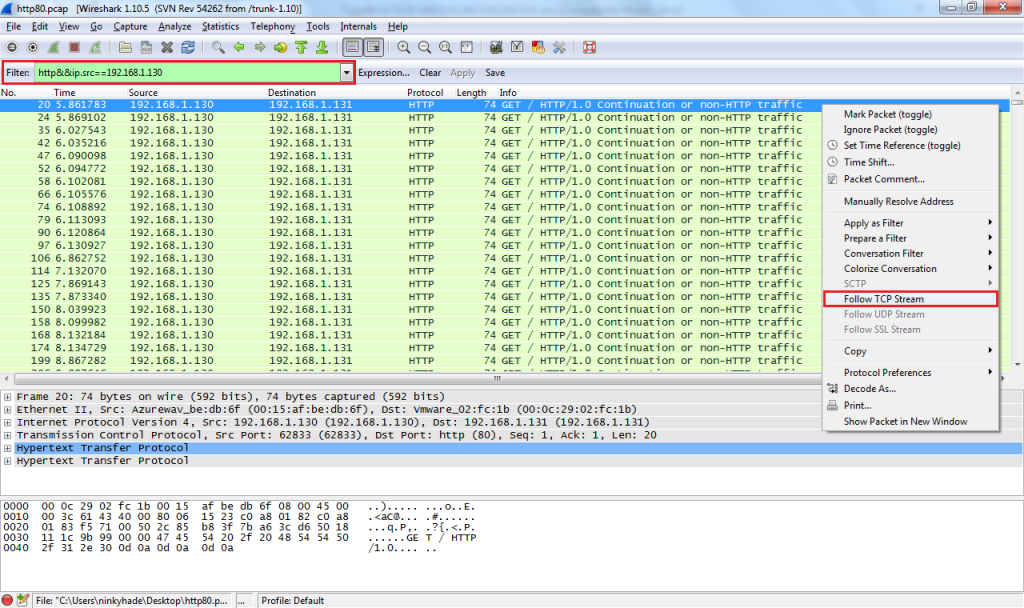

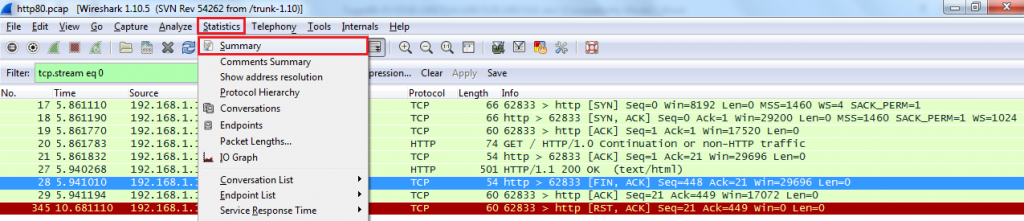

c. Analisis paket data yang di-capture menggunakan Wireshark adalah sebagai berikut:

- Filter : http&&ip.src==192.168.1.130

Pada tabel akan muncul paket data dengan source IP address 192.168.1.130 yaitu komputer penyerang, dan destination IP address 192.168.1.131 (komputer target) dengan protocol HTTP (TCP port 80).

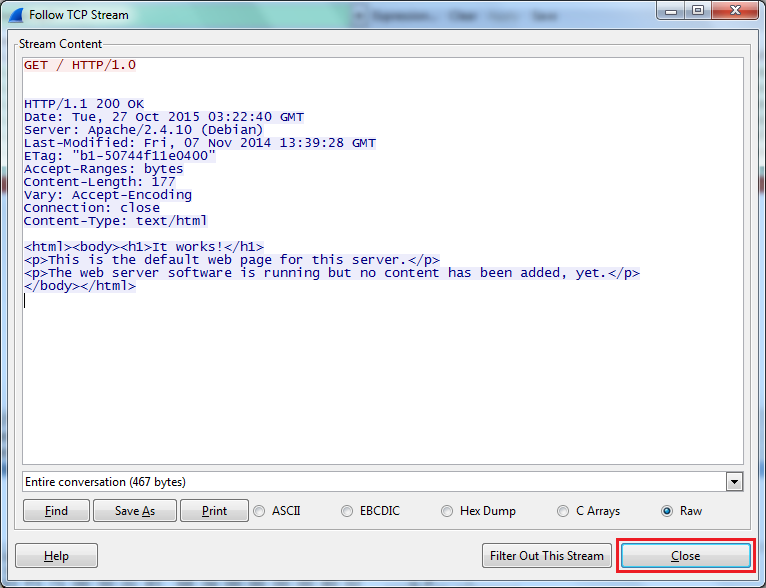

- Klik kanan pada salah 1 baris, pilih Follow TCP Stream.

- Muncul result window dari perintah Follow TCP Stream. Klik tombol Close.

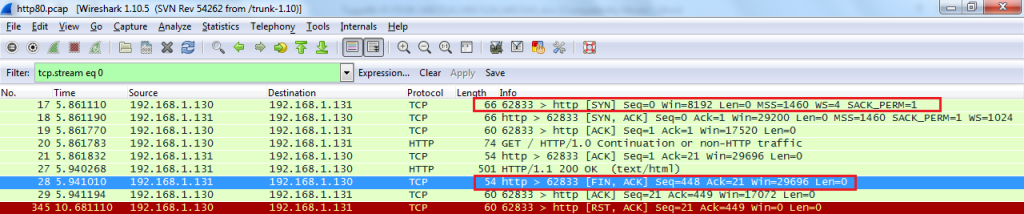

- Akan muncul window berisi frame-frame yang merupakan paket data dalam 1 sequence. Terlihat bahwa koneksi dimulai dengan status SYN (synchronize) dan berstatus FIN (finish) yang menandakan bahwa session dari koneksi tersebut telah selesai (session tidak menggantung). Jadi, serangan dengan LOIC menggunakan metode HTTP port 80 akan terus-menerus mengirimkan HTTP request ke komputer target dan tidak membuat session menggantung, atau dengan kata lain session dari HTTP request tersebut finish.

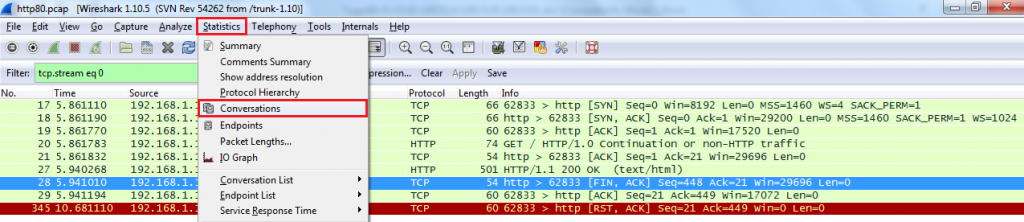

- Cek pada menu Statistics –> Conversation.

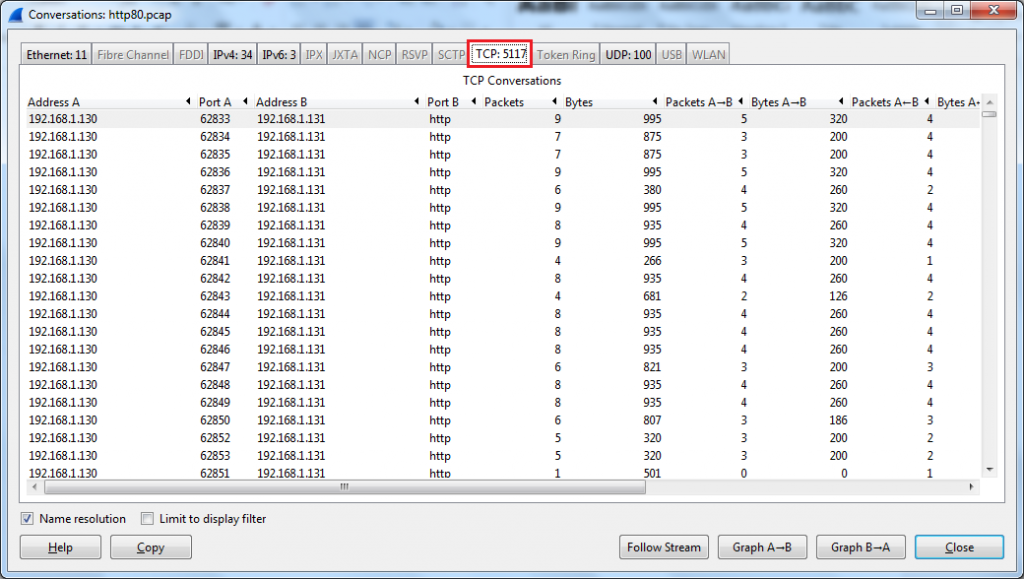

- Pilih tab TCP.

Terlihat bahwa koneksi TCP dari IP address 192.168.1.130 (komputer penyerang) ke IP address 192.168.1.131 (komputer target) berjumlah 5117.

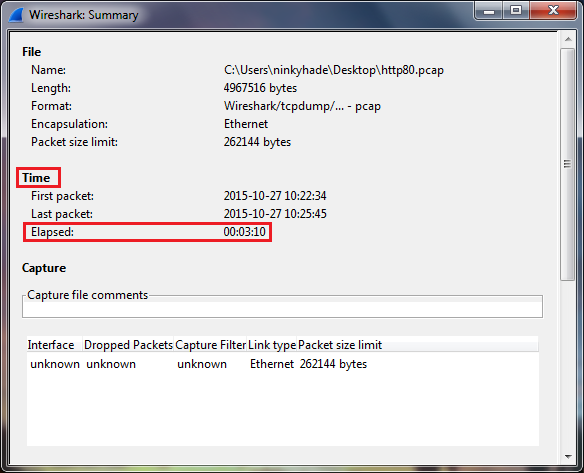

- Menghitung transaction per second dari koneksi TCP dalam file capture Wireshark:

- Lihat durasi waktu dalam melakukan capture. Pilih menu Statistics –> Summary.

- Cek pada bagian Time –> Elapsed.

Terlihat bahwa durasi waktu untuk capture file ini adalah 3 menit 10 detik. Konversikan ke dalam satuan detik.

(3 menit*60 detik) + 10 detik = (180 + 10) detik

= 190 detik

- Perhitungan TCP transaction per second.

TCP transaction per second = jumlah TCP connection/durasi waktu capture

= 5117/190

= 26,93

= 27 TCP transaction/second

Jadi dalam 1 detik terjadi koneksi TCP sebanyak 27 transaksi. Jumlah yang cukup besar mengingat hanya berasal dari 1 IP address yaitu 192.168.1.130 yang merupakan IP address komputer penyerang.

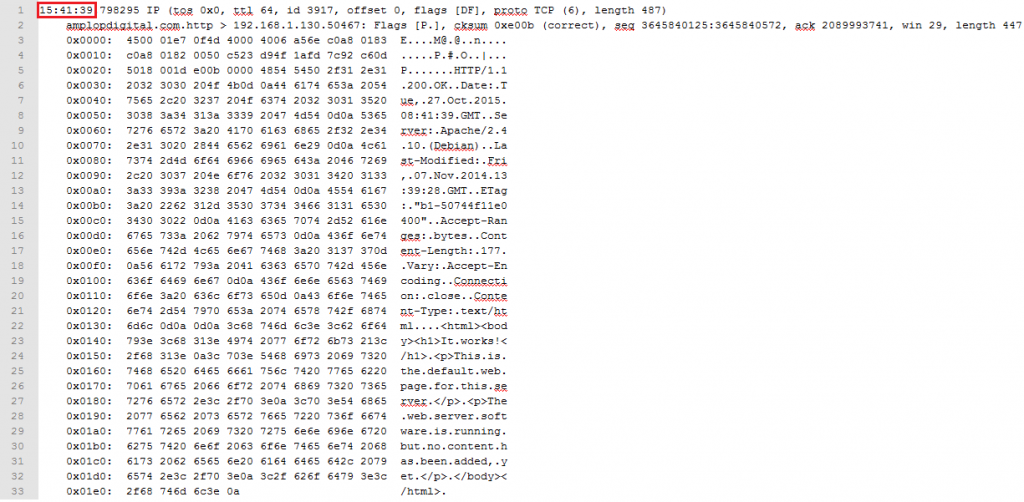

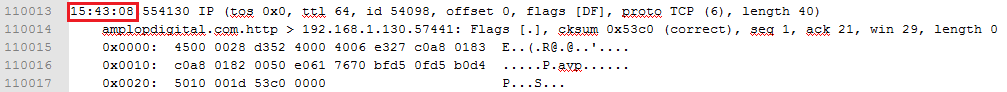

d. Analisis paket data yang di-capture menggunakan tcpdump adalah sebagai berikut:

Jika pada Wireshark muncul result window dari perintah Follow TCP Stream, maka pada tcpdump hasilnya muncul sebagai log.

Analisisnya kurang lebih sama dengan file capture Wireshark. Dengan waktu awal capture yaitu 15:41:39 dan waktu ketika proses capture dihentikan yaitu 15:43:08, maka durasi waktu capture adalah 1 menit 29 detik (89 detik) dan dihasilkan file log yang meng-capture 11.079 paket data.

Kesimpulan:

- Attack dengan tools LOIC (metode HTTP port 80) dan ping flood membuat akses ke komputer target dalam hal ini adalah web server, menjadi lambat. LOIC akan mengirimkan HTTP request secara terus-menerus namun tidak membuat session-nya menggantung.

- Dalam durasi 190 detik, terjadi TCP connection sebanyak 5117 transaksi dari IP address komputer penyerang (192.168.1.130) ke IP address web server (192.168.1.131), yang berarti ada 27 TCP transaction per second, jumlah yang cukup besar untuk koneksi dari 1 IP address.