Sumber: CyberEdge

Sumber: CyberEdge

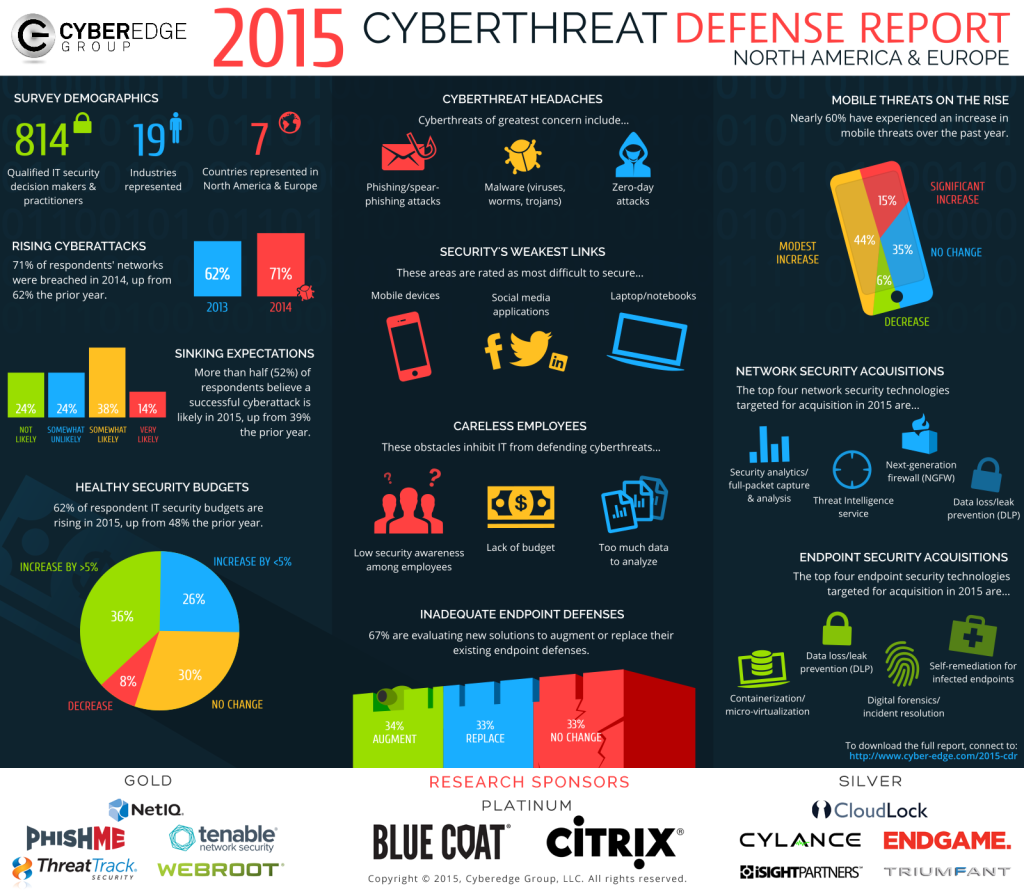

LAPORAN PERTAHANAN DARI ANCAMAN CYBER (2015) DI AMERIKA UTARA & EROPA

SURVEY DEMOGRAFI

814 orang pembuat keputusan dan praktisi keamanan teknologi informasi (TI) yang berkompeten tersebar di 19 industri dan 7 negara di wilayah Amerika Utara & Eropa.

SERANGAN CYBER YANG TERUS MENINGKAT

Di tahun 2013, jaringan milik 62% responden mengalami pembobolan lewat serangan cyber. Dan serangan cyber ini makin meningkat di tahun 2014 terbukti dengan jumlah responden yang jaringannya mengalami pembobolan, yaitu sebanyak 71%.

PERKIRAAN SERANGAN CYBER DI 2015

Lebih dari setengah responden, atau berkisar 52% responden meyakini bahwa serangan cyber yang berhasil kemungkinan besar akan terjadi di tahun 2015. Perkiraan ini naik sekitar 39% dari tahun sebelumnya. 24% responden merasa serangan cyber tidak terlalu berhasil di 2015, dan 14% lainnya menyatakan serangan cyber akan sangat berhasil di 2015.

BUDGET UNTUK KEAMANAN TEKNOLOGI INFORMASI

Berbicara mengenai serangan cyber, tidak lepas dari penerapan keamanan TI. Sekitar 62% dari responden menyatakan bahwa budget untuk memperkuat keamanan TI ini akan meningkat di tahun 2015, naik sekitar 48% dari tahun sebelumnya.

62% responden tersebut terdiri dari:

- 36% responden menyatakan bahwa budget akan naik lebih dari 5%.

- 26% responden menyatakan bahwa budget akan naik kurang dari 5%.

Sementara 30% responden menyatakan bahwa budget tidak mengalami perubahan alias “segitu-segitu saja”. Dan 8% lainnya menyatakan bahwa budget justru akan menurun.

SERANGAN CYBER YANG “MEMBUAT SAKIT KEPALA”

Serangan cyber yang cukup merepotkan adalah:

1. Phishing (spear phishing attack)

Phishing merupakan aktivitas ilegal untuk mendapatkan informasi sensitif/pribadi milik orang lain, seperti username, password, dan data kartu kredit.

Sedangkan spear phising attack adalah salah satu cara phishing dengan mengirimkan email yang bertujuan untuk mendapatkan akses ke data yang bersifat konfidensial. Email ini biasanya seperti dikirimkan dari sumber yang terpercaya, contohnya perusahaan dengan skala besar seperti eBay atau PayPal.

Keberhasilan spear phishing ini bergantung pada:

- Sumber email berasal dari individu yang dikenal dan terpercaya dari sebuah organisasi.

- Ada informasi di dalam email yang mendukung kevalidannya.

- Permintaan dari si individu tampak seperti permintaan yang logis. Seperti meminta penerima email untuk meng-klik sebuah link yang dibuat seolah-olah terpercaya.

2. Malware (virus, worm, trojan)

Malware yang merupakan singkatan dari malicious software adalah software yang digunakan untuk mengganggu operasi komputer, mengumpulkan informasi yang sensitif, atau memperoleh hak akses ke sistem komputer privat.

3. Serangan zero-day

Serangan zero-day merupakan serangan yang dilakukan untuk mengekspolitasi kelemahan dari sebuah aplikasi komputer maupun sistem operasi sebuah perangkat yang belum dibuatkan patch-nya oleh sang programmer/developer. Disebut zero-day karena programmer hanya punya waktu 0 hari untuk memperbaiki kelemahan sistemnya tersebut, atau dengan kata lain “patch-nya tidak tersedia”.

PERANGKAT YANG SULIT UNTUK “DIAMANKAN”

1. Perangkat mobile

- smartphone

- tablet

2. Aplikasi media sosial

- Twitter, dll.

3. Laptop/notebook

FAKTOR PENGHAMBAT PENERAPAN KEAMANAN TEKNOLOGI INFORMASI

- Rendahnya kesadaran karyawan terhadap keamanan TI.

- Kurangnya budget untuk keamanan TI.

- Terlalu banyak data yang harus dianalisis.

SISTEM KEAMANAN TEKNOLOGI INFORMASI

Sistem keamanan teknologi informasi yang kurang mumpuni akan menjadi masalah tersendiri nantinya saat berhadapan dengan serangan cyber yang semakin lama semakin canggih.

67% responden menyatakan bahwa akan melakukan evaluasi terhadap sistem kemananan TI-nya:

- 34% akan mengimplementasikan solusi baru untuk menambah perangkat keamanannya.

- 33% akan mengganti perangkat keamanannya yang sudah ada dengan yang baru.

Sementara itu, 33% responden lainnya menyatakan bahwa tidak akan melakukan perubahan terhadap sistem keamanan TI-nya.

ANCAMAN KEAMANAN TERHADAP PERANGKAT MOBILE

Hampir 60% responden menyatakan bahwa mereka terkena ancaman keamanan yang semakin meningkat terhadap perangkat mobile-nya dalam 1 tahun terakhir:

- 44% menyatakan bahwa tingkat ancaman keamanan perangkat mobile-nya mengalami kenaikan yang cukup tinggi.

- 15% menyatakan bahwa tingkat ancaman keamanan perangkat mobile-nya mengalami kenaikan yang sangat tinggi.

Sedangkan 35% responden menyatakan bahwa tingkat ancaman keamanan perangkat mobile-nya “sama-sama saja”. Dan 6% lainnya justru menyatakan bahwa tingkat ancaman keamanan perangkat mobile-nya berkurang.

AKUISISI KEAMANAN JARINGAN

4 besar teknologi keamanan jaringan yang ditargetkan untuk diakuisisi di tahun 2015 adalah:

1. Security analytics/full-packet capture & analysis

Analisis keamanan dengan melihat capture-an full paket yang lewat di jaringan.

2. Threat Intelligence service

Kombinasi dari Threats Analytics dan Professional Security Service. Keamanan berbasis intelligence memungkinkan untuk secara proaktif mengenali ancaman terhadap organisasi dan melakukan langkah pencegahan sebelum serangan diluncurkan.

3. Next-Generation Firewall (NGFW)

Platform jaringan terintegrasi yang mengkombinasikan firewall tradisional dengan fungsionalitas filter perangakat jaringan yang lain, seperti:

- Intrusion Prevention System (IPS)

- Web filter

- Bandwidth management

- Antivirus inspection

4. Data Loss/Leak Prevention (DLP)

Sistem yang dirancang untuk mendeteksi pelanggaran terhadap data dan mencegah pelanggaran tersebut dengan cara memonitor, mendeteksi, dan memblokir data sensitif ketika data sedang digunakan (endpoint actions), data sedang bergerak (network traffic), dan data diam atau “menganggur” (data storage).

AKUISISI KEAMANAN PERANGKAT

4 besar teknologi keamanan perangkat yang ditargetkan untuk diakuisisi di tahun 2015 adalah:

1. Containerization/micro-virtualization

Teknologi yang memisahkan aplikasi dan sub-prosesnya dari hardware dan menjalankannya di sebuah lingkungan yang terisolir (mesin virtual).

2. Data Loss/Leak Prevention (DLP)

Sistem yang dirancang untuk mendeteksi pelanggaran terhadap data dan mencegah pelanggaran tersebut.

3. Digital forensics/incident resolution

Forensik digital untuk menemukan, mengumpulkan, dan menganalisis bukti digital pasca-insiden terjadi.

4. Self-remediation for infected endpoints

Perangkat yang terinfeksi serangan dapat melakukan pembersihan sistemnya sendiri.

SUMBER

- Data loss prevention software – wikipedia, the free encyclopedia. (n.d.).

Retrieved May 11, 2015, from

http://en.wikipedia.org/wiki/Data_loss_prevention_software - Malware – wikipedia, the free encyclopedia. (n.d.). Retrieved May 11, 2015, from

http://en.wikipedia.org/wiki/Malware - Next generation firewall – wikipedia, the free encyclopedia. (n.d.). Retrieved May

11, 2015, from http://en.wikipedia.org/wiki/Next-Generation_Firewall - Threat intelligence – managed intelligence » threat intelligence. (n.d.).

Retrieved May 11, 2015, from

https://www.threatintelligence.com/threatintelligence/managedintelligence/ - What is micro-virtualization? – definition from whatis.com. (n.d.). Retrieved May

11, 2015, from http://searchconsumerization.techtarget.com/definition/micro-virtualization - What is spear phishing? – definition from whatis.com. (n.d.). Retrieved May 11,

2015, from http://searchsecurity.techtarget.com/definition/spear-phishing - Zero-day attack – wikipedia, the free encyclopedia. (n.d.). Retrieved May 11,

2015, from http://en.wikipedia.org/wiki/Zero-day_attack