Hay hay hay.. Kemaren2 kan postingan-nya tentang Internet Forensics melulu ya.. Nah, di postingan kali ini akan membahas dulu mengenai Wireless Forensics. *biar gak jeles dianya.. 😛 *

Seperti yg telah dibahas di postingan awal tentang Network Forensics, di situ diceritakan bahwa Wireless Forensics merupakan salah satu cabang dari Network Forensics. Jadi, lingkup forensiknya nggak seluas network forensics, *ya iya karena lingkupnya jaringan wireless aja*, tapi sifat informasinya sama, yaitu dinamis dan rentan hilang.

BUAT APA ADA WIRELESS FORENSICS?

Menurut artikel yang ditulis oleh Siles di tahun 2007:

Adopsi teknologi wireless oleh banyak organisasi berpotensi menimbulkan permasalahan dari segi kontrol dan keamanan. Wireless forensics yang muncul sebagai hasil dari adanya teknologi wireless difokuskan untuk menangkap (capture) atau mengumpulkan data barang bukti digital di jaringan nirkabel (wireless network), sehingga pada akhirnya barang bukti digital tersebut dapat dipresentasikan sebagai barang bukti yang valid di pengadilan.

Nah, pasti udah pernah pake produk wireless kan? Apa aja emang macamnya? Ya macem2lah ya.. Ada wifi hotspot, bluetooth, infrared, RFID, NFC, dll. yg memungkinkan antar perangkat yg kita pakai, bisa mengkomunikasikan data tanpa kabel. Jadi disebut nirkabel ato wireless dalam bahasa Inggris-nya.

Tapi, di postingan ini ruang lingkup yg dibahas adalah WLAN (Wireless LAN).

Oleh karena komunikasi datanya nirkabel dan tak kasat mata, *ya iyalah, masa’ bisa lihat binary code 01010101 terbang2 di udara 😀 *, intinya mah lebih susah di-trace dibanding yg pake kabel, maka bisa menimbulkan trouble dari sisi keamanan.

Nah, contoh trouble-nya seperti berikut:

- War Walking

- War Chalking

- War Driving

- War Flying

Terus, wireless forensics-nya ngapain?

Jadi, wireless forensics ini digunakan untuk meng-capture data barang bukti digital yg seliweran di jaringan wireless, dan tujuannya bisa dijadikan barbuk yg valid di pengadilan. Gitu lhooo..

Terus.. Penasaran gak sama lanjutannya? Yuk kita pelajari bersama..

WIRELESS FORENSICS : NGAPAIN AJA?

Menurut penelitian Kipper pada 2007:

Langkah pertama yang harus dilakukan untuk menemukan barang bukti dalam lingkungan jaringan wireless adalah menemukan peralatan yang mengganggu jaringan wireless tersebut. Dan apakah peralatan tersebut merupakan peralatan yang diotorisasi atau tidak. Banyak perangkat wireless yang dapat mengganggu berjalannya jaringan wireless, tidak hanya terbatas pada perangkat wireless tradisional saja, di mana perangkat tersebut digunakan untuk kepentingan konektivitas, seperti Access Point (AP), network adapter dan repeater, namun juga wireless hard drive, kamera, bahkan ponsel dan PDA (Personal Digital Assistant).

Kismet, Netstumbler, dan Airsnort merupakan beberapa tools yang berguna dalam menangkap trafik wireless. Setelah trafik tersebut dikumpulkan dan diverifikasi, analisis trafik wireless dapat dilakukan menggunakan tools forensik tradisional.

Jadi, langkah awalnya.. Temukan dulu perangkat pengganggu dalam jaringan wireless. Itu kalo emang jaringan wireless-nya bermasalah ya.. Kalo nggak, ya ngapain kita cari2 masalah *emangnya mau tesis, kudu nyari masalah dulu 😀 *.. Eh, tapi2, kalo buat precautions ato jaga2 aja sih gpp.. 😀

Terus jangan dipikir perangkat yg mengganggu jalannya jaringan wireless itu cuman kayak Access Point (AP) aja ya.. Ternyata yg printilan2 kayak network adapter dan smartphone pun bisa jadi orang ketiga di antara kalian pengganggu lho.. Fiuh..

Nah, untuk menemukan si pengganggu itu, bisa dengan cek dulu jaringan wireless apa saja yang tersedia menggunakan wireless discovery tools (seperti Netstumbler, NetSurveyor, Vistumbler, WirelessMon, Kismet, InSSIDer), ato langsung capture trafik wireless (wireless sniffing) dgn tools macem Kismet, Netstumbler, ato Airsnort. Habis itu baru dianalisis pake tools macem Wireshark.

Nah, untuk langkah2 selengkapnya, silakan disimak tulisan berikut ya..

LANGKAH-LANGKAH INVESTIGASI WIRELESS FORENSICS

Langkah-langkah yang dilakukan dalam investigasi forensik di lingkungan wireless adalah sebagai berikut (EC-Council, 2010):

1. Mendapatkan search warrant.

Investigator harus memastikan bahwa search warrant tersebut mencakup pemeriksaan on-site semua komputer dan perangkat wireless terkait kasus. Investigator dapat melakukan analisis hanya pada perangkat yang disebutkan di dalam search warrant tersebut.

2. Identifikasi perangkat wireless.

Investigator harus mengidentifikasi semua perangkat wireless yang terkoneksi ke jaringan. Pengecekan lokasi fisik diperlukan untuk mengidentifikasi wireless hardware seperti wireless router, wireless Access Point, wireless modem, wireless network adapter, repeater, hard drive, dan antena.

3. Dokumentasi tempat kejadian dan pemeliharaan Chain of Custody.

Investigator harus melakukan hal-hal berikut di tempat kejadian:

- Mendokumentasikan semua perangkat yang terkoneksi ke wireless network.

- Mengambil foto semua barang bukti.

- Mendokumentasikan status setiap perangkat ketika melakukan pengamanan barang bukti.

- Melakukan pemeliharaan Chain of Custody dari dokumen, foto, dan barang bukti.

NB: Point no. 3 ini nanti dibahas di bawah ya..

4. Mendeteksi koneksi wireless.

Investigator dapat mendeteksi koneksi wireless menggunakan tools untuk scanning seperti ClassicStumbler, MacStumbler, iStumbler, Airport Signal, Airfart, dan Kismet.

5. Menentukan kekuatan sinyal wireless.

Investigator dapat menggunakan tool Field Strength Meter (FSM) untuk menentukan kekuatan sinyal wireless.

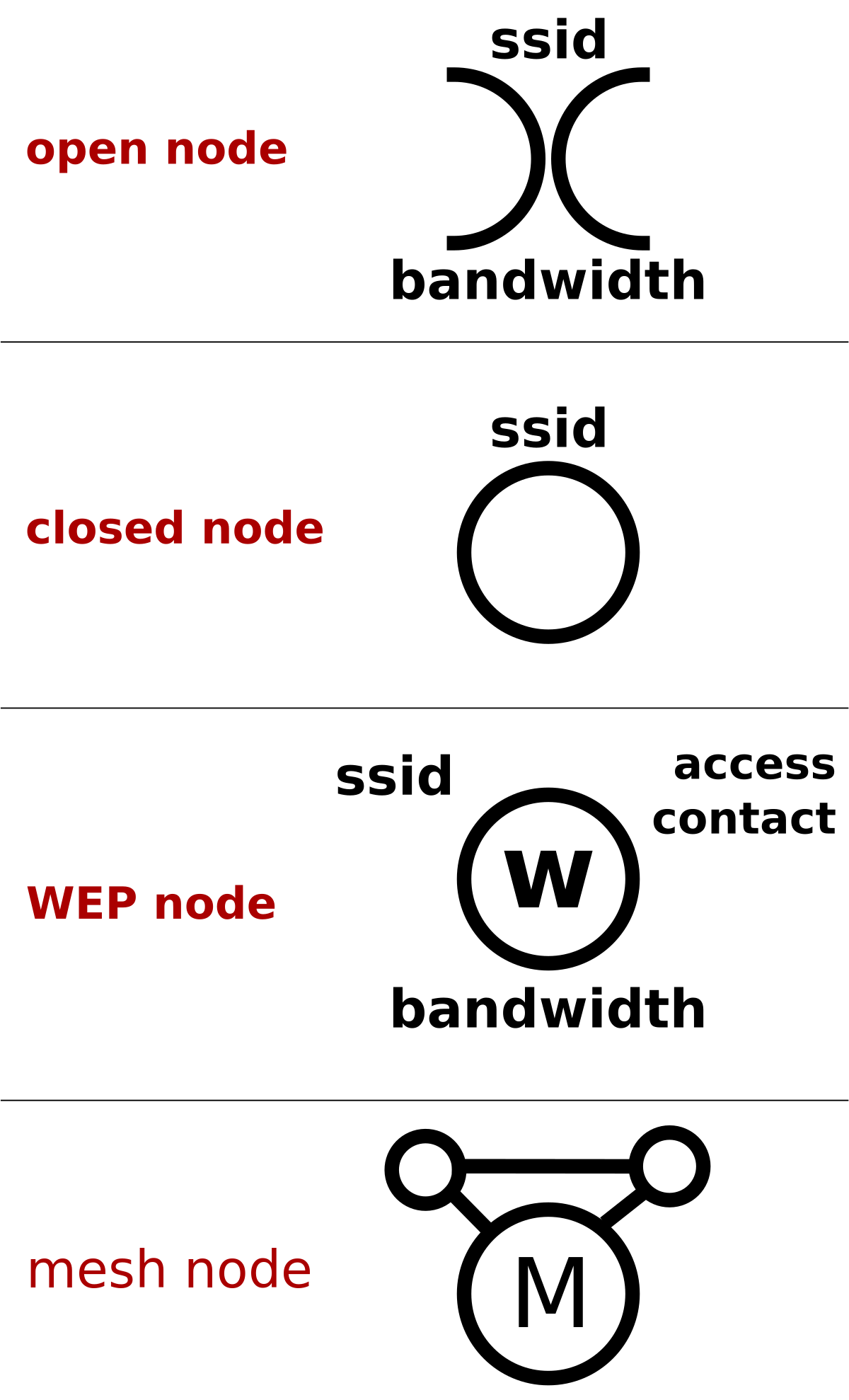

6. Melakukan pemetaan terhadap zona wireless dan hotspot.

Setelah mendeteksi koneksi wireless dan mendapatkan informasi lain mengenai perangkat wireless yang terlibat di dalam kasus, investigator dapat menganalisis informasi tersebut untuk membuat pemetaan terhadap zona wireless dan hotspot.

7. Melakukan koneksi ke wireless network.

Metode untuk mengakses wireless Access Point adalah sebagai berikut:

- Koneksi langsung ke wireless Access Point.

- Mengendus (sniff) trafik di antara wireless Access Point dan perangkat yang terkoneksi ke wireless Access Point

- Melakukan akuisisi dan analisis data.

Investigator dapat menggunakan tools seperti Wireshark dan tcpdump untuk menangkap trafik wireless. Hal lain yang mungkin perlu dilakukan adalah mendapatkan log DHCP, log firewall, dan log jaringan.

8. Melakukan akuisisi dan analisis data.

Investigator dapat menggunakan tools seperti Wireshark dan tcpdump untuk menangkap trafik wireless. Hal lain yang mungkin perlu dilakukan adalah mendapatkan log DHCP, log firewall, dan log jaringan.

9. Membuat laporan.

Laporan investigasi mencakup hal-hal seperti nama investigator, daftar barang bukti wireless, dokumen barang bukti, daftar tool yang digunakan dalam investigasi, perangkat dan setup yang digunakan dalam pemeriksaan, deskripsi singkat langkah pemeriksaan, detail temuan, dan kesimpulan dari investigasi.

WIRELESS FORENSICS BERKAITAN DENGAN CHAIN OF CUSTODY

Seperti yang disebutkan pada point no. 3 di atas, untuk kepentingan bukti di pengadilan, pasti butuh kan yang namanya rantai kepemilikan barang bukti ato disebut Chain of Custody (CoC) *bukan Clash of Clan, yes? 😉 *. Lengkapnya silakan cek di sini.

Nah, barang bukti yang di-acquire harus didokumentasikan ke dalam CoC. Apa saja yang perlu didokumentasikan?

- Semua device yang terkoneksi ke jaringan wireless, paling tidak dapatkan NetBIOS name-nya. Misal dengan menggunakan command prompt dan menjalankan command net view.

- Mengambil foto dari barang bukti yang ditemukan.

- Mendokumentasikan status perangkat barang bukti ketika disita. Misal, menyala (ON) atau tidak (OFF).

Lalu, jangan lupa untuk melakukan pemeliharaan dokumen CoC, foto-foto yang telah diambil, dan barang bukti itu sendiri.

Sekian pembahasan, sekarang saatnya.. *drum roll, tarak dung ces*

LATIHAN SOAL

Latihan soal dapat dilihat di sini.

OK, sekian dulu ya dari saya.. Smoga bermanfaat buat para pembaca sekalian.. Insya Allah ketemu lagi di postingan selanjutnya..

Terima kasih.

SUMBER

- EC-Council. (2010). Investigating wireless networks and devices (Vol. 53). New York: CENGAGE Learning.

- Kipper, G. (2007). Wireless crime and forensic investigation. Auerbach Publications. Retrieved from http://books.google.com/books?id=r6CL4zKtU8cC&dq=Wireless+crime+and+forensic+investigation&lr=&source=gbs_navlinks_s

- Siles, R. (2007). Wireless forensics: Tapping the air – part one. Retrieved December 15, 2015, from http://www.symantec.com/connect/articles/wireless-forensics-tapping-air-part-one

Pingback: Email Forensics - mappesona.me