Duuuh, lama bgt yak gak apdet blog yg ini.. Apdet-nya di sister blog mulu 😀

Alhamdulillah ketemu lagi di postingan teranyar di 2018 ini.. Kenapa kog lama apdet di sini? Karena mulai bingung mau nulis topik apa. Lagi pengen ngoprek tapi jg bingung mau ngoprek apa.. Huhuhuhu.. Ada ide?

OK deh, di sini saya pengen balik dulu jadi anak forensik.. *huuu, gaya..* Hehehe,,, ya biarin aja lah ya. Udah lama gak posting mengenai forensik. Nah, yg pengen saya angkat di sini adalah topik “Network Forensics“. Gak ada alesan khusus sih, cuman ini yg paling agak mudeng dibanding bidang forensik yg lain kayak multimedia forensics 😛 Oiya, postingan ini juga dilengkapi dengan latihan soal sewaktu saya kuliah dulu.

Nah, di postingan jaman saya kuliah dulu kan dibahas tuh tentang definisinya digital forensics.. Kurang lebihnya kayak gini nih..

“Ilmu yang digunakan dalam pelaksanaan metode investigasi, meliputi pencarian, pengumpulan, pengamanan, identifikasi, analisis, dokumentasi, dan pembuatan laporan terhadap barang bukti digital dalam sebuah kasus kejahatan untuk dapat dipresentasikan di pengadilan dan berfungsi sebagai penegakan hukum.”

Dari definisi tersebut dapat diketahui bahwa digital forensics berguna dalam proses investigasi suatu tindak kejahatan kriminal yang melibatkan adanya barang bukti elektronik atau digital. Nah, objek investigasi yg berupa barang bukti elektronik atau digital itu kan macem2 jenisnya ya.. Misalnya komputer, software, database, perangkat multimedia, dan gak ketinggalan network (jaringan komputer).

Pada 2014, terdapat penelitian dari Karie dan Venter yg membagi digital forensics ke dalam enam cabang utama, yaitu:

- Computer forensics

- Software forensics

- Database forensics

- Multimedia forensics

- Device forensics

- Network forensics

Nah, yg disebut belakangan (network forensics) itulah yg akan dibahas dalam postingan kali ini.. Bentar ya, bernapas dulu, panjang juga pengantarnya

OK, lanjut pembahasannya ya.. 🙂

DEFINISI NETWORK FORENSICS

Menurut penelitian Palmer (2001), network forensics atau disebut sebagai forensik jaringan dapat didefinisikan sebagai:

Cabang digital forensics yang menggunakan teknik yang terbukti secara ilmiah untuk mengumpulkan, menggunakan, mengidentifikasi, menguji, menghubungkan, menganalisis, dan mendokumentasikan barang bukti digital dari beberapa sumber digital yang aktif memproses dan mengirimkannya.

Hal tersebut bertujuan untuk menyingkap fakta, mengukur keberhasilan suatu aktivitas yang tidak terotorisasi, seperti mengganggu, merusak, atau menyusup ke dalam komponen sistem, dan juga untuk menyediakan informasi yang berguna dalam pemulihan sistem terkait dari aktivitas merugikan tersebut.

SIFAT INFORMASI DALAM NETWORK FORENSICS

Kalo menurut Karie dan Venter (2014), informasi yg ada di dalam network forensics bersifat dinamis dan rentan. Maksudnya adalah informasi yang diperlukan dalam network forensics mudah hilang setelah ditransmisikan melalui jaringan. Selain itu, barang bukti dalam network forensics seperti file-file log di dalam host yang telah disusupi, juga dapat dihapus oleh penyerang.

Seperti yg kita ketahui dari paragraf di atas kalo informasi di dalam network forensics bersifat dinamis dan rentan. Maksudnya rentan ilang gitu.. Makanya di dalam network forensics, sering digunakan metode live forensics. Apa itu live forensics?

Penelitian Rafique dan Khan pada tahun 2013, menjelaskan bahwa terdapat 2 metode dalam digital forensics, yaitu:

1. Static forensics

Static forensics menggunakan pendekatan tradisional di mana barang bukti elektronik dibuatkan bit-by-bit image untuk dilakukan proses forensik. Proses forensiknya sendiri berjalan pada sistem yang tidak running (off).

2. Live forensics

Pada live forensics, proses forensik dilakukan dengan cara mengumpulkan dan menganalisis informasi barang bukti digital pada saat sistem sedang running (on). Live forensics bertujuan untuk melakukan analisis barang bukti tanpa mempengaruhi fungsionalitas sistem, sehingga keseluruhan fungsi yang dijalankan sistem tidak akan terganggu selama proses analisis digital dilakukan.

Dari kedua metode yg telah disebutkan tsb, biasanya yg digunakan dalam network forensics adalah metode live forensics. Karena apa? Karena selain informasi yg ditemukan dalam network forensics bersifat dinamis (cepat tergantikan dgn data/log baru) dan rentan hilang (ya daripada sibuk mati2in perangkat jaringan, keburu data/log-nya ilang kan ya..), live forensics juga digunakan untuk menghindari terjadinya downtime pada perangkat jaringan.

Sampai sini jelas ya? 🙂

APA YANG DIINVESTIGASI DALAM NETWORK FORENSICS

Telah dibahas bahwa informasi yang diperlukan dalam network forensics mudah hilang. Informasi ini ditransmisikan melalui jaringan, sehingga membentuk lalu lintas atau trafik jaringan (network traffic).

Nah, trafik jaringan inilah yang akan diinvestigasi. Apa saja alasannya kog trafik jaringan perlu diinvestigasi?

Berikut adalah jawabannya:

- Menemukan trafik jaringan yang mencurigakan.

- Mengetahui jaringan mana yang menghasilkan trafik yang mengganggu dan dari mana trafik datang atau diterima.

- Mengidentifikasi problem di jaringan.

OK, kita lanjut lagi pembahasannya..

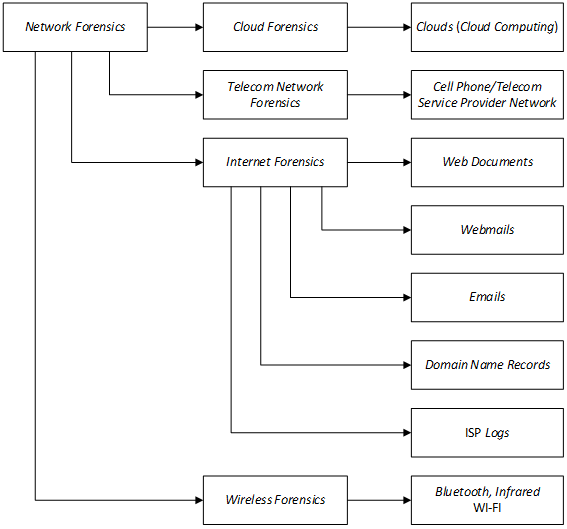

CABANG-CABANG NETWORK FORENSICS

Nah, yg orang IT khususnya jaringan, pasti ngerti kalo jaringan itu luas cakupannya. Ada LAN, Wireless LAN, internet, belum lagi service/aplikasi2 yg berjalan di dalamnya, kayak web, VoIP (Voice over Internet Protocol), email, DNS, dll. Oleh karena itu, Karie dan Venter dalam penelitiannya di tahun 2014, membagi network forensics ke dalam beberapa cabang, sbb:

- Cloud forensics

Menurut penelitian Keyun, R., Carthy, J., dan Kechadi di tahun 2011, cloud forensics merupakan bidang yang erat kaitannya dengan aplikasi teknik digital forensics dalam lingkungan cloud computing.

- Telecom network forensics

Menurut penelitian Moore, Meehan, Manes, dan Shenoi di tahun 2005, sistem persinyalan (signaling core) dari telepon pada jaringan publik dapat menghasilkan data yang berharga mengenai pola panggilan telepon yang mungkin digunakan dalam investigasi kejahatan kriminal, terlebih lagi dengan berkembangnya sistem Voice over IP (VoIP). Namun sayangnya, banyak data yang dihasilkan dari sistem persinyalan telepon yang tidak dipelihara oleh service provider, sehingga data yang diperlukan tersebut tidak tersedia bagi badan penegak hukum.

- Internet forensics

Menurut penelitian Karie dan Venter di tahun 2014, internet forensics merupakan bidang ilmu yang erat kaitannya dengan analisis aktivitas yang terjadi di internet. Tujuannya adalah untuk mendapatkan petunjuk mengenai orang atau komputer yang terlibat dalam kejahatan internet, seperti penipuan kartu kredit dan pencurian identitas. Hal-hal lain yang dapat dilakukan dalam internet forensics adalah mengekstrak informasi di dalam email, halaman web, atau web server. Informasi tersebut berpotensi mengandung barang bukti digital yang dapat dianalisis untuk kepentingan forensik.

- Wireless forensics

Menurut artikel yang ditulis oleh Siles di tahun 2007, adopsi teknologi wireless oleh banyak organisasi berpotensi menimbulkan permasalahan dari segi kontrol dan keamanan. Wireless forensics yang muncul sebagai hasil dari adanya teknologi wireless difokuskan untuk menangkap (capture) atau mengumpulkan data barang bukti digital di jaringan nirkabel (wireless network), sehingga pada akhirnya barang bukti digital tersebut dapat dipresentasikan sebagai barang bukti yang valid di pengadilan.

Nah, daripada bingung2.. Sebagai summary dari penjelasan cabang2 network forensics, bolehlah dilihat gambar di bawah ini ya..

(Sumber: Karie & Venter, 2014)

Sekian pembahasan, sekarang saatnya.. *drum roll, tarak dung ces*

LATIHAN SOAL

Latihan soal dapat dilihat di sini.

OK, sekian dulu ya dari saya.. Smoga bermanfaat buat para pembaca sekalian.. Insya Allah ketemu lagi di postingan selanjutnya..

Terima kasih.

SUMBER

- Karie, N. M., & Venter, H. S. (2014). Toward a general ontology for digital forensic disciplines. Journal of Forensic Sciences, 59(5), 1231–41. https://doi.org/10.1111/1556-4029.12511

- Keyun, R., Carthy, J., & Kechadi, T. (2011). Cloud forensics: An overview. 7th IFIP Conference on Digital Forensics, (JANUARY), 35–46. Retrieved from https://www.researchgate.net/publication/229021339_Cloud_forensics_An_overview

- Moore, T., Meehan, A., Manes, G., & Shenoi, S. (2005). Using signaling information in telecom network forensics. In M. Pollitt & S. Shenoi (Eds.), Advances In Digital Forensics (pp. 177–188). Springer US. https://doi.org/10.1007/0-387-31163-7_15

- Palmer, G. (2001). A road map for digital forensic research. In Proceedings of the 2001 Digital Forensics Research Workshop (DFRWS 2004) (pp. 1–42). https://doi.org/10.1111/j.1365-2656.2005.01025.x

- Rafique, M., & Khan, M. N. A. (2013). Exploring static and live digital forensics: Methods, practices and tools. International Journal of Scientific & Engineering Research, 4(10), 1048–1056. Retrieved from http://www.ijser.org/researchpaper%5CExploring-Static-and-Live-Digital-Forensic-Methods-Practices-and-Tools.pdf

- Siles, R. (2007). Wireless forensics: Tapping the air – part one. Retrieved December 15, 2015, from http://www.symantec.com/connect/articles/wireless-forensics-tapping-air-part-one

Pingback: Internet Forensics - mappesona.me

Pingback: Wireless Forensics - mappesona.me