LATIHAN SOAL

- Jelaskan ruang lingkup dan perbedaan blok IP address ARIN, APNIC, RIPE, dan LACNIC. Berikan masing-masing contoh IP address-nya!

- Jelaskan perbedaan antara bridge & router! Lakukan tracert dari komputer ke web tertentu, kemudian tuliskan detail router yang digunakan!

- Jelaskan fungsi DNS dalam internet! Kemudian tuliskan 13 root DNS yang ada di seluruh dunia! Berikan contoh web tersebut (web pada no. 2) ikut area mana?

JAWABAN

1. Ruang lingkup dan perbedaan blok IP address ARIN, APNIC, RIPE, dan LACNIC:

a. ARIN

- Ruang lingkup

- Blok IP address

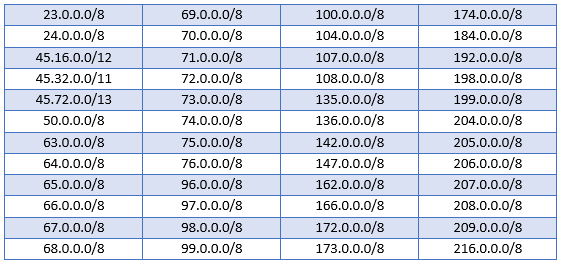

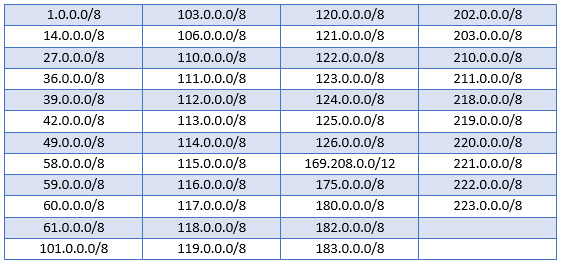

Sesuai informasi yang tertera pada https://www.arin.net/knowledge/ip_blocks.html, blok IP address yang dikelola ARIN adalah:

- Contoh IP address

Sedangkan contoh IP address yang dikelola ARIN adalah:

~ 64.233.169.101 : google.com

~ 72.246.45.32 : voanews.com

~ 206.190.36.45 : yahoo.com

b. APNIC

- Ruang lingkup

- Blok IP address

Sesuai informasi yang tertera pada https://www.apnic.net/publications/research-and-insights/ip-address-trends/apnic-resource-range, blok IP address yang dikelola APNIC adalah:

- Contoh IP address

Sedangkan contoh IP address yang dikelola APNIC adalah:

~ 202.3.208.158 : telkomsel.com

~ 203.126.100.199 : singtel.com

~ 203.190.242.69 : detik.com

c. RIPE NCC

- Ruang lingkup

- Blok IP address

Blok IP address yang dikelola RIPE NCC adalah:

~ 062.x.x.x

~ 081.x.x.x – 088.x.x.x

~ 193.x.x.x – 195.x.x.x

~ 212.x.x.x – 213.x.x.x

~ 217.x.x.x

Untuk lebih lengkapnya, dapat dilihat di http://www.compusophia.com/en/ipaddrstat/ipv4_ripencc_pool.html

- Contoh IP address

Sedangkan contoh IP address yang dikelola RIPE NCC adalah:

~ 46.22.180.91 : nuffic.nl

~ 131.111.150.25 : cam.ac.uk

~ 141.30.2.2 : tu-dresde.de

d. LACNIC

- Ruang lingkup

- Blok IP address

Blok IP address yang dikelola LACNIC adalah 200.x.x.x – 201.x.x.x

Untuk lebih lengkapnya, dapat dilihat di http://www.compusophia.com/en/ipaddrstat/ipv4_lacnic_pool.html

- Contoh IP address

e. AFRINIC

Update

Pada tanggal 22 Februari 2005, dibentuklah RIR (Regional Internet Registry) untuk kawasan Afrika, yaitu AFRINIC (African Network Information Center). Sebelum AFRINIC ini dibentuk, alokasi IP address untuk kawasan Afrika didistribusikan oleh ARIN, APNIC, dan RIPE NCC.

AFRINIC mengelola blok IP address:

- 0.0.0/8 : http://www.compusophia.com/en/ipaddrstat/ipv4_afrinic_pool.html

- 0.0.0/8 : http://www.compusophia.com/en/ipaddrstat/ipv4_afrinic_pool.html

- 0.0.0/8

- 0.0.0/8

- 0.0.0/8

- 0.0.0/8

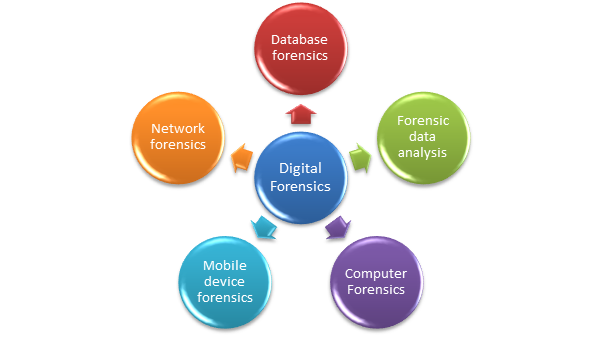

2. Perbedaan antara bridge dan router:

a. Bridge

Bridge digunakan untuk menghubungkan dua atau lebih jaringan komputer yang secara logik sama. Pada pengoperasiannya, bridge tidak melibatkan Layer 3 OSI (Layer Network), tetapi hanya melibatkan Layer 1 dan 2 OSI (Layer Physical dan Layer Data-link). Pada mode bridging, prosesnya tidak perlu memahami protokol komunikasi jaringan seperti IP address, namun hanya perlu memahami sarana fisik, seperti MAC (Media Access Control) address.

b. Router

Router digunakan untuk menghubungkan host di dalam dua atau lebih jaringan komputer yang secara logik berbeda, agar dapat berkomunikasi. Router dapat dikatakan sebagai pintu gerbang host di jaringan komputer yang satu untuk berkomunikasi dengan host di jaringan komputer yang lain.Berbeda dengan bridge, pengoperasian router melibatkan Layer 3 OSI (Layer Network), sehingga dalam prosesnya perlu memahami protocol komunikasi jaringan seperti IP address.

Kesimpulan Bridge vs Router:

- Bridge menghubungkan dua atau lebih jaringan komputer yang secara logik sama. Sedangkan router menghubungkan host di dalam dua atau lebih jaringan komputer yang secara logik berbeda, agar dapat berkomunikasi.

- Bridge beroperasi pada Layer 2 OSI (Layer Data-link), sedangkan router beroperasi pada Layer 3 OSI (Layer Network).

- Bridge tidak perlu memahami keterlibatan IP address, namun cukup MAC address-nya saja karena bekerja di Layer Data-link. Sedangkan router perlu memahami IP address karena bekerja di Layer Network.

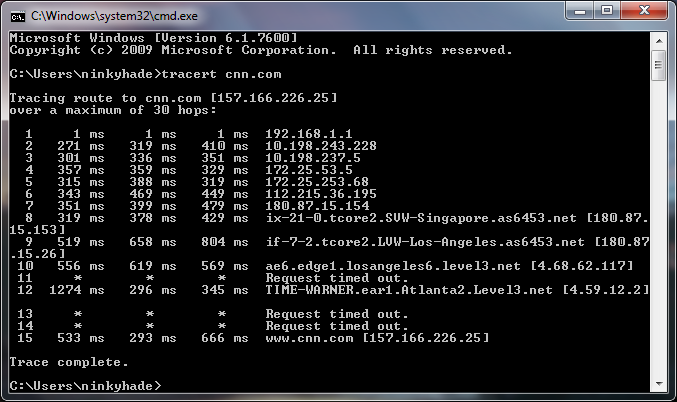

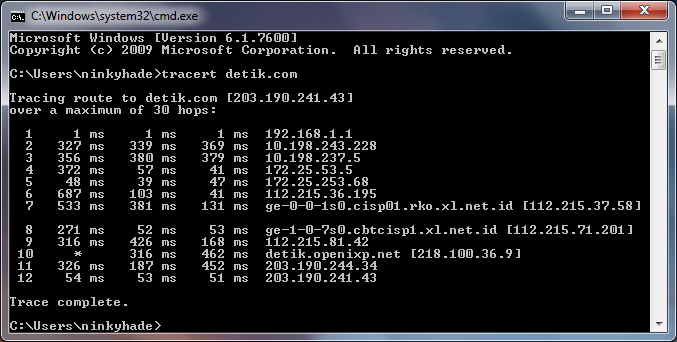

Tracert dari komputer ke web tertentu:

Percobaan dilakukan terhadap dua website, yaitu cnn.com dan detik.com. Berikut adalah hasilnya:

~ cnn.com

~ detik.com

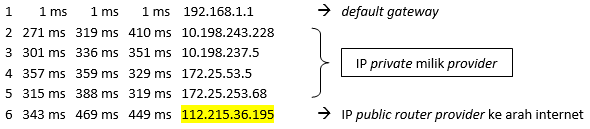

Terlihat bahwa hop yang sama muncul sampai 6 kali, yaitu dari hop ke-1 sampai dengan hop ke-6:

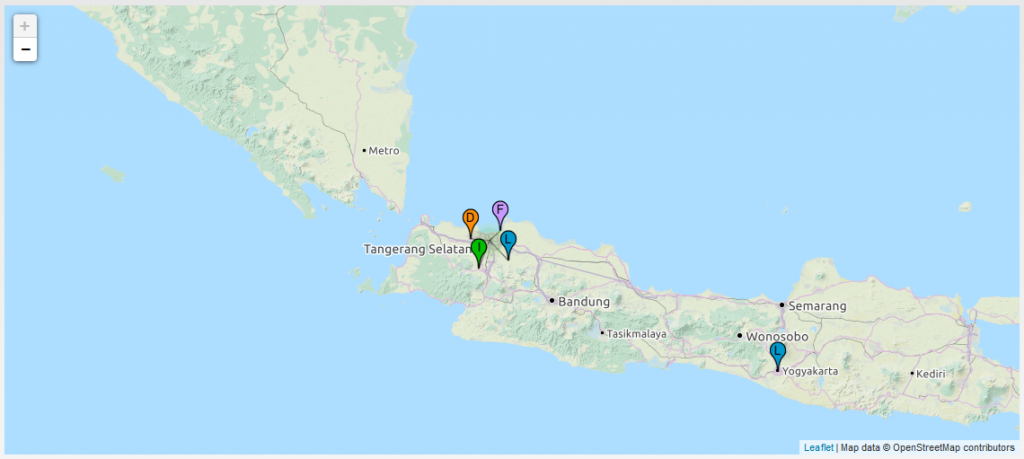

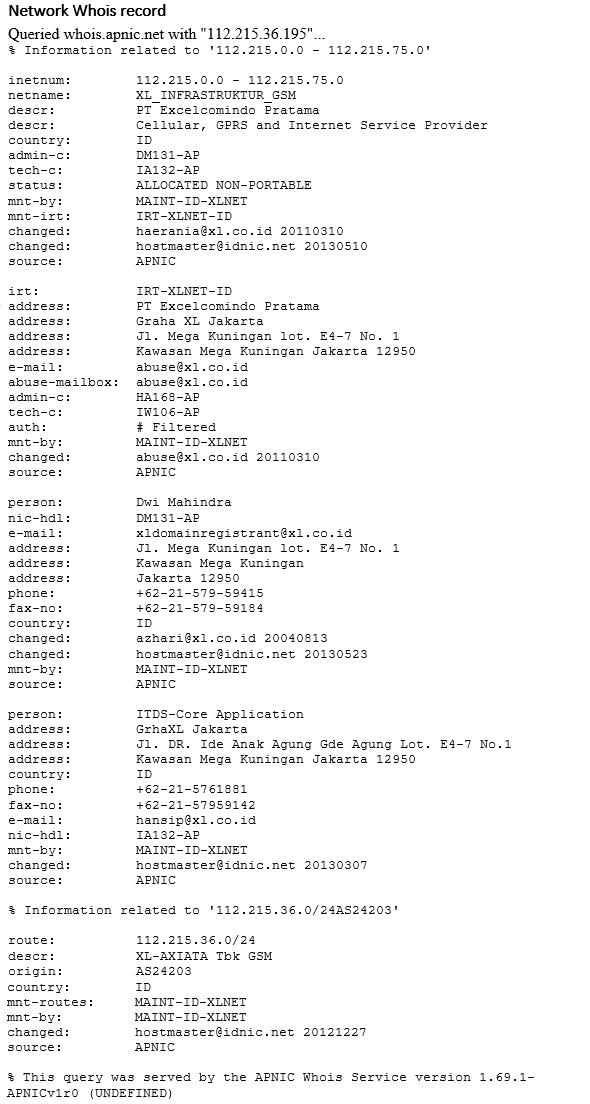

Detail dari router milik provider dengan IP public 112.215.36.195 dicek menggunakan domainwhitepages.com adalah sebagai berikut:

Dari informasi di atas diketahui bahwa IP public 112.215.36.195 diregisterkan atas nama PT Exelcomindo Pratama atau yang sekarang dikenal sebagai XL-AXIATA.

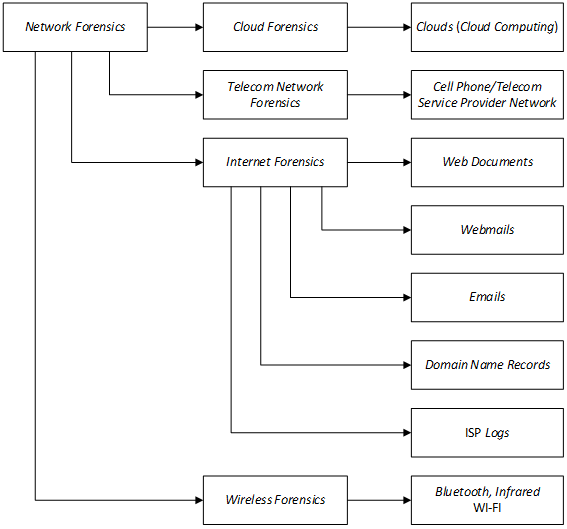

3. Fungsi DNS dalam internet:

Fungsi DNS dalam internet adalah menerjemahkan nama domain ke IP address yang dapat dimengerti oleh komputer. Di dalam jaringan komputer, host–host berkomunikasi menggunakan IP address. Oleh karena sangat banyaknya IP address yang ada di seluruh dunia, adalah tidak mungkin bagi manusia untuk mengingat IP address yang sangat banyak tersebut. Oleh karenanya, dibutuhkan sebuah penamaan IP address ke domain yang berupa string (kata-kata) sehingga manusia bisa lebih mudah mengingatnya. Analoginya sama seperti penyimpanan nomor kontak di ponsel.

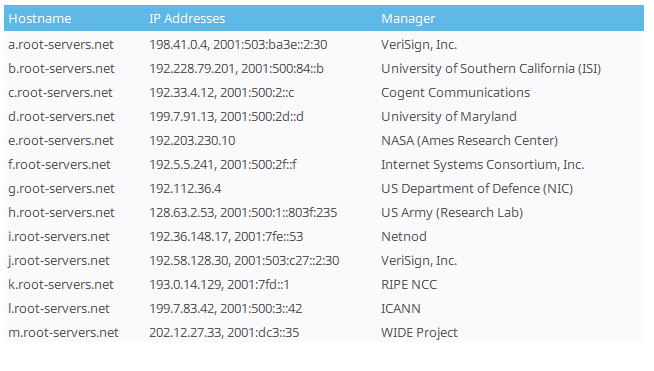

13 root DNS di seluruh dunia:

Menurut informasi dari https://www.iana.org/domains/root/servers, terdapat 13 root DNS yang ada di seluruh dunia, yaitu:

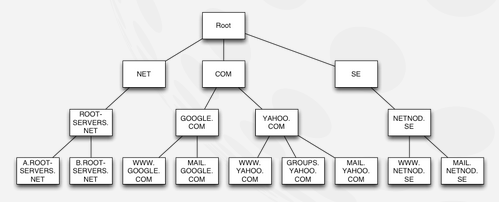

Root DNS merupakan server dengan level tertinggi (root) dalam hierarki DNS. Ilustrasinya sebagai berikut:

Jadi, ke-13 root DNS berada pada level root yang ada di hierarki paling atas dari DNS.

Area DNS yang diikuti oleh web pada no. 2 (cnn.com dan detik.com) adalah:

Berdasarkan data yang diperoleh dari domainwhitepages.com, website berikut berada pada area:

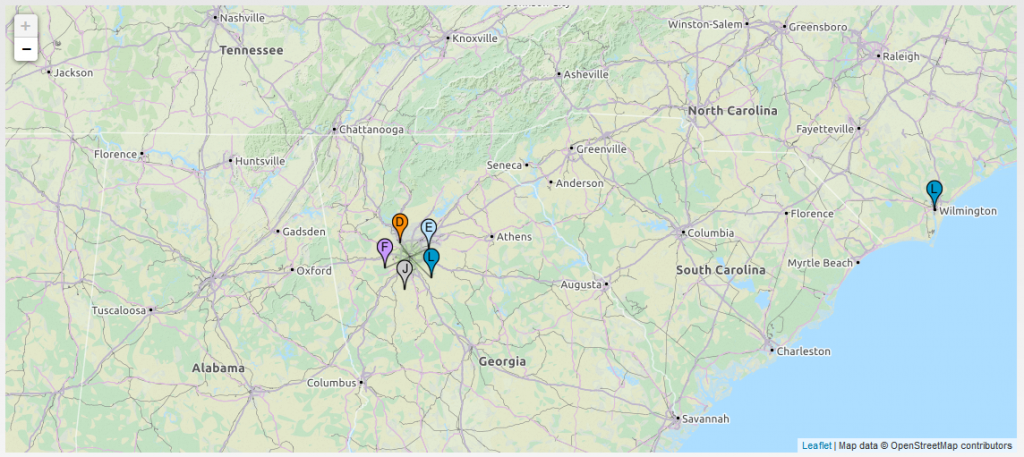

~ cnn.com berada di Atlanta, Georgia, Amerika Serikat.

Registrant Name: Domain Name Manager Registrant Organization: Turner Broadcasting System, Inc. Registrant Street: One CNN Center Registrant City: Atlanta Registrant State/Province: GA Registrant Postal Code: 30303 Registrant Country: US

Menurut informasi yang diperoleh dari http://www.root-servers.org/, terdapat 5 root DNS di sekitar Atlanta, yaitu:

- root-servers.net : University of Maryland

- root-servers.net : NASA (Ames Research Center)

- root-servers.net : Internet Systems Consortium, Inc.

- root-servers.net : VeriSign, Inc.

- l.root-servers.net : ICANN

~ detik.com berada di Jakarta, Indonesia.

Registrant Name: Siberkom, PT. Agranet Multicitra Registrant Organization: Registrant Street: Aldevco Octagon Building lt 2 Registrant City: Jakarta Registrant State/Province: DKI Jakarta Registrant Postal Code: 12740 Registrant Country: IN

Menurut informasi yang diperoleh dari http://www.root-servers.org/, terdapat 4 root DNS di sekitar Jakarta, yaitu:

- root-servers.net : University of Maryland

- root-servers.net : Internet Systems Consortium, Inc.

- root-servers.net : Netnod

- l.root-servers.net : ICANN